Solución de problemas de virus y malware para Windows 10 y Windows 11

Solución de problemas de virus y malware

Atrás quedaron los días en que obtener un virus en su PC era molesto. A medida que el mundo se ha vuelto más conectado, y a medida que estamos haciendo más actividades financieras y oficiales en nuestras PC, teléfonos inteligentes y tabletas, el riesgo ha aumentado enormemente. Cuando luego contactamos en los trabajadores del hogar y los híbridos, y las personas que usan sus propias PC en el hogar con fines laborales, conectando con servicios en la nube en los que se almacenan los datos confidenciales de los clientes ... usted toma mi punto.

Todo esto significa que proteger una PC del malware y el ransomware ya no es un proceso de tratarla como un dispositivo independiente, sino como parte de un ecosistema más grande de diferentes tipos de dispositivos, almacenamiento virtual y físico, variando sistemas operativos y cómo Todo esto introduce.

Cómo llegamos hoy

Parece apropiado entonces que debamos comenzar con algunos consejos de mejores prácticas, centrados en el mundo en el que nos encontramos hoy, pero para comprender que es importante saber de dónde venimos.

Cuando Windows 10 se lanzó en 2015, no habíamos visto la explosión en Big Data que tenemos hoy, aunque estaba en marcha lentamente. La economía del concierto recién comenzaba con el lanzamiento de aplicaciones como Uber; La gente comenzaba a notar más privacidad por su tecnología, pero quizás una de las historias tecnológicas más grandes provenía del sitio web de citas canadiense Ashley Madison, donde los piratas informáticos expusieron los detalles personales de 33 millones de clientes.

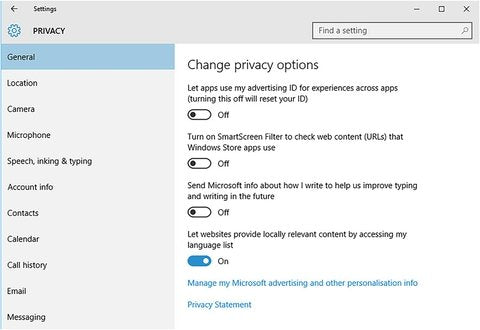

Este evento fue una llamada de atención para la industria y para los consumidores, y donde Windows 10 incluía algunos controles de privacidad básicos cuando se lanzó (ver Figura 18-1), no se encontraban realmente en los navegadores web porque los usuarios finales y los consumidores No los exigían en ese momento.

Figura 18-1. Los controles de privacidad en Windows 10 en 2015 fueron básicos

La privacidad en Windows 10 cuando se lanzó también era bastante básica, con pocos controles e interruptores de encendido/apagado simples para administrar las protecciones (ver Figura 18-2). Sin embargo, en octubre de 2015, el ISP del Reino Unido TalkTalk sufrió un ataque cibernético que resultó en el robo de 157,000 detalles personales de los clientes, incluidos más de 15,600 números de cuenta bancaria.

Los piratas informáticos, adolescentes de Staffordshire UK que estaban pirateando diversión, fueron atrapados y encarcelados, con el pirata informático principal que cumplió cuatro años antes de comenzar una carrera sin duda próspera en seguridad cibernética.

Figura 18-2. La protección de malware fue bastante básica en Windows 10 en 2015

Las cosas han cambiado significativamente en los tiempos intermedios provocados en gran parte por el ransomware WannaCry que en 2017 infectó a más de 230,000 computadoras en más de 150 países, incluida la detención del Servicio Nacional de Salud (NHS) de Gran Bretaña. Mientras escribo esto, se está investigando otro ataque de ransomware contra el NHS hace solo diez días, ya que se sospecha que los datos del paciente habían sido robados.

Claramente, la amenaza de malware, ransomware y piratería es mayor que nunca, y las empresas, organizaciones, gobiernos e individuos ya no pueden dejar teléfonos inteligentes, computadoras y servidores sin parpadear (¿quién recuerda los servidores web que ejecutan versiones más antiguas y sin parpadear de Apache?) .

Visité el Microsoft Cyercrime Center en el campus de Redmond de la compañía a principios de 2019 (ver Figura 18-3). El lugar realmente parece un set de una película de espía de la CIA con personas sentadas en Banks of PCS, enfrentando enormes pantallas de video con datos de telemetría en vivo sobre ellas. Me encantaría haber podido mostrarte una foto, pero no se nos permitió tomar ninguna.

Figura 18-3. El centro de cibercrimen cibercrimen de Microsoft es fascinante

En el verano de 2022, volví a estar en Microsoft, y recibimos una sesión informativa sobre la guerra en Ucrania, detallando el aumento agudo e intenso de los ataques cibernéticos contra el país en las dos semanas previas a la invasión de Rusia en febrero de ese año.

Nos dijeron cómo Microsoft había estado trabajando con socios como Amazon, Google, la Agencia de Seguridad Nacional (NSA), el Centro de Seguridad e Inteligencia GCHQ de Gran Bretaña, las agencias de seguridad e inteligencia de Ucrania y otros para frustrar los ataques y mantener la infraestructura y los sistemas financieros del país operando.

Las mejores prácticas para mantener la seguridad

Entonces, ¿cuáles son mis mejores consejos para mantener una buena seguridad para sus datos, sus PC y su ecosistema de TI? Las cosas han avanzado claramente, y ya no estamos buscando máquinas independientes sentadas en una oficina. Esto viene con repercusiones y posibles consecuencias, entre las cuales son las fuertes multas por la pérdida de datos en poder de las empresas que son pirateadas.

Los tiempos han cambiado tanto que cuando habría enumerado anteriormente "Mantenga su software antivirus y sistema operativo parcheado y actualizado", esto ya no aparece en la lista. En comparación con los consejos de mejores prácticas en estos días, es bastante tonto y obvio.

Está bien ser paranoico porque realmente están dispuestos a conseguirte

Solíamos pensar en las personas paranoicas como reaccionar exagerando a las circunstancias en las que se encontraron. En estos días, sin embargo, las cosas son muy diferentes. Cada negocio, cada organización, cada gobierno y cada individuo es un objetivo porque todos pueden proporcionar a los piratas informáticos y delincuentes datos, dinero y acceso a otros sistemas.

Adoptar un enfoque paranoico de seguridad no es algo que más le aconsejaría como si le ayudara a mantener la seguridad adecuada y los altos niveles de protección para sus sistemas y datos, entonces probablemente valga la pena las noches de insomnio.

Tratar cada sistema como interconectado con sistemas inseguros

Como parte del enfoque paranoico, también es aconsejable tratar cada sistema como si pueda y se conecte a otras computadoras y sistemas que no son adecuadamente seguros. Esta podría ser una unidad flash USB que los niños trajeron a casa de la escuela, o podría ser un servicio web donde existe una vulnerabilidad que no ha sido reparada.

Esto es especialmente importante para los trabajadores en el hogar e híbridos, ya que sus propias computadoras son algo sobre lo que tendrá poco o ningún control. Claro, puede usar la gestión de dispositivos móviles (MDM) para hacer cumplir las políticas estrictas de cifrado, actualización y protección de malware antes de que una computadora pueda acceder a su red y datos, pero más allá de eso, la seguridad puede ser difícil de controlar.

Cifrar cada conexión

Esto me lleva al cifrado a nivel de red e internet. En el Capítulo 17, detallé cómo puede usar el firewall avanzado en Windows 11 para hacer cumplir el cifrado para las conexiones de red e internet. El cifrado exigente es crucial por varias razones.

En primer lugar, está el trabajador móvil al que le gusta sentarse en su cafetería local con su computadora portátil o que viaja en un tren o a través de un aeropuerto. Incluso si la conexión Wi-Fi a la que se conectan tiene acceso a contraseña, esto no significa que la computadora portátil no pueda ser vista por otras computadoras conectadas a esa red.

Consejo: Si tiene el presupuesto para ello, un trabajador móvil capaz de conectar su computadora portátil directamente a una red celular con un SIM incorporado o ESIM será más seguro que uno que se conecte al Wi-Fi público.

Luego está el tema pegajoso de la banda ancha y los enrutadores de fibra. Si busca en línea una lista de enrutadores domésticos que se sabe que tienen vulnerabilidades de seguridad sin parpadear, obtendrá un shock muy desagradable. Claro, en casi todos los casos, un hacker debe estar sentado directamente fuera de la propiedad para obtener acceso, pero si los datos en los que está trabajando su empleado es lo suficientemente importante, eso es exactamente lo que estará preparado para hacer.

Sistemas vulnerables de sandbox

Manos Up a todos los que conocen a alguien que usa una versión anterior de Windows en una PC, o un teléfono inteligente más antiguo con una versión de Android o iOS que está fuera de apoyo, o que ha permitido que su refrigerador inteligente o televisión de sala de estar se conecten a su WI -Fi red. Sí, eso es casi todos.

Sandboxing ya no se trata de desconectar una PC Windows XP o Windows 7 de su red si tiene que seguir utilizándola. En estos días, se trata más de mantener a los dispositivos de Internet de las cosas (IoT) en su hogar en una red Wi-Fi completamente separada a las computadoras en las que almacena archivos y datos y utilizar para la banca y el trabajo.

Si cree que el problema con los enrutadores es malo, no busque en línea los dispositivos IoT. La peor parte con estos dispositivos es que si se actualizan, siempre sucede en silencio en segundo plano, y tenemos poco o ningún conocimiento de que incluso está sucediendo, y mucho menos cuál podría ser el estado de seguridad actual del dispositivo.

Instalar un dispositivo de seguridad

Los aparatos de seguridad ya no son solo para empresas con redes complejas. A veces se puede recoger una pequeña caja para el hogar por menos de $ 100, y puede hacer la suya con una Raspberry PI y un software de código abierto para casi nada.

Utilizo el NetGate 1100 de www.pfsense.org/products, que es de menos de $ 200 y puedo proteger cómodamente todos los dispositivos en mi hogar y oficina con su combinación de filtrado web de fuego y forzo, firewall, bloqueo de anuncios y monitoreo del tráfico .

Este aparato fue recomendado personalmente por un hombre que hasta hace unos años era el director técnico de Cyber en GCHQ en Cheltenham (Reino Unido). En sus propias palabras, "Durante 15 años fui el tipo que mantenía el Reino Unido a salvo de las amenazas cibernéticas iniciadas por el estado", así que me incliné a tomar en serio su consejo.

Considere las implicaciones de la tecnología inteligente

Ya he mencionado los dispositivos IoT en esta lista. En mi propia casa y gîte, tengo dos hornos, dos placas de cocina, un congelador de nevera y dos lavadoras que quieren conectarse a Internet, y no permitiré que ninguno de ellos lo haga.

Un amigo me dijo: "Puedes encender la lavadora desde una aplicación en tu teléfono", pero le señalé que si quisiera encender la lavadora, es muy probable que la hubiera cargado, y dónde lo haría. ¿Estoy de pie en ese momento? También hay muchos otros tipos de tecnología doméstica inteligente que simplemente nunca usaré.

Las cerraduras de puerta inteligente son una; Nunca olvidaré la historia del ladrón que llamó a través de una ventana abierta de una casa, "Alexa, abre la puerta principal", lo que hizo obedientemente.

La calefacción inteligente y conectada a Internet, el aire acondicionado u otros sistemas cruciales también son algo que nunca permitiré. Si no ha escuchado las historias de los piratas informáticos apagando todo o hasta un máximo y luego exigiendo dinero para liberar el control, entonces haga una búsqueda en línea.

Incluso algo tan inocuo como la iluminación inteligente es un no-no para mí. Puede ser divertido poder cambiar el color de las luces en una habitación para la noche de películas, pero cuando se trata de control básico, nunca he encontrado caminar dos o tres pasos a un interruptor de luz en la pared para que sea especialmente difícil.

Crear políticas de seguridad que tengan sentido para las personas normales

Las personas se están volviendo mucho más sabios a la necesidad de control de datos y controles de privacidad, pero el 98% de la población aún no podría comprender el lenguaje técnico involucrado o saber cómo implementar estos controles en sus propias vidas.

Establecerá políticas de seguridad y cifrado que serán buenas para su organización, pero hacer que estas políticas sean relacionadas con la vida personal de las personas no solo lo ayudará, ya que con suerte hará que sus propios dispositivos y computadoras sean más seguros, sino que les ayudará. En el proceso, y un empleado feliz siempre es un empleado mucho más cooperativo. Las principales áreas de política que sugeriría y cómo se venden a empleados y partes interesadas en su organización incluyen lo siguiente.

Use la autenticación de dos factores (multifactor)

Explicar la importancia de la autenticación de dos factores (TFA) para las personas es el comienzo de una seguridad realmente estrecha. Explicar que pueden hacer esto para sus propias cuentas puede ayudar a proteger su correo electrónico y las redes sociales de los piratas informáticos, pero ayudarlos a hacerlo hará que el proceso sea mucho más simple.

Tengo mi propia guía en línea en https://pcs.tv/3ibc6tj sobre cómo se puede configurar TFA para Microsoft, Google, Amazon y otros servicios. Una vez que las personas comienzan a usar TFA, es común que quieran aplicarlo en todas partes, e insistirán en que también lo aplique para el lugar de trabajo.

Hacer cumplir el cifrado siempre que sea posible

En el Capítulo 17, hablé extensamente sobre tecnologías de cifrado como BitLocker y cómo se usan. Ahora hay advertencias ya que no todas las PC son compatibles. Los sistemas multibotores, como lo detallé, tienen problemas con el cifrado de BitLocker, y no todas las computadoras portátiles y tabletas de Windows 11 Home lo admitirán.

Sin embargo, donde el cifrado está disponible, siempre debe usarse. Las personas pueden extender esto a sus propios teléfonos inteligentes y computadoras domésticas, como las computadoras portátiles que corren el riesgo de ser perdidas o robadas, y ayudar a las personas a garantizar que sus dispositivos personales puedan estar y estar cifrados le darán a las personas una mayor tranquilidad.

Use biometría donde esté disponible

Todos los teléfonos inteligentes vienen con alguna forma de sensor biométrico en estos días, ya sea un escáner infrarrojo de cara o retina o un lector de huellas digitales. Muchas computadoras portátiles incluirán cámaras infrarrojas para Windows Hello o un lector de huellas digitales integrado en el botón de encendido o en otro lugar del teclado.

Si su presupuesto lo permite, siempre debe comprar equipos que admitan Hello de Windows y ayudar a las personas a comprender cuán mejor usar biometría y asegurarles que sus datos biométricos personales solo se almacenan localmente en un chip encriptado en el dispositivo, y nunca se transmite A través de Internet, puede aumentar enormemente su propia tranquilidad.

Use administradores de contraseñas

Muchas empresas utilizarán administradores de contraseñas, y algunas también proporcionarán el servicio como un beneficio para sus empleados. Seamos realistas, si exige el uso de administradores de contraseñas en el trabajo, cuando las personas usan sus propios dispositivos no solo estarán familiarizados con cómo funcionan, sino que también estarán mucho más inclinados a usar uno.

Mantener la vigilancia por correo electrónico, mensajes y SMS

Mi difunto padre en un momento de su vida conocía a un verdadero príncipe nigeriano, un hombre encantador que conocí en un par de ocasiones cuando vino a nuestra casa. Este hombre tenía intereses comerciales en el Reino Unido y trabajó con mi padre en proyectos de construcción y financiación.

Lamentablemente, en ningún momento dijo que tenía $ 5 millones para darnos a cambio de una pequeña tarifa de transferencia y nuestros datos bancarios. Sin embargo, esto no impide que todos los demás príncipes nigerianos, parecieran haber miles de ellos, no ofrecer eso exactamente eso.

Las estafas, el phishing (donde los datos personales o el acceso a la cuenta son buscados por trucos), y actividad criminal por correo electrónico, mensajes privados y por SMS nunca han sido más abundantes o más variados como lo es hoy. Por lo tanto, educar a las personas en los tipos de cosas que deben buscar y alentarlas a compartir sus propios conocimientos y experiencias con otros empleados, no solo puede ayudar a asegurar sus propios archivos y datos, sino también sus fotos y recuerdos personales e incluso sus cuentas financieras.

El Centro de Seguridad de Windows

Entonces, con todos los buenos consejos fuera del camino, tenemos que aceptar que la base de una buena protección de malware realmente comienza con el software antimalware en la PC. Desde hace décadas, ha sido común que las personas insten un software antivirus de terceros.

En estos días, sin embargo, el software antimalware escrito e incluido con Windows 10 y Windows 11 es bastante bueno, y no hay tanta necesidad de ningún software de terceros. Mientras escribo esto, estoy revisando los últimos resultados de las pruebas de antivirus en www.av-comparives.org/comparison y el software antimalware de Microsoft y ESET en las dos mejor calificaciones, ambos han bloqueado el 99% de las amenazas con cero falsos positivos. Norton en comparación podría haber bloqueado el 100% de las amenazas, pero obtuvo un enorme 50 falsos positivos, con Trend Micro, otro paquete popular para las empresas, que tienen 44 falsos positivos.

Precaución: Siempre considero que cualquier software adicional instalado en un sistema operativo es un punto débil potencial para las vulnerabilidades y los errores. Afortunadamente, me gusta usar el navegador Edge de Microsoft y encontrar su solución antimalware excelente. Pero de cualquier manera probablemente los usaría de todos modos para evitar instalar software en una PC que de otra manera no necesitaría estar allí.

Puede iniciar más fácilmente la seguridad de Windows desde su icono de escudo en la barra de tareas, aunque también está disponible en el menú de inicio. Es una de las partes de Windows que aún no se ha actualizado completamente a la apariencia de Windows 11 (ver Figura 18-4), por lo que probablemente podamos esperar que cambie un poco. Sin embargo, con respecto a la funcionalidad, no se eliminará nada, aunque se pueden agregar nuevas características con el tiempo para cumplir con nuevas amenazas.

Figura 18-4. El Centro de Seguridad de Windows

Nota: Windows Security se puede administrar a través de la política de grupo en la configuración de la computadora ➤ Plantillas administrativas ➤ Componentes de Windows ➤ Microsoft Defender Antivirus y también a través de PowerShell y Mobile Device Manager (MDM).

El panel principal de protección contra el virus y amenazas es la tarifa antivirus estándar, con una opción de tipos de escaneo que puede realizar en la PC, enlaces para el registro del historial de protección y cualquier amenaza permitida que probablemente sean programas de terceros más antiguos que aún use pero Eso podría registrarse como amenazas ahora debido a la forma en que operan.

Consejo: Entre las opciones de escaneo se encuentra Microsoft Defender Offline Scan; Esto reiniciará la PC y ejecutará una exploración antimalware completa desde la consola de recuperación donde, con suerte, ningún malware puede cargar y ejecutar.

Configuración de la protección del virus de Windows

Puede hacer clic en el enlace Administrar Configuración en Configuración de Protección contra Virus y Amenazas para configurar la configuración y las opciones para la Protección de Malware (ver Figura 18-5). Todas estas características deben encenderse, pero existen opciones adicionales aquí, como poder enviar una muestra de [virus sospechoso] manualmente.

Figura 18-5. Todas las partes de la protección de malware de Windows deben activarse

Consejo: La protección de Tamper es una configuración importante para encenderlo, ya que mientras un administrador en la PC aún puede hacer cambios en la protección de malware en el centro de seguridad, esta característica evitará que el software realice cualquier cambio.

Protección de una PC del ransomware

Windows 11 viene con una característica llamada acceso de carpeta controlada que puede proporcionar una protección efectiva de un ataque de ransomware. Sin embargo, quiero hablar sobre esta característica, ya que debe usarse cuidadosamente para evitar que cause problemas a los usuarios de la PC.

El acceso a la carpeta controlada se deshabilita de forma predeterminada en una PC y el administrador debe activar manualmente. Evita que el software no autorizado realice cambios en los documentos de las carpetas de los usuarios, imágenes, música, video, etc. (ver Figura 18-6).

Figura 18-6. El acceso a la carpeta controlada proporciona una protección efectiva contra el ransomware

Puede hacer clic en el enlace de carpetas protegidas para agregar (o eliminar) cualquier carpeta y unidades completas desde el acceso a la carpeta controlada, y en la Figura 18-7, verá que en mi PC de escritorio tengo dos SSD adicionales instalados, E y F Unidades que he agregado para una mayor seguridad.

Figura 18-7. Puede agregar unidades completas al acceso de carpeta controlada

Aquí es donde llegamos a la parte difícil. Un software heredado más antiguo y, de hecho, incluso un software más nuevo y especialmente los juegos pueden requerir escribir archivos en las carpetas protegidas, generalmente documentos. Si no tienen este acceso, informarán un error o incluso no funcionarán en absoluto. A veces, Windows puede mostrar una notificación que dice cambios no autorizados bloqueados. Este mensaje significa que el acceso a la carpeta controlada ha impedido que una aplicación modifique, elimine o agregue un archivo. Cuando esto suceda, deberá agregar manualmente la aplicación a la lista de exención. Hay diferentes formas de lograr esto.

En Windows Security, abra la protección contra el virus y las amenazas y luego la protección de ransomware, y haga clic en Permitir una aplicación a través del acceso a la carpeta controlada si está agregando una aplicación que sabe que necesita acceso especial o historial de bloques si está agregando una aplicación recientemente bloqueada por la característica.

Aquí, podrá ver qué aplicaciones se han bloqueado recientemente o agregar cualquier otra aplicación que esté instalada en la PC (ver Figura 18-8).

Figura 18-8. Puede agregar cualquier aplicación como exención al acceso de carpeta controlada

En la política grupal, navegue a la configuración de la computadora ➤ Plantillas administrativas ➤ Componentes de Windows ➤ Antivirus defensor de Microsoft ➤ Guardia de explotación del defensor de Microsoft ➤ Acceso a la carpeta controlada (ver Figura 18-9). Aquí, puede administrar y activar el acceso a la carpeta controlada, así como configurar carpetas protegidas y permitir aplicaciones a través de la función.

Figura 18-9. Puede administrar el acceso a la carpeta controlada utilizando la política de grupo

Nota: También puede administrar el acceso a la carpeta controlada y todas las características de seguridad de Windows utilizando tanto PowerShell como a la administración de dispositivos móviles (MDM).

Control de la aplicación y el navegador

Windows ha incluido durante algunos años una característica llamada SmartScreen, que es una herramienta que, como dice Microsoft, "ayuda a proteger su dispositivo de aplicaciones, archivos, sitios web y descargas potencialmente peligrosas". Como parte de esto, verá una sección de control de la aplicación y navegador en la seguridad de Windows (ver Figura 18-10).

Figura 18-10. El control de la aplicación y el navegador es parte de Windows SmartScreen

La configuración de protección basada en la reputación aquí le permitirá controlar SmartScreen. Esto puede ser importante en un entorno empresarial en el que se pueda informar falsos positivos cuando se comparten archivos y documentos perfectamente legítimos entre los empleados. Si hay algún elemento bloqueado, puede administrar esos elementos a través de esta interfaz (ver Figura 18-11) y también a través de la política de grupo, MDM y PowerShell como mencioné anteriormente.

Figura 18-11. Puede administrar archivos, documentos y descargas que han sido bloqueadas por SmartScreen

La navegación aislada es una característica que no se activa de forma predeterminada y que debe encenderse manualmente en Windows. Esto siempre lanzará el navegador web Edge de Microsoft en un entorno aislado para proporcionar una mejor protección cuando la PC esté en línea (ver Figura 18-12).

Figura 18-12. El protector de aplicaciones debe instalarse manualmente

Por último, la protección de exploit contiene herramientas adicionales que se pueden usar para proteger Windows 11 de los ataques de malware. Esto incluye algunas herramientas que han existido durante años, como la prevención de la ejecución de datos que puede evitar que el malware acceda a la memoria protegida y características más nuevas, como las asignaciones de memoria aleatorias. Si tiene un programa heredado más antiguo que se porta mal o no funcionará debido a esta seguridad, puede hacer clic en Configuración del programa para asignar manualmente excepciones (ver Figura 18-13).

Figura 18-13. Puede cambiar la configuración de seguridad para aplicaciones específicas que lo requieran

Seguridad del dispositivo

La sección de seguridad del dispositivo contiene algunas opciones de seguridad centradas en el hardware. El aislamiento del núcleo utiliza la virtualización para crear un área segura de memoria del sistema que está completamente aislada del resto del sistema operativo. Los procesos del sistema importantes se ejecutan dentro de esta memoria para evitar que sean manipulados. Esta función está deshabilitada de forma predeterminada y debe activarse manualmente en la PC (ver Figura 18-14).

Figura 18-14. Puedes activar manualmente el aislamiento del núcleo

Si tiene problemas con un módulo de plataforma de confianza (TPM) o el módulo de plataforma de confianza de firmware (FTPM) en la PC, entonces la sección del procesador de seguridad mostrará cualquier error que haya ocurrido y ofrecerá correcciones para el problema donde puede (consulte la Figura 18 -15).

Figura 18-15. Puede encontrar errores relacionados con TPM en la seguridad de Windows

Historial de protección

Por último, en la seguridad de Windows es un panel de historial de protección. Aquí, puede ver todas las notificaciones de la seguridad de Windows que se remontan durante los últimos 30 días (siempre que Windows se mantenga los registros (ver Figura 18-16). Esto puede ayudarlo a identificar un problema, como una aplicación que ha sido bloqueada por una función de seguridad, y solucionarla.

Figura 18-16. Puede ver el historial de protección completo en Windows 11

Modo seguro y modo de diagnóstico

Windows viene con dos modos de funcionalidad reducido que pueden, y el estreso puede ayudar a eliminar las infecciones de una PC, aunque con el malware tan avanzado como lo es hoy en día, es probable que necesite herramientas más avanzadas, de las que hablaré en breve.

Todos los que han usado Windows a lo largo de los años sabrán sobre el modo seguro. Este es un modo de funcionalidad reducido de Windows donde solo se cargan los controladores y servicios básicos y esenciales, y no se cargan los controladores, servicios o aplicaciones de terceros (ver Figura 18-17).

Figura 18-17. El modo seguro proporciona un subconjunto de elementos del panel de control

Puede acceder al modo seguro desde la consola de recuperación haciendo clic en la solución de problemas ➤ Opciones avanzadas ➤ Configuración de inicio y luego reiniciar la PC cuando aparecerá un nuevo menú en el que tiene tres opciones de modo seguro (consulte la Figura 18-18). Estos son modo seguro, modo seguro con soporte de red y modo seguro en un entorno de línea de comando puramente.

Figura 18-18. Accede al modo seguro desde la consola de recuperación

El modo de diagnóstico es diferente, ya que se accede desde el entorno de escritorio de Windows. Es menos útil que el modo seguro en la medida en que más controladores, servicios y aplicaciones se cargan al inicio, pero donde solo un pequeño subconjunto de panel de control y otras opciones administrativas están disponibles en modo seguro, muchos más están disponibles en modo diagnóstico.

Activa el modo de diagnóstico buscando en el menú Inicio para MSCONFIG. Esto abrirá una ventana que los usuarios de PC más antiguos podrían reconocer cuando solía deshabilitar los programas de inicio (ver Figura 18-19).

Figura 18-19. Activa la inicio de diagnóstico desde MSCONFIG

Si selecciona el inicio de diagnóstico y luego haga clic en Aplicar, se le pedirá que reinicie la PC. Cuando llegue al escritorio, todo parecerá normal, excepto que los programas de inicio y algunos servicios no se habrán cargado.

Una cosa a tener en cuenta sobre el inicio de diagnóstico es que de la misma manera que lo active en MSCONFIG, también debe desactivarlo de la misma manera, o de lo contrario siempre comenzará la PC en modo de diagnóstico.

También hay opciones adicionales disponibles en la pestaña Boot en MSCONFIG:

- Boot seguro: mínimo iniciará la PC en el modo seguro estándar, sin soporte de red.

- Boot Safe: el shell alternativo iniciará la PC con un símbolo del sistema, solo la interfaz.

- Boot Safe: la reparación de Active Directory es una opción adicional que también cargará los servicios de Active Directory, además de los servicios de red.

- Boot seguro: la red carga el sistema operativo en modo seguro con servicios de red también cargados.

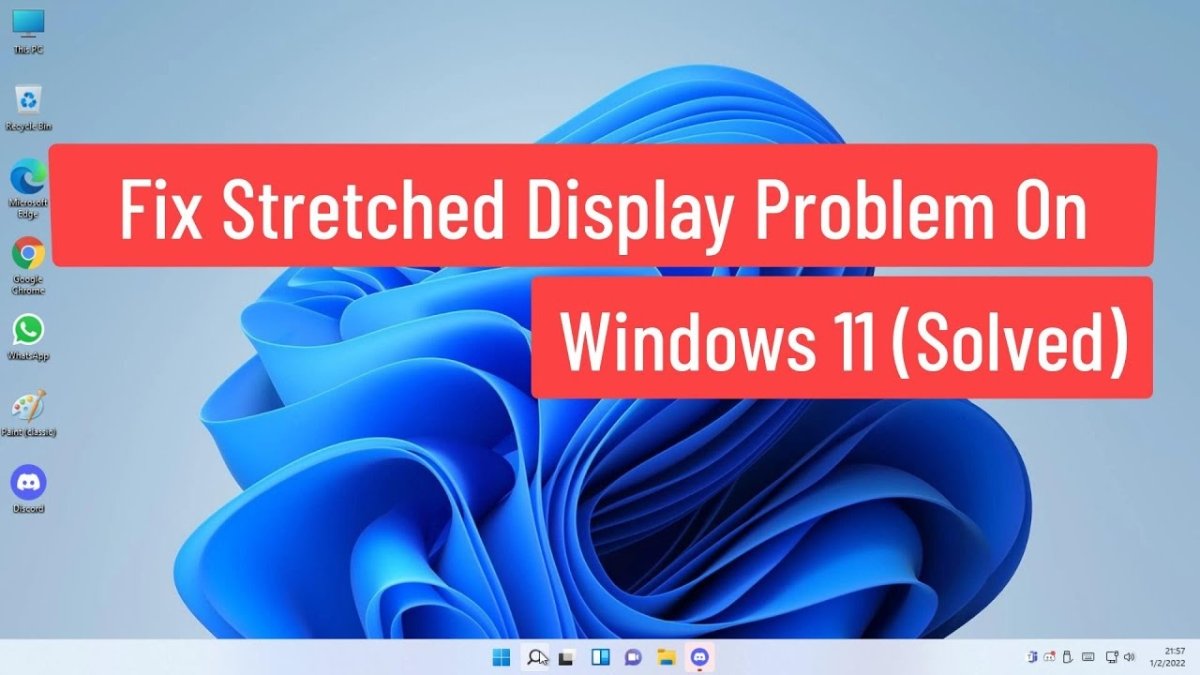

- Ningún arranque GUI cargará el sistema operativo sin mostrar la pantalla de carga de Windows. Esto se puede usar cuando está solucionando problemas de visualización.

- El registro de arranque guarda un registro de lo que se inicia y se carga en el archivo c: \ windows \ ntblog.txt.

- El video base obliga al modo seguro a usar solo los controladores de video VGA estándar que vienen con Windows. Esto puede ser útil para solucionar problemas de los problemas del controlador de visualización.

- La información de arranque del sistema operativo se puede utilizar junto con la opción sin arranque GUI. Mostrará una lista en la pantalla de servicios y componentes de Windows que se cargan y se ejecutan, ya que se invocan. Es posible que esté familiarizado con el modo seguro que muestra esta información de forma predeterminada en versiones hasta Windows XP.

Eliminar manualmente el malware de una PC

Puede encontrar que si obtiene una infección por malware, puede eliminarla manualmente. Esto incluso puede incluir ransomware y puede involucrar una herramienta que puede descargar desde un sitio web de seguridad, y detallaré algunos de estos más adelante en este capítulo. Sin embargo, hay cosas que puede hacer desde Windows, así que voy a atravesarlo como, si nada más, es una buena idea de cómo funciona el malware.

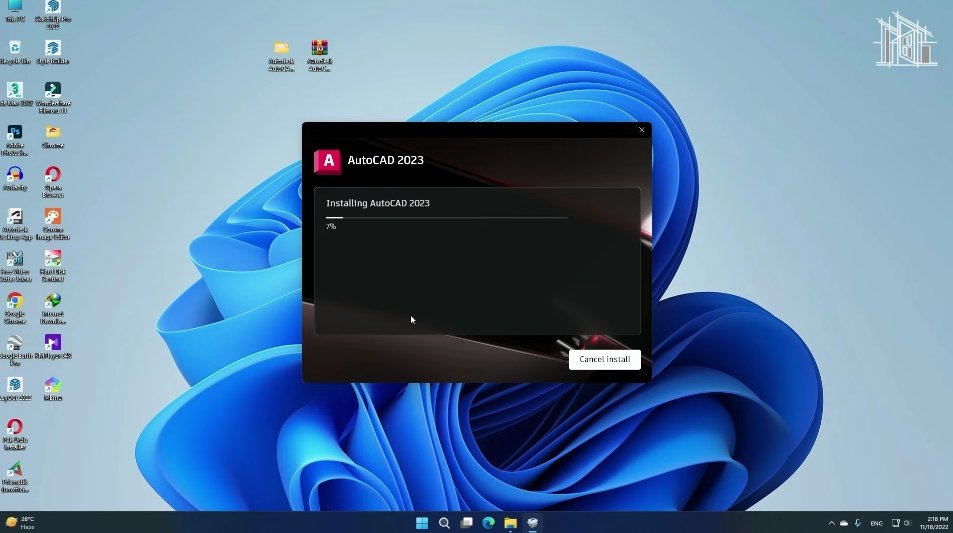

Sin embargo, colocaré una advertencia en esto. Microsoft ha hecho grandes avances con la seguridad de Windows y orgullosamente proclamado cuando lanzaron Windows 11 que el sistema operativo es "las ventanas más seguras hasta ahora". Muchas personas tomaron esto con un grano de sal dado que vieron Windows 11 como solo Windows 10 con un vestido de fiesta. Sin embargo, en verdad, Microsoft ha aprovechado los nuevos requisitos de instalación más estrictos para Windows 11 para reforzar la seguridad, y lo intente, por lo que podría, simplemente no pude lograr que el malware se apodere de mi entorno de prueba de máquina virtual.

Tenía virus de prueba que me habían proporcionado investigadores de seguridad y que estaban disponibles para los proveedores de productos de seguridad para que pudieran probar sus productos. También me dieron acceso al virus vivo e incluso a muestras de ransomware, que claramente usé con gran cuidado. Apagé todas las características de seguridad y la protección contra los antivirus en Windows 11 (o al menos pensé que lo había hecho), y aún así no pude conseguir que ningún malware se apoderara.

Esta es una gran noticia para nosotros en general, y realmente indica que cuando Microsoft dijo que Windows 11 es la versión más segura de Windows que hayan producido, realmente no estaban bromeando. Como resultado, algunas de las capturas de pantalla en esta sección se habrán tomado de una instalación de Windows 10 hace un tiempo, que pude infectar con éxito con un virus de prueba.

Escaneo fuera de línea del defensor de Windows

Mencioné anteriormente en este capítulo que Windows 11 incluye un escáner antivirus fuera de línea que funciona de manera efectiva desde la consola de recuperación. Sin embargo, no se activa desde allí. En Windows Security, haga clic en Virus y Protección de amenazas y luego haga clic en el enlace Opciones de escaneo. Aquí, verá una opción para ejecutar un escaneo fuera de línea de Microsoft Defender (consulte la Figura 18-20).

Figura 18-20. Puede ejecutar una exploración de virus fuera de línea desde Windows Security

Ejecutar esto reiniciará la PC y luego ejecutará el escaneo con las definiciones de escaneo antivirus descargadas más recientemente de un entorno de consola de recuperación donde, con suerte, ningún virus ha podido residir.

Paso 1: aislar la PC

Entonces, ¿cómo se elimina manualmente el malware de una PC? El primer paso es que necesita aislar completamente la PC de su red e Internet tan pronto como haya identificado una infección. Con una conexión de red, los virus de los gusanos pueden enterrarse hasta otras PC y servidores en la red.

Con una conexión a Internet, el malware puede descargar cargas útiles adicionales a su PC o cargar sus archivos y documentos a los delincuentes. El malware también puede usar su conexión a Internet para propagarse a otras máquinas o incluso realizar acciones como convertirse en parte de una botnet que entrega ataques de denegación de servicio distribuido (DDoS) a empresas, organizaciones o gobiernos. Aislar la PC también evita que un hacker tome el control de su PC de forma remota.

Si está utilizando una PC de escritorio o una computadora portátil que está conectada a la red e Internet a través de un cable Ethernet físico, entonces debe desenchufarse. Si su PC tiene acceso a la Wi-Fi, entonces no solo debe desconectarse de la red, sino que debe decirle a Windows que olvide la contraseña a eso y cualquier otra red dentro del rango que intenta reconectarse (consulte la Figura 18-21 ).

Figura 18-21. Debe decirle a Windows que olvide cualquier red a la que la PC podría conectarse

Si su PC se conecta a Internet a través de Cellular, debe eliminar la tarjeta SIM de la PC o eliminar los datos de ESIM. Estas acciones aislarán completamente la PC de su red local y de Internet.

Nota: Si tiene redes Wi-Fi abiertas en las cercanías que no requieren una contraseña para el acceso, aún tiene tres opciones disponibles para usted. El primero es mover físicamente la PC a un lugar donde no puede ver o acceder a esas redes.

Además, algunas computadoras portátiles vienen con un interruptor físico para desactivar todas las características de radio, incluidas Wi-Fi y Bluetooth. Por último, si tiene acceso al enrutador para esa red, debería poder bloquear la computadora portátil desde la red en la configuración del enrutador hasta que se resuelva el asunto.

Paso 2: identificar los procesos de malware

Ahora necesitamos identificar los procesos de malware, y casi siempre habrá más de uno, ya que se ven unos a otros para asegurarse de que no se hayan cerrado y reiniciados si lo son. Para esto, utilizamos Process Explorer de la suite Microsoft Sysinternals.

Podemos ver en nuestra captura de pantalla que el malware se resalta en púrpura (ver Figura 18-22). Tiene un nombre no estándar que también es común para los procesos de malware, pero debido a que este es un virus de prueba, se ha etiquetado claramente como "forma de malware Winlogon".

Figura 18-22. Puede identificar procesos de malware utilizando Process Explorer

La codificación de color para procesos en Process Explorer funciona así:

- Los procesos morados, que en nuestro caso incluyen el malware, son archivos que pueden comprimirse (también llamados empaquetados), que para aplicaciones legítimas pueden ayudarlos a usar menos memoria, pero en el caso de malware también puede ayudar a ocultar el código de su escáner antimalware. Mirar los archivos de color púrpura debería ser su primer paso.

- Los procesos rojos son los que actualmente existen (se detienen).

- Los procesos verdes se han ejecutado recientemente (también conocidos como desovados).

- Los procesos de azul claro son aquellos administrados por la misma cuenta que inició el Explorador de procesos.

- Los procesos azul oscuro son los que han sido seleccionados actualmente en Process Explorer.

- Los procesos rosados están ejecutando servicios en la PC, como el SVCHOST.exe común, que es un proceso del sistema de Windows que puede alojar uno o más servicios en los que comparten un proceso para reducir el uso general de recursos en una PC.

Malware y svchost.exe

Algunos malware intentarán imitar svchost.exe, ya que siempre verá muchas de estas instancias de este servicio ejecutándose en una PC (ver Figura 18-23). Sin embargo, Process Explorer aún destacará los procesos de no servicio en púrpura. Busque un icono [+] a la izquierda de un proceso svchost.exe en la lista de procesos del explorador de procesos para ver cualquier subprocesos que pueda ser malware.

Figura 18-23. SVCHOST (Host de servicio) es un componente crítico de Windows

Otra cosa que puede hacer en Process Explorer es encender la columna para mostrar la cuenta de usuario en la que se ejecutan los procesos. Haga clic con el botón derecho en los encabezados de columna y haga clic en Seleccionar columnas. Luego, en el cuadro de diálogo que aparece, haga clic en el nombre de usuario y luego haga clic en Aceptar.

Todos los procesos genuinos svchost.exe se ejecutarán bajo uno de estos tres nombres de usuario: autoridad nt \ sistema, servicio local o servicio de red. Una instancia de SVChost que se ejecuta bajo un nombre de usuario diferente será el malware.

Una tercera forma de verificar si un proceso svchost.exe es genuino es hacer clic con el botón derecho en el explorador de procesos y examinar sus propiedades. En el campo Línea de comando, los procesos genuinos de Windows siempre comenzarán con C: \ Windows \ System32 \ svchost.exe –k (ver Figura 18-24).

Figura 18-24. Puede verificar si un proceso svchost es genuino en el explorador de procesos

Los procesos SVCHOST también se pueden verificar en el administrador de tareas. En la parte superior del panel Propiedades desde Process Explorer, verá el número de identificador de proceso (PID) para el proceso, en este caso 1796. Abra el Administrador de tareas, y en la pestaña Detalles, busque el proceso con este PID. Abra sus propiedades allí, y en la pestaña de firmas digitales, puede verificar si el proceso ha sido firmado digitalmente y por quién (ver Figura 18-25).

Figura 18-25. Puede verificar la firma digital de un proceso

Paso 3: Desactivar el malware

Ahora estamos listos para intentar desactivar el malware. Si lo hace clic derecho y examinamos sus propiedades, veremos que esta pieza particular de malware se ejecuta desde la carpeta C: \ Windows \ temp (ver Figura 18-26). Deberá tomar una nota de los parámetros de ubicación de ruta y autostart.

Figura 18-26. Verifique los parámetros de ruta y autostart para encontrar los archivos de malware

Abra el editor de registro haciendo clic en el botón Explorar al lado del campo de ubicación de AutoStart, y será llevado directamente a esa clave en el registro de Windows; Debe eliminar esta clave del registro (ver Figura 18-27).

Figura 18-27. Puede abrir el registro desde Process Explorer

Ahora volvemos a Process Explorer y cerramos el proceso de malware. Sin embargo, la mayoría de los procesos de malware tendrán un proceso secundario verificar para ver si se está cerrando, como un mecanismo de defensa. En lugar de matar el proceso, entonces puede hacer clic derecho en el nombre del proceso y suspenderlo (ver Figura 18-28). Esto evitará que otros procesos de malware lo vean matando la infección.

Figura 18-28. Debe suspender los procesos para que no piensen que están siendo cerrados

Paso 4: Prueba los resultados

Con el malware posiblemente deshabilitado, debe reiniciar la PC y luego ejecutar el Explorador de procesos nuevamente como administrador para ver si el proceso de malware todavía se está ejecutando. En este caso, el malware todavía se está ejecutando, por lo que necesitamos usar otra herramienta de Sysinternals llamada Autoruns para ver si el malware todavía se está ejecutando. Consulte si el proceso de malware se enumera en la pestaña Inicio de sesión. Si es así, desmarque aquí para deshabilitarlo (ver Figura 18-29).

Figura 18-29. Puede verificar las autores para ver si el malware todavía se está ejecutando

Este malware se ha recreado automáticamente en el inicio de sesión, lo que significa que debe haber algo más que suceda en la PC, por lo que debemos volver a cazar. Esto significa que, aún en Autoruns, debemos buscar pestaña para cualquier proceso que no esté firmado digitalmente; Estos serán destacados en rosa.

Cuando miramos debajo de la pestaña Winlogan, podemos ver una DLL de SampleCredentialProvider que se resalta porque no está firmada digitalmente (ver Figura 18-30). Puede parecer legítimo, almacenándose en la carpeta C: \ Windows \ System32 que tiene un nombre perfectamente normativo winlogondll.dll, pero este será nuestro proceso de malware. Debemos deshabilitar esto por ahora (en caso de que estemos equivocados), ya que siempre podemos volver a habilitarlo más tarde si es necesario. Tome una nota de la clave de registro y la ubicación del nombre de DLL y la carpeta.

Figura 18-30. Las entradas de inicio firmadas de forma no digital se destacan en Pink en Autoruns

Paso 5: Vuelva a probar la PC

Ahora necesitamos reiniciar la PC nuevamente y verificar una vez más en Process Explorer para nuestro malware. Podemos ver en la Figura 18-31 que lo hemos desactivado con éxito, y ya no se ejecuta en la PC.

Figura 18-31. Podemos ver que el malware ya no se ejecuta en la PC

Paso 6: Limpie el malware

El paso final en el proceso es eliminar todos los archivos de malware y las claves de registro que encontramos. Sabemos que el archivo de malware estaba en la carpeta C: \ Windows \ Temp temprada llamada ~ dlee4.tmp.exe, que el archivo DLL de malware estaba en c: \ windows \ system32 y se llamaba winlogondll.dll, y que había un par de Claves de registro asociadas con el malware también. En la Figura 18-32, podemos ver la clave de registro de inicio que las autorunas se destacaron para nosotros y también los archivos de malware en sí.

Figura 18-32. Debes eliminar todos los rastros del malware

Por supuesto, el malware real que está tratando de eliminar probablemente será mucho más desagradable que el que he demostrado aquí, y el proceso de eliminación podría tomar algunas horas de investigación mientras rastrea los múltiples procesos que se están ejecutando. Definitivamente debería estar preparado para dejar de lado una buena cantidad de tiempo y darle su concentración completa.

Nota: Quiero incluir una nota sobre la eliminación de RootKit. Esto es mucho más difícil en Windows 11 que en Windows 10 debido al aumento de la seguridad de Microsoft integrado. Sin embargo, esto debería hacer que sea más difícil que RootKits infecte la PC. En el capítulo 20, detallo cómo puede reconstruir la base de datos de configuración de arranque, que puede ayudar a eliminar un RootKit y cómo puede usar la herramienta BCDEDIT para eliminar las entradas de arranque no deseadas. Sin embargo, para RootKits, siempre debe buscar una herramienta de eliminación dedicada.

Herramientas de eliminación de malware de terceros

Hablando de herramientas de terceros, hay muchas disponibles, y varían considerablemente en funcionalidad, ya que algunos son altamente especializados y otros son más generales, como los escáneres fuera de línea.

Siempre debe usar la versión más actualizada de estas herramientas, especialmente si son escáneres antivirus, por lo que incluyen todos los últimos archivos de definición de virus y las herramientas más actualizadas para eliminar el malware.

Microsoft Dart

Si se encuentra en una empresa utilizando la edición Enterprise de Windows 10, tendrá acceso al conjunto de herramientas de diagnóstico y recuperación (DART) de Microsoft. Esto le permite crear medios de recuperación para una PC que incluya las siguientes herramientas:

- La consola de administración de computadoras es lo mismo que en la PC Host Windows 10 y le permite ver los registros de eventos de esa PC, tareas programadas, usuarios locales y grupos de usuarios, controladores de dispositivos, aplicaciones de activación automática y servicios de Microsoft y terceros.

- Crash Analyzer lo ayuda a determinar la causa de los bloqueos en la PC del host, examinando el contenido de los archivos de volcado de memoria de choque y que los interpretan.

- El defensor es una versión fuera de línea del paquete antivirus de Windows. Esto se puede usar para escanear una PC para malware y eliminarla de forma segura sin que el malware se vuelva activo.

- Disk Commander proporciona herramientas para ayudarlo a reparar y recuperar discos y particiones corruptas.

- La limpieza del disco se puede usar para eliminar todos los datos de un disco duro, cuando necesita borrar un disco por completo para erradicar una infección por virus, antes de una reimisión.

- Explorer es una versión completa de File Explorer que le permite examinar y manipular los archivos en la PC del host. Esto se puede usar cuando necesita eliminar manualmente los archivos como parte de la eliminación de malware.

- File Restore es una herramienta de "Undeletion" de archivos para ayudarlo a recuperar archivos que se eliminaron accidentalmente o que eran demasiado grandes para el contenedor de reciclaje de la PC.

- La búsqueda de archivos es una herramienta de búsqueda de propósito general para la ubicación de archivos o tipos de archivos específicos en la PC host.

- La desinstalación de Hotfix se puede usar para eliminar las actualizaciones de Windows que pueden hacer que la PC se vuelva inestable.

- Locksmith le permite cambiar y administrar contraseñas de la cuenta de usuario para cualquier cuenta en la PC. Esto se puede usar si el malware lo ha bloqueado de su cuenta o de la cuenta de administrador.

- El editor de registro le permite acceder al registro en la PC del host y eliminar manualmente las claves colocadas allí por malware.

- SFC Scan, el Asistente de reparación del archivo del sistema, verifica todos los archivos del sistema operativo Windows en la PC del host para determinar si alguno se ha cambiado o se ha corrompido. Luego se puede usar con medios de instalación actualizados para reemplazar cualquier archivo modificado o dañado con los adecuados.

- El asistente de soluciones es una herramienta que se puede usar si no está seguro de cuál de las herramientas de Dart es mejor para solucionar su problema específico. Hace una serie de preguntas y sugerirá la mejor manera de solucionar su problema.

- La configuración TCP/IP se puede usar para manipular la configuración de red en la PC host, para que pueda acceder a los recursos de red locales o Internet para aplicar correcciones.

Escáner ESET en línea (y fuera de línea)

Varias compañías, incluidas algunas de las que figuran en esta sección, proporcionan escáneres en línea que pueden escanear su PC en busca de virus a través de su navegador web. ESET proporciona un escáner que también se puede descargar para usar en su PC. Esto puede ser útil si sospecha que su software antivirus actual se ha perdido un virus.

www.eset.com/us/online-scanner/

Herramienta de recuperación de arranque de Norton

Muchas de las siguientes herramientas caen en la misma categoría que el defensor de Windows fuera de línea. Norton es lo mismo, ya que le permite crear un DVD de arranque o una unidad flash USB que se puede usar para escanear y eliminar malware.

https://norton.com/nbrt

Antivirus de arranque de Sophos

En este punto, es posible que haya adivinado que la elección de qué herramienta descargue y usa depende de su preferencia personal por el proveedor de antivirus. Sin embargo, también necesita funcionar, y no todas estas herramientas estarán al día con los virus más nuevos. La herramienta Sophos solo se puede usar para crear un CD o DVD de arranque, por lo que es menos adecuado para ultrabooks y tabletas.

www.sophos.com/en-us/support/knowledgebase/52011.aspx

Disco de rescate de Kaspersky

El disco de rescate de Kaspersky está diseñado para crear un CD o DVD de arranque para eliminar el malware, aunque existen instrucciones en el sitio web sobre cómo puede crear una unidad flash USB inicial.

https://support.kaspersky.com/viruses/rescuedisk

Decryptor de ransomware de Kaspersky

Un conjunto de utilidades gratuitos que, si bien no pueden defenderse de ransomware, lo ayudará a eliminar el ransomware de una PC ya infectada y descifrar cualquier archivo que el ransomware haya cifrado. Puede descargarlo en https://noransom.kaspersky.com

Escáner y removedor de rootkit

El removedor de RootKit AVG es una herramienta que descarga a una PC infectada para escanear para malware. Si se encuentra una infección, la herramienta le pedirá que reinicie la PC para que pueda tener lugar la eliminación y la limpieza.

www.avg.com/en/signal/rootkit-scanner-tool

Escáner en línea F-Secure

Esto se puede usar para escanear y eliminar el malware en su PC de una descarga directa, sin tener que instalar un paquete que pueda infectarse con malware.

www.f-secure.com/en/home/free-tools/online-scanner

Herramientas gratuitas de McAfee

La firma de seguridad McAfee proporciona una selección de herramientas de seguridad gratuitas, que incluyen las siguientes herramientas.

GetSUSP escaneará malware no detectado en una PC y se puede usar si sospecha que puede haber no detectado malware en una PC (www.mcafee.com/enterprise/en-us/downloads/free-tools/getsusp.html).

RootKitremover es una utilidad independiente para detectar y eliminar ataques complejos RootKit (https://pcs.tv/3ce2ewy). Stinger se usa para eliminar una lista específica de virus compatibles y se actualiza regularmente con las últimas y más comunes definiciones de virus (www.mcafee.com/enterprise/engb/downloads/free-tools/stinger.html).

D7ii

Si el dinero no es objeto, entonces suscribirse a una licencia anual para D7II puede pagar dividendos. Es una suite compleja para usar y no debe usarse a menos que sea competente en mantener y configurar PC, pero incluye un poderoso suite antimalware que incluye herramientas de Kaspersky, Bitdefender, Sophos, McAfee y más sobre el desafortunadamente nombrado dominio nombrado Foolishit (divertido; ed).

www.foolishit.com/d7ii/

Rkill

RKILL se puede usar para terminar los procesos de ejecución que el malware está utilizando para mantenerse activo en una PC. Esto puede ser útil si su software antivirus estándar no puede limpiar la infección. Ejecute RKill primero para detener los procesos de ofensiva, luego use su software antivirus existente para limpiar la infección según lo normal.

www.bleepingcomputer.com/download/rkill/

Herramientas de eliminación de basura/adware

A veces, puede tener software en su PC llamado basura o adware. Esto no es en realidad un virus, pero puede ser realmente molesto y ralentizar su PC. Varias compañías proporcionan software gratuito para eliminar el basura, incluido

Cleaner de adware de MalwareBytes, www.malwarebytes.com/adwcleaner

Adlice RogueKiller, www.adlice.com/software/roguekiller/

XPLODE ADWCLEANER, disponible buscando en línea

Resumen

La eliminación manual de antivirus puede ser muy difícil, aunque se crean muchas herramientas para abordar y eliminar virus, especialmente las amenazas más grandes y más comunes. Esto es útil cuando el malware se identifica para usted. A menudo, este es el caso, especialmente con el ransomware, ya que los delincuentes quieren que sepas quién es lo que te ha atacado. Sin embargo, no siempre es fácil obtener el nombre del malware, y aquí es donde investigar el malware utilizando Process Explorer y Autoruns puede brindarle nombres de archivo que puede buscar en línea para encontrarlo.

De todos modos, ahora tenemos el desagradable tema de malware puestos a la cama, en el próximo capítulo tomaremos una inmersión profunda en el registro de Windows y veremos todos los aspectos de él, sus archivos, valores y claves. Examinaremos lo que es importante, lo que puede salir mal con las entradas de inicio y dónde se pueden encontrar las entradas y las claves que desee o necesitar en ocasiones para cambiar. Veremos cómo se conecta a los archivos de registro de otros usuarios y otras PC en la red, y examinaremos qué tiene que ver todo esto con las abejas.