Configuración de Windows 11 para la velocidad y la seguridad de Windows 10

Configuración de Windows 11

Una parte muy importante de la configuración de una PC para que sea lo más a prueba de bombas posible está en la configuración inicial y asegurarse de que sus cuentas de usuario y la configuración general se administren de tal manera que ayude a evitar que los problemas ocurran más adelante.

En el artículo anterior, observamos algo de esto, como el uso de los editores de políticas de seguridad y políticas de seguridad para establecer las restricciones apropiadas para los usuarios, como ocultar elementos de panel de control específicos a los que no desea que tengan acceso. Sin embargo, hay otras partes de la instalación de Windows que debe conocer, aunque solo sea para que pueda encontrarlas rápidamente si sospecha que ha surgido un problema con uno.

Uso de la política grupal para administrar la configuración y la configuración

Cuando Microsoft creó por primera vez el panel de configuración con Windows 8, el objetivo era tener un área donde los usuarios no técnicos pudieran acceder y ajustar opciones sobre cómo su escritorio se ve y opera, sin exponerlos a nada que un administrador podría no querer que cambien o arriesgando su cambio accidentalmente que podría interferir con el funcionamiento suave de la PC o su software.

Si bien la configuración en Windows 8 era bastante básica, con solo un pequeño puñado de opciones que aún requerían que los usuarios finales necesiten profundizar en el panel de control para muchas cosas, la función se expandió durante la vida de Windows 10, y en Windows 11 es Bastante con todas las funciones.

Lenta pero segura, todos los elementos en el panel de control se están moviendo a la configuración o en la carpeta de herramientas de Windows (anteriormente conocida como herramientas administrativas).

Por lo tanto, la configuración se está convirtiendo en un lugar donde cualquier usuario final puede cambiar las opciones de configuración al contenido de su corazón, sin riesgo de causar problemas con el sistema operativo ... o eso podría creer.

La verdad es algo diferente, ya que en realidad hay muchas opciones que pueden causar problemas con la PC. Tomemos el ejemplo de un usuario final que llamaré "The Tinkerer".

Todos hemos conocido a esta persona; Es posible que incluso haya sido uno usted mismo en el pasado. Este es un usuario no técnico que cree que puede solucionar problemas porque "son fáciles, no es un trabajo complicado" cuando todo lo que realmente van a hacer es empeorar las cosas.

Dos de los mejores ejemplos de cómo esto puede suceder son con impresoras y dispositivos Bluetooth, los cuales se controlan por completo desde la configuración. Supongamos que el Tinkerer no puede imprimir un documento de su computadora portátil y deciden que la impresora está mal configurada, por lo que todo lo que necesitan hacer es eliminar la impresora en la configuración y reinstalarla.

Esto podría tener el efecto deseado, especialmente si la cola de impresión se gruñe con un trabajo fallido, pero es muy probable que empeore las cosas en general. El nombre, la dirección IP o la asignación compartida de la impresora en la red se restablecerían, y cualquier otro usuario que luego necesita usar esa impresora puede encontrar repentinamente que no está disponible para ellos.

Luego llegamos a un tinkerer que usa un auricular Bluetooth como parte de su flujo de trabajo para reuniones en línea. Un día, descubren que los auriculares no funcionan, por lo que lo obvio, para ellos, de todos modos, la solución es eliminarlo en la configuración y reinstalarlo. Los dispositivos Bluetooth a menudo pueden ser problemáticos, y por mucho que la solución puede reiniciar en gran medida el dispositivo o la computadora portátil, o simplemente verificar que el dispositivo Bluetooth se cargue en primer lugar, eliminar un dispositivo Bluetooth no garantiza que sea con éxito Instale nuevamente después, tal es la naturaleza de la tecnología y el hecho de que Windows siempre ha tenido un problema con los dispositivos Bluetooth.

Claramente, entonces querrá deshabilitar los cambios en algunos elementos utilizando la política de grupo. Las opciones para la configuración en la política grupal todavía están etiquetadas como panel de control. Si esto cambiará en el futuro es una suposición de nadie, pero supongo que no.

Configuración de ocultación

Hay dos áreas donde se pueden encontrar políticas para la configuración, la configuración de la computadora ➤ Plantillas administrativas ➤ Panel de control y configuración de usuario ➤ Plantillas administrativas ➤ Panel de control.

Para ser honesto, es casi todo en estas áreas de políticas que querrá considerar cambiar, tal vez con la excepción de las políticas de personalización, ya que solo querrá hacer cumplirlas si su organización insiste en su propio fondo de pantalla de escritorio (algo se utiliza (algo También he encontrado un poco totalitario personalmente).

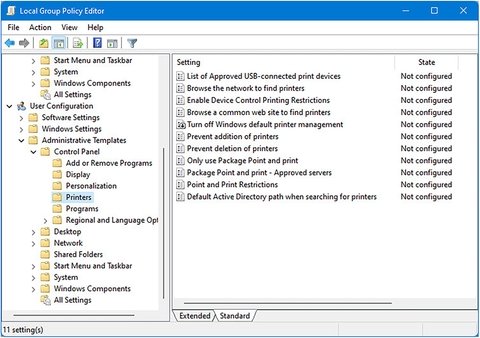

En la Figura 4-1, verá las políticas relacionadas con las impresoras, incluso poder bloquear la eliminación e instalación de impresoras en la PC.

Figura 4-1. Las opciones de política de grupo para la configuración todavía se denominan panel de control

Figura 4-1. Las opciones de política de grupo para la configuración todavía se denominan panel de control

En ambas configuraciones de computadora ➤ Plantillas administrativas ➤ Panel de control y configuración de usuario ➤ Plantillas administrativas ➤ Panel de control, verá una política llamada Visibilidad de la página de configuración. Esto le permite ocultar áreas completas del panel de configuración, como ocultar las opciones Bluetooth por completo (consulte la Figura 4-2).

Figura 4-2. La política grupal hace que ocultara los applets directamente

Figura 4-2. La política grupal hace que ocultara los applets directamente

Utiliza esta política solo con el programa: y Ocultar: comandos, y puede elegir qué mostrar, como Hide: Bluetooth para ocultar todos los controles Bluetooth de todos los usuarios de la PC. Se puede encontrar una lista completa de códigos de identificadores de recursos uniformes (URI) para usar con esta política en el sitio web de Microsoft Docs.

Ocultación de elementos del panel de control y herramientas de Windows

Del mismo modo, y utilizando la misma lista de URI, puede ocultar elementos específicos del panel de control. La política para esto se puede encontrar en la configuración del usuario ➤ Plantillas administrativas ➤ Panel de control y está configurado de la misma manera que para el panel de configuración. Tiene dos políticas separadas aquí, sin embargo, oculte elementos del panel de control especificados y muestre solo elementos del panel de control especificados.

Consejo: Si desea bloquear completamente todo el acceso al panel de control y la configuración para un usuario especificado, use la configuración de usuario de la política ➤ Plantillas administrativas ➤ Panel de control ➤ Prohibir el acceso al panel de control y la configuración de la PC. Sin embargo, tenga en cuenta que esto eliminará a todos los usuarios de acceso que deseen accesibilidad, y las opciones de hora, fecha y región que puedan requerir.

Lo que también puede desear ocultar del usuario final es el panel de herramientas de Windows, ya que esto incluye claramente herramientas a nivel de administrador al usuario no necesita acceder. En la configuración del usuario ➤ Plantillas administrativas ➤ Panel de control, debe abrir la política de Ocultar elementos del panel de control especificado y agregar Microsoft. Herramientas administrativas a la lista de elementos ocultos.

Uso del registro para restringir el acceso a las herramientas de Windows

También puede lograr esto con un cambio de registro, navegando a HKEY_CURRENT_ USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Explorer \ Advanced y agregando un DWORD llamado StartMenuAdMiDools al que asigna un valor de 0 (cero).

Aquí hay opciones adicionales que reflejan a las de las políticas grupales, como poder ocultar unidades específicas en el explorador y establecer anulaciones para las animaciones y configuraciones de la barra de tareas y de escritorio.

Gestión de programas y aplicaciones

Además de ocultar la configuración y los elementos del panel de control, también querrá administrar lo que los usuarios pueden hacer con las aplicaciones. Si volvemos a nuestro Tinkerer, podrían decidir que una aplicación no necesita ser instalada o que una de sus aplicaciones favoritas desde casa definitivamente debería estar en la PC.

Configuración de computadora ➤ Plantillas administrativas ➤ Inicio del menú y la barra de tareas y la configuración del usuario ➤ Plantillas administrativas ➤ El menú de inicio y la barra de tareas son donde encontrará las principales opciones para políticas, como ocultar la lista de todas las aplicaciones y evitar que los usuarios personalicen el menú de inicio (útil para una PC dedicada que debe ser utilizada por diferentes personas).

En la configuración del usuario ➤ Plantillas administrativas ➤ Panel de control ➤ Agregue o elimine programas, puede evitar que los usos desinstalan aplicaciones desde el inicio, lo que sin duda es una buena política para habilitar. También es posible aquí eliminar elementos específicos de las opciones de alimentación del menú de inicio, como evitar que un usuario cierre la PC, lo cual es útil si realiza actualización y auditoría durante la noche.

En ambas configuraciones de computadora ➤ Plantillas administrativas ➤ Componentes de Windows ➤ Configuración de almacenamiento y usuarios ➤ Plantillas administrativas ➤ Componentes de Windows ➤ Almacene, puede deshabilitar el uso e instalación de aplicaciones en la tienda de Microsoft (que es donde sus usuarios pueden instalar algunos juegos) o incluso deshabilitar la tienda Microsoft por completo en la PC.

También verá una política aquí en la que puede desactivar la oferta para actualizar a la última versión de Windows, lo que sin duda querrá hacer si prueba y controla estrictamente la implementación de actualizaciones de Windows, paquetes de funciones y nuevas versiones de los Sistema operativo.

Administración de cuentas de usuario

En la configuración de la computadora ➤ Plantillas administrativas ➤ Sistema ➤ Perfiles de usuario y configuración de usuario ➤ Plantillas administrativas ➤ Sistema ➤ Perfiles de usuario, encontrará opciones para administrar cuentas de usuario, como forzar la implementación de perfiles locales o de roaming.

Sin embargo, hay otras formas de administrar a los usuarios en una PC, y una de ellas es asignar a los usuarios en una PC o una red a "grupos". Estos grupos de usuarios pueden tener diferentes acceso a archivos y acciones, y diferentes privilegios en la PC, y debido a que los permisos se asignan al grupo, cualquier usuario que luego agregue a ese grupo heredará automáticamente los mismos permisos.

Utiliza el Administrador de usuarios local (busque LUSRMGR.MSC en el menú Inicio) para crear y administrar tanto usuarios como grupos en la PC (ver Figura 4-3). Esta es la tarifa estándar de la consola de administración de Microsoft, con categorías principales en el panel izquierdo, opciones de menú sensibles al contexto en el panel derecho e información de carne y papas en el centro.

Figura 4-3. Manager de usuarios locales es donde puede administrar grupos de usuarios

Figura 4-3. Manager de usuarios locales es donde puede administrar grupos de usuarios

La vista principal muestra una lista de todas las cuentas de usuario configuradas en la PC. Esto incluye algunos que están ocultos de forma predeterminada, incluido el invitado, que es una resaca heredada de versiones anteriores de Windows que admitieron una cuenta de invitados, y defaultCount, que el sistema operativo utiliza como plantilla para nuevas cuentas cuando se crean.

Haga doble clic en una cuenta muestra opciones adicionales para él (consulte la Figura 4-4), incluidas las políticas de contraseña, de qué grupos de usuarios es miembro y especificando que un script debe ejecutarse en la PC cada vez que el usuario firma en.

Figura 4-4. Puede establecer opciones específicas para cuentas de usuario individuales

Figura 4-4. Puede establecer opciones específicas para cuentas de usuario individuales

Al hacer clic en los grupos en el panel izquierdo, muestra una lista de todos los grupos de usuarios definidos en la PC, y hay muchos de ellos en la configuración predeterminada (ver Figura 4-5). Este panel realmente solo es útil para agregar usuarios a grupos específicos, ya que no hay permisos configurables definidos aquí.

Figura 4-5. Puede modificar los permisos para grupos de usuarios y crear nuevos grupos

Figura 4-5. Puede modificar los permisos para grupos de usuarios y crear nuevos grupos

Los permisos en Windows se definen en diferentes objetos, siendo estos archivos, carpetas y discos, y analizaremos estos permisos en detalle en el Capítulo 10.

Otra herramienta útil para administrar cuentas de usuario es el asistente de Network Places (busque NetPlwiz en el menú Inicio). Esto proporciona opciones adicionales para las cuentas de usuario configuradas en una PC (consulte la Figura 4-6).

Figura 4-6. Puede administrar más cuentas de usuario utilizando NetPlwiz

Haga clic en la pestaña Avanzada en la parte superior del Asistente de Network Places, y obtendrá más opciones, como Administración de usuarios avanzadas que lo llevan a la ventana del Administrador de usuarios local. Quizás la opción más útil aquí para las organizaciones es una casilla de verificación simple que requiere que los usuarios en la PC usen un método de inicio de sesión más seguro, al tener que presionar CTRL + ALT + DEL AT SIGN-In (consulte la Figura 4-7).

Figura 4-7. Puede obligar a los usuarios a iniciar sesión usando Ctrl + Alt + del

Figura 4-7. Puede obligar a los usuarios a iniciar sesión usando Ctrl + Alt + del

Haga clic en el botón Administrar contraseñas y se abrirá el Administrador de credenciales de Windows.

Es aquí que puede crear y administrar contraseñas y certificados de seguridad almacenados localmente para recursos de red, software instalado y sitios web e intranet (consulte la Figura 4-8).

Figura 4-8. El administrador de credenciales es donde se pueden administrar las contraseñas almacenadas localmente

Figura 4-8. El administrador de credenciales es donde se pueden administrar las contraseñas almacenadas localmente

Es aquí donde puede hacer copias de seguridad o restaurar la base de datos de contraseña y certificado y también donde puede agregar contraseñas y certificados de seguridad específicos de la organización. A la derecha de cada elemento en la lista hay una pequeña flecha hacia abajo. Haga clic en esto para administrar la contraseña o el certificado.

Local vs. Roaming

Si tiene sus cuentas de usuario conectadas a un dominio, entonces el perfil de usuario se almacenará en un servidor o en Azure AD en la nube, y se llevará a la PC al momento de firmar. Esto permite a los usuarios poder trabajar desde cualquier PC con el mismo perfil que se utiliza.

Estos perfiles de roaming pueden ser extremadamente útiles en los negocios, pero también hay momentos en los que puede necesitar, o podría ser preferible tener la cuenta de usuario mantenida localmente en la PC, tal vez porque es una estación de trabajo dedicada para la producción de video o diseño de ingeniería. , y solo tienes una o dos de estas máquinas.

La configuración para cambiar una cuenta de usuario entre los perfiles locales y de roaming todavía reside en el panel de control. Es difícil juzgar en esta etapa si finalmente se moverá a Configuración o herramientas de Windows, pero este último quizás parece más probable.

En el panel de control, abra cuentas de usuario y verá enlaces en el lado izquierdo de la ventana para configurar las propiedades avanzadas del perfil de usuario y para cambiar mis variables de entorno. Haga clic en el enlace anterior y se le presentará un cuadro de diálogo en el que puede cambiar el tipo de perfil de cuenta para el usuario actualmente iniciado (consulte la Figura 4-9).

Figura 4-9. Puede cambiar de cuentas entre los perfiles locales y de roaming

Figura 4-9. Puede cambiar de cuentas entre los perfiles locales y de roaming

Variables de entorno de usuario

A veces, sin embargo, necesita un control mucho más granular de un perfil de usuario, como cambiar las carpetas de usuario de shell predeterminadas. Aquí es donde hace clic en el enlace Cambiar las variables de mi entorno. Luego se le presenta un diálogo que contiene configuraciones para las variables de usuario y sistema de la cuenta de usuario (consulte la Figura 4-10).

Figura 4-10. Algunas variables de entorno de usuario se pueden cambiar desde el panel de control

Figura 4-10. Algunas variables de entorno de usuario se pueden cambiar desde el panel de control

Mover las carpetas de usuario de shell

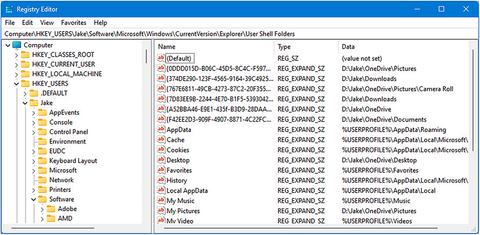

Sin embargo, no todas las variables de entorno se pueden cambiar aquí, y las variables del sistema no se pueden cambiar en absoluto para muchas cuentas. Para cambiar todas las carpetas de usuarios de shell (documentos, imágenes, etc.), debe usar el editor de registro, escribir regedit en el menú de inicio o ejecutar el editor de registro desde las herramientas de Windows.

Con el editor de registro abierto, navegue a HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Explorer \ SHELL SHell Carpetas, y verá claves de registro para todas las carpetas de shell del usuario actualmente iniciadas (consulte la Figura 4-11).

Figura 4-11. Puede cambiar las carpetas de shell de un usuario utilizando el editor de registro

Figura 4-11. Puede cambiar las carpetas de shell de un usuario utilizando el editor de registro

Haga doble clic en cualquiera de estos valores de registro le permite cambiarlos, lo cual es útil para el usuario actualmente invertido, pero ¿qué pasa con otros usuarios en la PC? Miraremos en profundidad el registro de Windows en el Capítulo 19, pero si tiene HKEY_USERS seleccionados en

El panel izquierdo, una opción de carga de carga está disponible en el menú Archivo. Esto le permitirá cargar temporalmente archivos de registro para otros usuarios en la PC.

Deberá tener seleccionados archivos, carpetas y unidades ocultas, que puede hacer en el explorador de archivos haciendo clic en el icono del menú en la barra de herramientas y luego haciendo clic en las opciones del menú que aparece, que mostrará un diálogo en el que puede seleccionar el Opción de archivos y carpetas ocultos apropiados.

Cuando hace clic en Load Hive, debe navegar a la carpeta % userprofile % para el usuario para el que desea la colmena del registro, que se puede encontrar en la carpeta C: \ Users \ en la PC. Es el archivo ntuser.dat que debe abrir. Se le solicitará un nombre clave. Esto lo ayudará a identificar ese archivo de registro en el editor de registro, por lo que quizás lo nombrar después del nombre de la cuenta del usuario que está editando.

Con eso hecho, bajo HKEY_USERS, ahora verá entradas de registro para el nombre que acaba de especificar, Jake en la Figura 4-12, y puede navegar hasta las teclas de carpetas de shell de usuario para realizar los cambios necesarios.

Figura 4-12. Puede editar los registros de otros usuarios en la PC

Figura 4-12. Puede editar los registros de otros usuarios en la PC

Hay un par de otras formas de cambiar las ubicaciones de las carpetas de usuarios de shell, pero la cuenta relevante debe iniciarse en ese momento. Haga clic con el botón derecho en una de las carpetas en el explorador de archivos, he elegido documentos en la Figura 4-13, presenta un diálogo en el que tiene una pestaña de ubicación.

Figura 4-13. Puede cambiar la ubicación de una carpeta de usuario en el explorador de archivos

Figura 4-13. Puede cambiar la ubicación de una carpeta de usuario en el explorador de archivos

Si luego hace clic en el botón Mover, puede seleccionar una nueva ubicación en el disco para la carpeta de usuario. Con esto hecho, Windows 11 le preguntará si desea mover todos los archivos y carpetas en la ubicación anterior a la nueva, y a menos que ya los haya movido manualmente, hará el trabajo por usted.

Una de las desventajas de este enfoque, aparte del hecho de que el usuario debe iniciarse en ese momento, es que debe hacerlo una carpeta de usuario a la vez. Sin embargo, es posible usar el explorador de archivos para mover varias carpetas de usuarios de shell a la vez, y es tan diabólicamente simple y directo que se preguntará por qué no es más obvio.

Este método implica seleccionar las carpetas de usuario de shell que desea mover y usar una operación simple de cortar y pegar para moverlas a la nueva ubicación. Windows sabe lo que está haciendo cuando esto sucede, y actualizará automáticamente todas las claves de registro apropiadas para usted en la marcha.

Gestión de trabajadores híbridos en el hogar y

Todo lo que he detallado hasta ahora es ideal para los trabajadores en sus propias instalaciones, o donde usan computadoras portátiles proporcionadas por la compañía cuando están fuera de casa, pero ¿qué pasa con los trabajadores híbridos y locales que usan sus propias PC?

Estos trabajadores pueden presentar un desafío, ya que no solo no tiene control real sobre la computadora que usan, sino que podría compartirse con sus hijos que lo usan para jugar como ejemplo, sino que no tiene ningún control real sobre qué tipo de Sistema operativo Se ejecuta en primera instancia.

Aquí es donde la gestión de dispositivos móviles (MDM) y Microsoft Endpoint Manager entran en juego. Puede encontrar todo tipo de excelentes recursos sobre esto en el sitio web de Microsoft, pero es suficiente decir que la mayoría de los sistemas operativos modernos admiten MDM, que incluyen Mac OS, IPad OS (ver Figura 4-14), Chromeos y Android, y es más útil. Porque si su empleado es más feliz usando un teclado con su iPad Pro cuando eso es lo que debería poder usar, en lugar de obligarlos a comprar una computadora portátil que probablemente odiarán, o para que su organización aprovisione una computadora portátil para ellos que probablemente también odiarán.

Figura 4-14. MDM es compatible con muchos dispositivos, visto aquí en un iPad

Figura 4-14. MDM es compatible con muchos dispositivos, visto aquí en un iPad

Lo que hace MDM es que le permite a su organización establecer y administrar ciertas políticas de seguridad y privacidad para cualquier tipo de dispositivo personal, desde una PC con Windows 10 hasta un Chromebook. Estas políticas incluyen requisitos mínimos de seguridad, es decir, que la computadora debe tener una seguridad actualizada y de seguridad. estar remotamente limpiado.

Con Intune y MDM aprovisionados correctamente, el trabajador híbrido o hogareño puede usar su propio dispositivo personal y al mismo tiempo tiene acceso completo a los servicios en la nube de la compañía, documentos y recursos compartidos, como chats de equipos y calendarios de la compañía. Francamente, es un conjunto esencial de herramientas para cualquier negocio que admite trabajadores remotos, incluso si están utilizando computadoras portátiles proporcionadas por la compañía.

Creación de sistemas de PC sostenibles

En mi libro The Green IT Guide (Apress, 2021), escribí mucho sobre computación sostenible, desde nuestros teléfonos inteligentes y computadoras portátiles hasta potentes sistemas de escritorio, y servicios alojados en línea y en línea, y cómo puede tomar decisiones de compra más inteligentes en todos estos áreas con un poco de ayuda e investigación. ¡Es un buen libro, genuinamente, y no solo digo eso porque lo escribí!

Cuando está aprovisionando computadoras para cualquiera de sus trabajadores, la sostenibilidad debe tener un alto nivel en su lista de prioridades. Actualmente, la cantidad de Ewaste producido se estima en alrededor de 50 millones de toneladas anuales, de las cuales solo el 20% se recicla actualmente.

En el libro, detalla una gran cantidad de formas en que el equipo de TI que sigue trabajando puede reutilizarse cuando se retira, desde donarlo hasta proyectos que ayudan a los niños en edad escolar de familias de bajos ingresos a veteranos y escuelas en el mundo en desarrollo.

Sin embargo, uno de los mayores desafíos en este momento es alrededor de un tema del que podría haber oído hablar llamado "Derecho a la reparación". Este es un movimiento que está ganando una tracción significativa en todo el mundo y cubre todo, desde nuestras computadoras portátiles y teléfonos inteligentes hasta los tractores John Deere y las máquinas de ráfaga de helados de McDonald’s.

Para que un dispositivo cumpla con los estándares de reparación de derecho a reparar, debe cumplir con cuatro principios básicos:

- El dispositivo debe construirse y diseñarse de una manera que permita que las reparaciones se realicen fácilmente.

- Los usuarios finales y los proveedores de reparación independientes deben poder acceder a las piezas y herramientas originales (software y herramientas físicas) necesarias para reparar el dispositivo en condiciones de mercado justo.

- Las reparaciones deben ser posibles por diseño y no obstaculizadas por la programación de software.

- La reparabilidad de un dispositivo debe ser claramente comunicada por el fabricante.

Esto significa que las computadoras donde la memoria y el SSD (disco de estado sólido) son soldados en la placa base y no se pueden extraer sin romper todo, no se deben comprar, con empresas y consumidores en lugar de favorecer dispositivos donde se pueden cambiar los componentes y donde las baterías y las baterías y Las pantallas se pueden reemplazar fácilmente en teléfonos inteligentes.

El problema ha sido causado en los últimos años por la tendencia de que los dispositivos se vuelvan más delgados y delgados, por lo que los tornillos tradicionales para sostenerlos han sido reemplazados por completo por un fuerte pegamento, lo que hace que muchos dispositivos sean completamente irritables. Puede verificar los puntajes de reparabilidad para miles de computadoras portátiles, teléfonos inteligentes y otros dispositivos en línea en www.ifixit.com.

Entonces, al elegir nuevos equipos de TI, es una buena idea mantenerse bien en la reparación, ya que esto no solo es bueno para el medio ambiente y reduciendo la cantidad de ewaste que termina en el vertedero, con toda la contaminación química resultante que trae y hay Algunos productos químicos y metales muy desagradables en nuestros dispositivos, pero significa que el dispositivo tendrá una vida útil potencial mucho más larga en su organización, lo que trae consigo la feliz coincidencia de reducir sus costos generales.

Resumen

Claramente, hay muchas cosas que puede hacer para aprovisionar correctamente las PC con Windows 11 para su fuerza laboral, y muchas opciones que se tomarán, especialmente con la política grupal, el equilibrio de seguridad y experiencia del usuario. Hay libros completos sobre políticas grupales y administración de dispositivos móviles en el catálogo de Apress y aún más recursos disponibles en el sitio web de Microsoft Docs.

En el próximo capítulo, analizaremos más a los trabajadores híbridos y los procesos de compatir a los usuarios locales y remotos. Aprenderá cómo puede llevar al usuario final con usted en el viaje para ayudar a reducir los problemas de repetición y cómo puede establecer una capacitación de TI apropiada y efectiva.