¿Cómo configurar las redes en Windows 10 Windows 11?

¿Cómo configurar las redes en Windows 10 Windows 11?

La informática moderna se define por nuestra capacidad de comunicarnos y compartir entre sí utilizando dispositivos de todas las formas y tamaños. En estos días, la mayor parte de esa actividad ocurre en la red global más grande del mundo, Internet, utilizando una variedad de estándares de hardware y software ampliamente aceptados. Internet también es la fuerza impulsora detrás de los servicios basados en la nube, que están transformando la forma en que trabajamos y jugamos.

Los mismos estándares de red que permiten conexiones a Internet también se pueden usar para crear una red de área local (LAN), lo que permite compartir archivos, impresoras y otros recursos en una casa o una oficina.

En el pasado no tan lejano, configurar una conexión de red fue un proceso doloroso, uno que a menudo requería ayuda profesional. Hoy, el hardware de red es omnipresente, y configurar una conexión de red en Microsoft Windows 10 requiere poco o ningún conocimiento técnico. Eso no significa que el proceso no tenga dolor; La resolución de problemas de la red puede ser enloquecedoramente frustrante, y comprender los conceptos básicos de las redes es tremendamente útil para aislar y solucionar problemas.

En este capítulo, cubrimos los elementos esenciales de conectar un dispositivo de Windows 10 a redes cableadas e inalámbricas en una casa o una pequeña oficina. También explicamos cómo compartir los recursos de forma segura y cómo verificar el estado de su conexión de red para confirmar que funciona correctamente. Y cuando desea acceso a una computadora completa en lugar de solo a sus recursos, una característica llamada Desktop remota le permite hacer exactamente eso, y se dedica una sección de este capítulo a mostrarle cómo.

A partir de Windows 10 versión 1803, se ha eliminado una característica que facilitó el intercambio de recursos fácil en una red doméstica. HomeGroup apareció por primera vez en Windows 7, pero ahora se ha ido. Eso no significa el final de Fácil Compartir, por supuesto. Más adelante en este capítulo, discutimos alternativas a HomeGroup, incluido el intercambio cercano, una nueva característica en la versión 1803.

Windows 10 esencial de redes

Antes de poder conectarse a Internet o a una red de área local, su dispositivo Windows 10 necesita un adaptador de red, instalado correctamente con los controladores de trabajo.

Desde el lanzamiento de Windows 7, los requisitos de certificación de hardware de Microsoft han ordenado que cada PC de escritorio, computadora portátil, todo en uno y dispositivo portátil incluya un adaptador Ethernet o Wi-Fi certificado. Algunos dispositivos portátiles también incluyen módems que se conectan a redes de banda ancha móvil, y los adaptadores Bluetooth admiten tipos limitados de conexiones directas entre PC.

Por lo general, encontrará adaptadores Ethernet con cable en las PC de escritorio y todo en uno, donde es apropiada una conexión de red cableada permanente. Estos adaptadores se pueden integrar en la placa base o instalar en una ranura de expansión y aceptar enchufes RJ45 en cada extremo de los cables de red blindados. (La mayoría de estos dispositivos también incluyen un adaptador de red inalámbrico).

La mayoría de los adaptadores con cable modernos admiten el estándar Gigabit Ethernet, que permite transferencias de datos a hasta 1 gigabit (1,000 megabits) por segundo. (Algunos dispositivos más antiguos pueden limitarse al estándar de Ethernet rápido, que transfiere datos a 100 megabits por segundo). En una oficina o en una casa que está conectada para Ethernet, puede conectar su adaptador de red a un conector de pared que se conecta a un enrutador , cubo, o interruptor en una ubicación central llamada panel de parche. En una casa o una oficina sin cableado estructurado, debe conectarse directamente a un dispositivo de red.

En los últimos años, la tecnología de redes inalámbricas ha disfrutado de una explosión en popularidad. Los puntos de acceso inalámbrico son una característica estándar en la mayoría de los enrutadores de la casa y los módems, y las conexiones Wi-Fi son prácticamente ubicuas. Puede conectarse a Wi-Fi, a menudo de forma gratuita, en hoteles, trenes, autobuses, transbordadores, aviones e incluso parques públicos, además de las ubicaciones de puntos de acceso más tradicionales, como cafés y bibliotecas.

Todas las computadoras portátiles y dispositivos móviles diseñados para Windows 10 incluyen un adaptador Wi-Fi, que consiste en un transceptor y una antena capaz de comunicarse con un punto de acceso inalámbrico. Los adaptadores inalámbricos también son cada vez más comunes en los diseños de computadoras de escritorio y todo en uno, lo que les permite usarse en casas y oficinas donde no es práctico o físicamente imposible ejecutar cables de red.

Ethernet y Wi-Fi son las tecnologías de redes dominantes en hogares y oficinas. Las alternativas incluyen redes de línea telefónica, que se conectan a las tomas telefónicas en casas más antiguas, y la tecnología Powerline, que se comunica con los adaptadores que se conectan a los mismos receptáculos de CA que usa para la energía. La disponibilidad de engranajes de red inalámbricos de bajo costo ha relegado tecnologías de línea de línea y línea de potencia al estado de nicho; Son más atractivos en casas y oficinas más antiguas, donde agregar cable de red no es práctico y donde las redes inalámbricas no son confiables debido a la distancia, los materiales de construcción o la interferencia. (Un enfoque híbrido, útil en algunos entornos, le permite conectar un extensor de Wi-Fi en una línea de alimentación existente para aumentar la intensidad de la señal en una ubicación remota o crear una llamada red de malla).

No necesita confiar exclusivamente en un tipo de red. Si su módem de cable incluye un enrutador y un punto de acceso inalámbrico, puede enchufar los cables de red y usar su señal inalámbrica para dispositivos móviles o para computadoras ubicadas en áreas donde no está disponible un conector de red.

Windows 10 detecta y configura el hardware de red automáticamente, instalando controladores desde su colección incorporada. Se debe detectar una conexión a Internet por cableado automáticamente; Se le solicita que ingrese la clave de acceso para una conexión inalámbrica durante el proceso de configuración.

Verificar el estado de su red

Como señalamos anteriormente, la mayoría de las conexiones de red en Windows 10 deberían configurarse automáticamente durante la configuración. Las herramientas incluidas con Windows 10 le permiten inspeccionar el estado de la conexión actual y hacer cambios o solucionar problemas.

La herramienta de red más fácilmente accesible es el icono de estado que aparece de forma predeterminada en el área de notificación en el lado derecho de la barra de tareas. Su icono indica el tipo de red actual (cableado o inalámbrico) y el estado de la red. Haga clic en ese icono para mostrar el flujo de red, que presenta opciones relevantes para su tipo de conexión de red.

La Figura 13-1 muestra el flyout de la red para una computadora portátil con un adaptador Ethernet cableado, conectado a través de una estación de acoplamiento y un adaptador Wi-Fi conectado. Ambas redes parecen estar funcionando correctamente. (Un estado de limitado, en lugar de conectado, indicaría problemas con la capacidad de la red para conectarse a Internet).

Figura 13-1 El icono de red en el área de notificación que se muestra aquí indica que la conexión con cable es la conexión principal. El flyout anterior muestra que el sistema también tiene una conexión Wi-Fi asegurada.

Cada red disponible se muestra en esta lista, incluidas las conexiones con cable y los puntos de acceso inalámbrico que transmiten sus nombres. El icono para cada conexión inalámbrica disponible indica su intensidad de señal, con la lista clasificada en orden descendente por fuerza de señal.

Los tres botones visibles en la parte inferior del flyout de la red que se muestra previamente en la Figura 13-1 están disponibles en cualquier dispositivo que tenga un adaptador Wi-Fi. Haga clic o toque Wi-Fi para deshabilitar temporalmente las conexiones inalámbricas. Hacerlo cambia el flyout de la red como se muestra en la Figura 13-2. Por defecto, Wi-Fi permanece deshabilitado hasta que toque manualmente el botón Wi-Fi nuevamente. Si desea que sus vacaciones de Wi-Fi sean temporales, seleccione una opción alternativa de la lista Turn Wi-Fi; Puede elegir 1 hora, 4 horas o 1 día.

Figura 13-2 Haga clic en el botón Wi-Fi para apagar o volver el adaptador inalámbrico. La configuración predeterminada requiere que vuelva a activar Wi-Fi manualmente, o puede configurar un temporizador en el menú Gurn Wi-Fi.

La opción de deshabilitar Wi-Fi es útil temporalmente cuando viaja y tiene acceso solo a una señal inalámbrica débil (que podría agotar la batería de su PC, ya que trata repetidamente hacer una conexión), o una opción de Wi-Fi paga que Decidiste que es demasiado caro. Establecer un temporizador le permite volver a conectarse sin tener que recordar volver a encender Wi-Fi manualmente.

Al hacer clic o tocar el modo de avión apaga todas las comunicaciones inalámbricas, incluyendo Wi-Fi, Bluetooth, Celular, GPS y Comunicación de Campo Near (NFC). (Puede habilitar selectivamente dispositivos inalámbricos abriendo configuración> Red e Internet> Modo de avión). El tercer botón, disponible en cualquier dispositivo con un adaptador Wi-Fi, activa el sistema como un punto de acceso móvil.

Un triángulo rojo X o amarillo sobre el ícono de la red significa que su conexión no funciona correctamente. El triángulo amarillo es la forma de advertir de Windows 10 de que algo está mal con la conexión; Una X roja generalmente indica un problema más grave con el adaptador.

Herramientas de gestión de redes

Al igual que con muchas otras partes de Windows 10, las perillas y los diales y los interruptores que controlan las redes han migrado constantemente desde el panel de control anterior a una casa en la aplicación de configuración moderna. Puede encontrar todas las configuraciones de red que necesita yendo a Configuración> Red e Internet, donde verá la página de estado claramente organizada que se muestra en la Figura 13-3. (Si prefiere la interfaz de estilo antiguo, haga clic en la red y compartir el enlace central cerca de la parte inferior de esa página).

Figura 13-3 Puede lograr casi cualquier tarea relacionada con la red desde este punto de partida en la configuración.

Sin embargo, el movimiento a la aplicación Modern Settings no ha eliminado todos los rastreos del panel de control de estilo antiguo. Al hacer clic en Cambiar las opciones del adaptador, por ejemplo, conduce al cuadro de diálogo no tan moderno que se muestra en la Figura 13-4. Como explicamos en la siguiente sección, ya no necesita visitar esta página para ajustar la configuración de configuración TCP/IP.

Figura 13-4 Este grupo de configuraciones aún no ha arrojado su antiguo panel de control. En algún momento en el futuro no muy lejano, espere que sean reemplazados por opciones equivalentes en la aplicación Configuración.

Configuración de TCP/IP

Protocolo de control de transmisión/Protocolo de Internet (TCP/IP) es el protocolo de comunicación predeterminado de Internet y para las redes de área local modernas; En Windows 10, está instalado y configurado automáticamente y no se puede eliminar. La mayoría de las veces, su conexión TCP/IP solo debería funcionar, sin requerir ninguna configuración manual. (Cubrimos algunas técnicas de solución de problemas al final de este capítulo). Las redes que utilizan el protocolo TCP/IP dependen de las direcciones IP para enrutar paquetes de datos de punto a punto.

En una red TCP/IP, cada computadora tiene una dirección IP única para cada protocolo (es decir, TCP/IPv4 y TCP/IPv6) en uso en cada adaptador de red. Una dirección IPv4 es un número de 32 bits que normalmente se expresa como cuatro números de 8 bits (cada uno representado en formato decimal por un número de 0 a 255) separados por períodos. Una dirección IPv6 de 128 bits generalmente se muestra como ocho números de 16 bits (cada uno representado en formato hexadecimal) separados por colons. Además de la dirección IP, la configuración TCP/IP de cada computadora tiene la siguiente configuración adicional:

- Una máscara de subred, que le dice a la red cómo distinguir entre direcciones IP que son parte de la misma red y las que pertenecen a otras redes

- Una puerta de enlace predeterminada, que es una computadora que enruta los paquetes destinados a direcciones fuera de la red local

- Uno o más servidores del sistema de nombres de dominio (DNS), que son computadoras que traducen los nombres de dominio (como www.microsoft.com) en direcciones IP

- Protocolo de configuración de host dinámico (DHCP) Esta es la configuración predeterminada para Windows 10. Un servidor DHCP mantiene un grupo de direcciones IP para usar por dispositivos de red. Cuando se conecta a una red, el servidor DHCP asigna una dirección IP desde este grupo y establece máscaras de subred y otros detalles de configuración. Muchas redes corporativas usan DHCP para evitar la molestia de administrar direcciones fijas para cambiar los recursos constantemente; Todas las versiones de Windows Server incluyen esta capacidad. La mayoría de los enrutadores y puertas de enlace residenciales también incorporan servidores DHCP que configuran automáticamente las computadoras conectadas a esos dispositivos.

- Dirección IP privada automática (APIPA) Cuando no hay servidor DHCP disponible, Windows asigna automáticamente una dirección IP en un rango IP privado específico. (Para una explicación de cómo funcionan las direcciones IP privadas, consulte la barra lateral "direcciones IP públicas y privadas" más adelante en el capítulo). Si todas las computadoras en una subred están utilizando direcciones APIPA, pueden comunicarse entre sí sin requerir una configuración adicional. APIPA se introdujo con Windows 98 y funciona igual en todas las versiones de Windows lanzadas desde ese momento.

- Dirección IP estática ingresando una dirección IP, una máscara de subred y otros detalles de TCP/IP en un cuadro de diálogo, puede configurar manualmente una estación de trabajo de Windows para que su dirección sea siempre la misma. Este método lleva más tiempo y puede causar algunos dolores de cabeza de configuración, pero permite un alto grado de control sobre las direcciones de red.

- Configuración de IP alternativa Use esta función para especificar múltiples direcciones IPv4 para una sola conexión de red (aunque solo se puede usar una dirección a la vez). Esta característica es más útil con las computadoras portátiles que se conectan regularmente a diferentes redes. Puede configurar la conexión para adquirir automáticamente una dirección IP de un servidor DHCP disponible, y luego puede asignar una dirección de copia de seguridad estática para su uso si la primera configuración no es exitosa.

Para ver los detalles de su configuración de IP actual, abra la configuración> Red e Internet y haga clic en el botón Propiedades en la conexión de red activa (alternativamente, puede hacer clic en Wi-Fi o Ethernet y luego hacer clic en el nombre de la red actual en la parte superior de la parte superior de la parte superior de página). Desplácese hacia abajo para ver una lista compacta pero rica en información de detalles de la red como los que se muestran aquí:

Para obtener una vista más completa de su red, vaya a Configuración> Red e Internet> Estado y haga clic en Ver propiedades de hardware y conexión. Esa opción muestra una lista mucho más detallada de propiedades de red, que cubre cada adaptador de red instalado. La figura 13-5 muestra la parte superior de una lista en una PC con Windows 10; Puede saber de esta pantalla que el servidor DHCP asignó automáticamente la dirección IP en un enrutador en la dirección IP 172.24.0.1.

Figura 13-5 Esta vista más expansiva de las propiedades de la red incluye detalles sobre los servidores DHCP y las velocidades de enlace que no se encuentran en las páginas de propiedades para un adaptador individual.

En la mayoría de las redes de hogares y comerciales, las direcciones IP son asignadas automáticamente por los servidores DHCP; En algunos casos, es posible que necesite (o prefiera) usar direcciones IP estáticas, que son direcciones numéricas fijas.

Las direcciones IP estáticas son útiles si planea configurar un servidor web, un servidor de correo, una puerta de enlace de red privada virtual (VPN) o cualquier otra computadora a la que deba ser accesible a través de Internet. Incluso dentro de una red local, detrás de un enrutador o firewall, las direcciones IP estáticas pueden ser útiles. Por ejemplo, es posible que desee configurar el enrutador para que los paquetes que ingresan a su red en un puerto específico se reenvían a una computadora específica. Si usa DHCP para asignar direcciones dentro de la red local, no puede estar seguro de que la dirección de esa computadora seguirá siendo la misma con el tiempo. Pero al asignar a esa computadora una dirección IP estática que está dentro del rango de direcciones asignadas por el servidor DHCP, puede asegurarse de que la computadora siempre tenga la misma dirección y, por lo tanto, siempre sea accesible.

Este procedimiento funciona mejor si primero permite que el servidor DHCP asigne direcciones. Abra las propiedades de la conexión y tome una nota de la configuración actual. Para establecer una dirección IP estática, siga estos pasos:

1. Vaya a Configuración> Red e Internet> Estado y haga clic en el botón Propiedades debajo del adaptador que desea configurar. (Alternativamente, puede hacer clic en Wi-Fi o Ethernet y luego hacer clic en el nombre de la red actual en la parte superior de esa página). Tome una nota de las direcciones actuales asignadas por DHCP para el adaptador de red y los servidores DNS.

2. En el encabezado de configuración de IP, haga clic en Editar.

3. En el cuadro de diálogo Editar Configuración de IP, cambie la configuración de Automatic (DHCP) al manual. Eso expone dos conmutadores, IPv4 e IPv6. Gire una o ambas conexiones a la posición ON.

4. Complete los espacios en blanco para cada protocolo que seleccionó en el paso anterior. Debe suministrar una dirección IP, una longitud de prefijo de subred, una puerta de enlace predeterminada y al menos una dirección del servidor DNS.

5. Haga clic en Guardar para aplicar los cambios de configuración. La Figura 13-6 muestra el cuadro de diálogo con todos los campos completados.

Figura 13-6 Al asignar direcciones IP estáticas, debe completar todos los campos correctamente.

Si tiene experiencia en la configuración de direcciones IP manualmente utilizando la interfaz del panel de control de estilo antiguo, un detalle en este cuadro de diálogo podría ser confuso. El campo de longitud de prefijo de subred corresponde a la máscara de subred desde el cuadro de diálogo Configuración de red heredado. Una máscara de subred de 255.255.255.0, por ejemplo, es igual a una longitud de prefijo de subred de 24. Si está confundido sobre qué valor ingresar, recomendamos la calculadora en línea en https://www.calculator.net/ip- subred-calculadora.html.

Puntos de acceso móviles y otras conexiones medidas

Algunos dispositivos con conexiones de datos en una red celular le permiten convertir el dispositivo en un punto de acceso Wi-Fi móvil, una característica que a veces se conoce como unión.

Esta capacidad es invaluable cuando necesita hacer un trabajo en una PC portátil, y una conexión Wi-Fi asequible, confiable y segura no está disponible. La mayoría de los teléfonos inteligentes modernos, incluidos los dispositivos iPhones y Android, pueden actuar como un punto de acceso, aunque el proveedor de datos celulares debe permitir esta capacidad.

La desventaja del uso de un punto de acceso móvil donde paga por Megabyte o Gigabyte es costos potencialmente más altos (especialmente si está deambulando fuera de su red doméstica) o el riesgo de que alcance su límite de datos y que su conexión se agote o se detenga por completo . Para evitar esa posibilidad, Windows 10 identifica los puntos de acceso móviles como conexiones medidas y limita automáticamente ciertos tipos de actividad de fondo. De manera predeterminada, la lista de actividades restringidas incluye descargas de Windows Update, sincronización con OneDrive y las conexiones siempre encendidas a una conexión de Servidor de Exchange en Microsoft Outlook.

Para garantizar que Windows 10 trate una red específica como una conexión medida, abra la configuración> Red e Internet. Para verificar y, si es necesario, ajuste la conexión actual, haga clic en el estado y luego haga clic en el botón Propiedades debajo de la conexión. Para ajustar la configuración para una conexión que actualmente no está activa, haga clic en Wi-Fi, haga clic en Administrar redes conocidas, seleccione la red que desea marcar como medidas y luego Toque las propiedades. Deslice el Set como interruptor de conexión medido a la posición ON, como se muestra en la Figura 13-7.

Figura 13-7 en las redes de pago por uso, o en aquellos con límites de datos, puede reducir la cantidad de datos utilizados diciéndole a Windows 10 que trate la conexión como se mide.

Para ver cuántos datos ha utilizado en cada conexión durante los últimos 30 días, abra Configuración> Red e Internet> Estado y haga clic en el botón de uso de datos debajo de la conexión. La página de estado muestra el uso total de datos en los últimos 30 días; La página de uso de datos desglosa ese total por aplicación.

Para una gestión aún más agresiva de una red inalámbrica potencialmente costosa, haga clic en Intro Limit. Eso abre un cuadro de diálogo donde puede establecer un límite de datos para esa conexión; El límite puede aplicarse mensualmente (con una fecha de reinicio que especifica) o por única vez, y puede establecer el límite en un valor específico, expresado en MB o GB. Elija ilimitado si no tiene límite de datos, pero simplemente desea monitorear el uso durante su período de facturación.

Finalmente, sería negligente no tener en cuenta que las versiones recientes de Windows 10 han ampliado la función de punto de acceso móvil para admitir compartir cualquier conexión de red en una PC de Windows 10. Si ha pagado Wi-Fi en un avión, por ejemplo, puede compartir esa conexión de forma segura con otros ocho dispositivos.

Encontrará todas las opciones que necesita yendo a Configuración> Network e Internet> Hotspot móvil. Hay cuatro configuraciones para prestar atención aquí.

1. Para comenzar a compartir su conexión de red, voltee el interruptor de punto de acceso móvil a la posición ON.

2. Elija qué conexión desea compartir. En la captura de pantalla que se muestra aquí, Ethernet es la única opción, pero es posible que se encuentre en una ubicación donde tiene múltiples conexiones: datos cableados, Wi-Fi o incluso móviles.

3. Elija cómo compartir su conexión: sobre Wi-Fi o Bluetooth.

4. Haga clic en Editar para cambiar el nombre de la conexión, reemplace el valor predeterminado

Contraseña aleatoria con una de sus propias elecciones y personalice el tipo de conexión. Con esa configuración completa, puede encender su punto de acceso móvil desde el flujo de red de la red o desde la configuración y conectar cualquier dispositivo con capacidad de Wi-Fi o Bluetooth (incluido un teléfono móvil) a su conexión de red de Windows 10.

Configuración de la ubicación de la red

Una PC de escritorio conectada a una casa cableada o una red de oficina pequeña generalmente permanece en una sola ubicación. Por el contrario, los dispositivos móviles que ejecutan Windows 10 pueden conectarse a diferentes tipos de redes: un dominio corporativo, un punto de acceso inalámbrico en una cafetería o una red privada para el hogar. Cada tipo de red tiene sus propios requisitos de seguridad. Windows utiliza ubicaciones de red para clasificar cada red y luego aplica la configuración de seguridad adecuada. Cuando se conecta a una nueva red, Windows aplica una de las tres configuraciones de seguridad:

- Public Esta es la configuración predeterminada para cualquier conexión de red nueva y no confiable. El descubrimiento de red se desactiva para las redes públicas, y las conexiones entrantes no solicitadas están bloqueadas, lo que dificulta que otras personas en el mismo punto de acceso tratar de conectarse a su computadora. Esta opción es apropiada para redes en lugares públicos, como puntos de acceso inalámbrico en cafeterías, hoteles, aeropuertos y bibliotecas. También es la opción correcta si su escritorio o PC portátil está conectada directamente a un módem de cable u otra conexión de banda ancha sin la protección de un firewall de enrutador y hardware.

- Privado Esta opción es apropiada cuando se está conectando a una red confiable, como su propia red en casa, si y solo si esa red está protegida por un enrutador o puerta de enlace residencial (un dispositivo de consumo que combina un módem de cable, un enrutador y Punto de acceso inalámbrico en una sola caja) o defensa de Internet comparable. Cuando toma esta elección, Windows permite el descubrimiento de red para compartir con otros usuarios en la red.

- Dominio Esta opción se aplica automáticamente cuando inicia sesión en Windows usando una computadora que se une a un dominio de Windows, como la red de su empresa. En este escenario, el descubrimiento de red está habilitado, lo que le permite ver otras computadoras y servidores en la red utilizando cuentas y permisos controlados por un administrador de la red.

La ubicación de la red actual se muestra en la página de estado de la red, debajo del nombre de la red.

Para cambiar el perfil de una red inalámbrica de público a privado, o viceversa, vaya a Configuración> Red e Internet> Estado y haga clic en el botón Propiedades debajo de esa conexión, como se muestra en la Figura 13-8. Elija su opción preferida en la sección Perfil de red.

Figura 13-8 Una PC en una red privada es "descubierta", y es seguro para otras PC y dispositivos de red para conectarse a esta computadora. Cuando establece la ubicación de la red en público, el acceso exterior está bloqueado.

El procedimiento en una red con cable es el mismo. Sin embargo, tenga en cuenta que la opción de cambiar una red con cable de privado a público podría no estar disponible en algunas configuraciones administradas. En esos casos, puede usar los comandos PowerShell Get-NetConnectionProfile y Set-NetConnectionProfile, que se documentan en https://docs.microsoft.com/powershell/module/netconnection.

Conectarse a una red inalámbrica

En esta sección, suponemos que ya ha configurado un punto de acceso inalámbrico (a menudo incluido como una característica en los módems y adaptadores DSL suministrados por su proveedor de banda ancha) y confirmó que está funcionando correctamente, o que está en una ubicación con un público. o punto de acceso inalámbrico privado administrado por otra persona.

Cada vez que se instala y enciende el adaptador de red inalámbrica de su computadora, los escaneos de Windows para los puntos de acceso inalámbrico disponibles. Si encuentra al menos uno (y aún no está conectado a una red inalámbrica), lo alerta a través del icono de red inalámbrica, que se parece un poco a una antena. Si ve un punto brillante al final de una antena gris, las conexiones están disponibles.

A menos que esté en el país, lejos de la civilización, es probable que vea muchos puntos de acceso disponibles para la conexión, la mayoría de ellos propiedad de sus vecinos o visitantes cercanos. Suponiendo que esas redes están adecuadamente aseguradas con una clave de seguridad de red que no conoce y no puede adivinar, no tendrá suerte de conectarse con ellas.

Al hacer clic o tocar la entrada para obtener un punto de acceso inalámbrico seguro que no tenga una conexión guardada, muestra una casilla de verificación preguntando si desea conectarse automáticamente a esa red en el futuro. Si este es un lugar que espera visitar nuevamente (o en el caso de una cafetería, una y otra vez, y otra vez ...), seleccione ese cuadro y haga clic en Conectar para ingresar y guardar sus credenciales. Tenga en cuenta que las claves de seguridad de red Wi-Fi guardadas se sincronizan entre dispositivos cuando se inicia sesión con una cuenta de Microsoft, por lo que puede encontrar que un dispositivo nuevo, uno que nunca ha usado antes, se conecta automáticamente a su hogar u oficina Wi- Fi sin tener que preguntarte.

Al hacer clic en el botón Conectar para un punto de acceso inalámbrico seguro, revela un cuadro en el que se espera que ingrese una frase de pases, como en la Figura 13-9. Si lo que ingresa coincide con lo que se almacena en la configuración del punto de acceso, está adentro. Entrar es fácil en una red que controla, donde establece la clave de seguridad de la red. Para un punto de acceso seguro controlado por otra persona, una sala de espera para el médico, una cafetería, una oficina de un amigo, necesitas preguntarle a alguien, generalmente al propietario de la red, la frase o la llave.

La Figura 13-9 que se conecta a una red segura por primera vez requiere que ingrese correctamente una frase o clave de seguridad.

Para desconectar desde un punto de acceso Wi-Fi, haga clic o toque su entrada en el flujo de red de la red y luego toque Desconectar. Hacerlo automáticamente apaga la opción de conectarse automáticamente a esa red en el futuro.

Windows 10 guarda credenciales para cada punto de acceso Wi-Fi al que se conecta, dándole la opción de conectarse con un toque cuando vuelva a visitarlo. Si ese pensamiento lo incomoda, puede ver y administrar la lista completa de redes abriendo configuraciones> Red e Internet> Wi-Fi y haciendo clic en Administrar redes conocidas. Esa lista puede ser sorprendentemente larga, especialmente si eres un viajero frecuente. Toque cualquier nombre en la lista (use el cuadro de búsqueda si la lista es larga y desea encontrar una red guardada específica), y verá dos botones, como en la Figura 13-10.

Toque las propiedades para ver la información sobre la red y desactive la opción para conectarse automáticamente, como se muestra anteriormente en la Figura 13-7. Toque el botón Olvidar para eliminar cualquier información de seguridad guardada y eliminar el nombre de la red de la lista. (En Windows 10 versión 1709 y posterior, las propiedades y los botones Forget también están disponibles para cualquier red Wi-Fi cercana a las que haya conectado previamente: abra el flyout de la red y haga clic con el botón derecho en cualquier red visible para ver esas opciones).

Figura 13-10 Las redes inalámbricas a las que se conecta se guardan en esta lista. Toque Olvídate de eliminar la clave de seguridad guardada y eliminar la red de la lista.

Conectarse a una red oculta

Cada red inalámbrica tiene un nombre, formalmente conocido como un identificador de conjunto de servicios, pero generalmente se conoce como un SSID. En un esfuerzo por hacer cumplir la seguridad a través de la oscuridad, se configuran algunas redes inalámbricas para que no transmitan su SSID. Conectarse con una red oculta es un poco más desafiante porque su nombre no aparece en la lista de redes disponibles en la red flyout o en la configuración de redes e internet. Sin embargo, es posible hacer tal conexión, siempre y cuando conozca el nombre de la red y su configuración de seguridad.

Si una o más redes cercanas no transmiten su SSID, desplácese hasta la parte inferior de la red de flyout de la red y elija la red oculta de la lista de redes disponibles. Haga clic o toque esa entrada, ingrese el SSID correcto y haga clic en Conectar. Después de pasar esa prueba, puede ingresar la frase de pases o la clave de seguridad para completar la conexión.

Para configurar la configuración para una red que no está en el rango para que pueda conectarse automáticamente cuando llegue a la ubicación donde está disponible, abra la lista de redes de administrar, que se muestra anteriormente en la Figura 13-10, y haga clic en Agregar. Eso abre un cuadro de diálogo como el que se muestra en la Figura 13-11. Este ejemplo ilustra cómo conectarse a una red corporativa utilizando el estándar 802.11x, que requiere autenticación a nivel de usuario en lugar de claves o frases de pases compartidas.

Figura 13-11 Haga clic en el botón Agregar en la parte superior de la lista de redes conocidas para agregar manualmente una red inalámbrica, como esta red corporativa segura, que no está en el rango.

Seguridad inalámbrica

En una red con cable convencional, especialmente en un hogar u oficina privada, la seguridad física es razonablemente fácil de mantener: si alguien conecta una computadora a una toma de red o un interruptor, puede rastrear el cable físico de regreso a la computadora del intruso. Sin embargo, en las redes inalámbricas, cualquier persona que ingrese al rango de su punto de acceso inalámbrico puede aprovechar su red e interceptar señales de ella.

Si ejecuta una pequeña empresa, es posible que desee permitir el acceso a Internet a sus clientes utilizando una conexión a Internet abierta. Algunos proveedores de servicios de Internet crean cuentas de invitados seguras en los módems de cable de sus clientes que permiten a otros clientes de ese servicio conectarse utilizando sus credenciales de red.

Sin embargo, aparte de esos escenarios, probablemente desee asegurar su red para que las únicas personas que puedan conectarse con ella sean aquellas que autorizan específicamente. Hacer eso significa configurar configuraciones de seguridad en su punto de acceso inalámbrico o enrutador. Cuando se conecta a una red, conocida o desconocida, el nivel de seguridad está determinado por el estándar de cifrado elegido por el propietario de la red y compatible con el hardware de la red en ambos lados de la conexión.

Dependiendo de la edad de su hardware, debe tener una opción de una o más de las siguientes opciones, enumeradas en orden de preferencia:

- Acceso protegido de Wi-Fi 2 (WPA2) Basado en el estándar 802.11i, WPA2 proporciona la protección más fuerte para las redes inalámbricas de consumo. Utiliza la autenticación basada en 802.1x y el cifrado estándar de cifrado avanzado (AES); Combinados, estas tecnologías aseguran que solo los usuarios autorizados puedan acceder a la red y que cualquier datos interceptados no se puede descifrar. WPA2 viene en dos sabores: WPA2-Personal y WPA2- Enterprise. WPA2-Personal utiliza una frase para crear sus claves de cifrado y actualmente es la mejor seguridad disponible para redes inalámbricas en hogares y pequeñas oficinas. WPA2-Enterprise requiere un servidor para verificar los usuarios de la red. Todos los productos inalámbricos vendidos desde principios de 2006 deben admitir WPA2 para soportar la etiqueta certificada Wi-Fi.

- WPA de acceso protegido de Wi-Fi (WPA) es una versión anterior del esquema de cifrado que desde entonces ha sido reemplazado por WPA2. Fue diseñado específicamente para superar las debilidades de WEP. En una pequeña red que utiliza WPA, los clientes y los puntos de acceso utilizan una contraseña de red compartida (llamada clave prehalente, o PSK) que consiste en un número de 256 bits o una frase de pases de 8 a 63 bytes de largo. (Una frase de pases más larga produce una clave más fuerte). Con una clave suficientemente fuerte basada en una secuencia verdaderamente aleatoria, la probabilidad de un ataque externo exitoso es escasa. La mayoría de los hardware de red moderno admiten WPA solo para la compatibilidad con versiones anteriores.

- La WEP de privacidad equivalente (WEP) con cable es un esquema de primera generación que se remonta antes del cambio de siglo. Sufre fallas de seguridad serias que lo hacen inapropiado para su uso en cualquier red que contenga datos confidenciales. La mayoría de los equipos modernos de Wi-Fi admiten WEP para la compatibilidad con atraso con hardware más antiguo, pero recomendamos que no lo use a menos que no haya otras opciones disponibles.

Puede ver otras opciones de cifrado, incluido el estándar 802.11x, que permite a las redes corporativas hacer cumplir el acceso a través de credenciales de usuario como Active Directory. Esas configuraciones generalmente están diseñadas para su uso en grandes redes empresariales y están más allá del alcance de este libro.

Debe usar la misma opción de cifrado en todos los dispositivos inalámbricos en su red (puntos de acceso, enrutadores, adaptadores de red, servidores de impresión, cámaras, etc.), por lo que elija la mejor opción compatible con todos sus dispositivos. Si tiene un dispositivo más antiguo que admite solo WEP (y no se puede actualizar con una actualización de firmware), considere retirar o reemplazar ese dispositivo.

Usando HotSpot 2.0

Hoy, los puntos de acceso inalámbrico son casi omnipresentes en aeropuertos, hoteles, cafeterías, restaurantes de comida rápida y muchos otros lugares. En la mayoría de los casos, utiliza el mismo procedimiento para conectarse a una de estas redes que para conectarse a su propia red Wi-Fi.

La versión original de Windows 10 también incluía soporte para conexiones inalámbricas más fáciles. El uso de estas herramientas prometió el acceso a Internet en ubicaciones adicionales, con mayor comodidad y para costos más bajos que los puntos de acceso Wi-Fi públicos que encuentra en los aeropuertos, hoteles, etc.

Dos conexiones inalámbricas alternativas respaldadas por Windows 10 que describimos en ediciones anteriores de este libro, Sense Wi-Fi y Wi-Fi pagado) han sido descontinuados. Un tercero, Hotspot 2.0, continúa siendo apoyado a fines de 2020.

Hotspot 2.0 (que también se realiza con los nombres HS2 y Pasaporte certificado WiFi) está diseñado para hacer que la conexión Wi-Fi sea fácil y segura. Basado en el estándar Wi-Fi 802.11u, todas las redes HotSpot 2.0 utilizan seguridad empresarial WPA2. Una vez que se inscribe en Hotspot 2.0 y descargue un perfil, su computadora se conecta automáticamente a un punto de acceso Wi-Fi seguro cuando está en el rango.

Para usar HotSpot 2.0, su dispositivo debe admitirlo. Para confirmar que lo hace, abra una ventana de símbolo del sistema y escriba

Netsh WLAN Show WirelessCapabilities

Si el descubrimiento de información del servicio ANQP se muestra como compatible, está listo para comenzar.

A continuación, debe configurar una cuenta con un proveedor de HotSpot 2.0 y descargar el perfil. Comience yendo a Configuración> Red e Internet> Wi-Fi, y active Permítanme usar el registro en línea para conectarme (debajo del encabezado de las redes HotSpot 2.0). Cuando se encuentra en un rango de una red Hotspot 2.0, Windows muestra una lista de proveedores para el registro en línea. Siga las instrucciones del proveedor para crear una cuenta e instalar el perfil.

Posteriormente, siempre que esté cerca de un punto de acceso Hotspot 2.0, su dispositivo se conecta automáticamente y sin problemas a la red. Debido a que HotSpot 2.0 usa un certificado instalado como parte del perfil como credencial de inicio de sesión, no necesitará ingresar un nombre de usuario o contraseña para ponerse en línea de forma segura.

Transferencia de imágenes, enlaces y otros elementos entre dispositivos cercanos

No todo en las redes de Windows es un remanente de los días pasados. Una nueva característica importante, el intercambio cercano, le permite transferir archivos, imágenes y videos entre dos dispositivos que ejecutan Windows 10 versión 1803 o posterior. Además, puede compartir enlaces a páginas web, desde Microsoft Edge o desde navegadores que no son de Microsoft que incluyen una extensión para agregar enlaces a la línea de tiempo de Windows. Ambos dispositivos pueden ser suyos, lo que le permite mover rápidamente archivos entre una computadora portátil y una PC de escritorio, por ejemplo. O, con su permiso expreso, puede transferir archivos o compartir un enlace web con otra persona. El destinatario ve un mensaje para aceptar el elemento compartido y tiene que aceptar la solicitud de transferencia. Ambas computadoras deben tener Bluetooth, y ambas deben ejecutar Windows 10 versión 1803 o posterior. Además, deben estar dentro del rango de Bluetooth, típicamente unos 30 pies, para permitir un descubrimiento fácil de otros dispositivos elegibles para compartir. El intercambio cercano está deshabilitado de forma predeterminada. Para habilitarlo, abra la configuración> Sistema> Experiencias compartidas y active el intercambio cercano. Ver Figura 13-12.

Figura 13-12 Usando el intercambio cercano, puede limitar las transferencias a sus propios dispositivos o permitir compartir con todos los cercanos, con su permiso y el suyo, por supuesto.

Bajo el encabezado puedo compartir o recibir contenido, tiene dos opciones: todos los que están cerca y solo mis dispositivos. Con la segunda opción seleccionada, puede compartir o recibir archivos solo entre dispositivos en los que ha conectado una cuenta de Microsoft coincidente. Por defecto, los archivos que recibe se almacenan en la carpeta de descargas de su perfil. Para especificar una carpeta de destino diferente, haga clic en Cambiar.

Con el intercambio cercano activado, puede enviar uno o más archivos, fotos o videos, o un enlace de página web, a otro dispositivo desde cualquier aplicación que admita la función de compartir en Windows 10. En el explorador de archivos, haga clic con el botón derecho en un archivo y Elija Compartir en el menú de acceso directo o seleccione varios elementos y haga clic en Compartir, en la pestaña Compartir. En Microsoft Edge, haga clic en Compartir para enviar un enlace a la página actual. En la aplicación Fotos, abra una foto o video o seleccione varios elementos de su colección de fotos y haga clic en Compartir. Los dispositivos disponibles para recibir archivos compartidos aparecen en el centro de la pestaña Share, debajo de sus contactos, como se muestra en la Figura 13-13.

Figura 13-13 Los dispositivos Windows 10 cercanos que son elegibles para recibir archivos compartidos aparecen en el centro de este panel. Haga clic en el icono de la computadora para enviar una solicitud de transferencia a esa PC.

En el dispositivo con el que ha seleccionado para compartir los elementos, aparece una invitación para compartir por encima del área de notificación. (Si desaparece demasiado rápido para que reaccione, abra el centro de acción para recuperarlo). La figura 13-14 muestra una notificación para una captura de pantalla, compartida desde la herramienta Snip & Sketch. Como destinatario previsto, puede guardar el archivo y abrirlo tan pronto como se complete la descarga, guarde el archivo en la carpeta predeterminada o rechazar la solicitud.

Figura 13-14 Cuando comparte archivos, fotos o videos, tiene la opción de abrirlos tan pronto como se complete la transferencia. Para enlaces a páginas web, las únicas opciones son abiertas y disminuyendo.

La característica de intercambio cercano supone que tanto el remitente como el destinatario del elemento compartido están en estrecha proximidad física y están listas para actuar de inmediato. La notificación de popout sigue siendo visible durante unos cinco segundos; Si no responde dentro de los 20 segundos más o menos, la acción se cancela en el dispositivo para compartir.

Conectarse a otra computadora con escritorio remoto

Compartir recursos informáticos a través de una red configurada correctamente le brinda acceso a todos los archivos que pueda necesitar, donde sea que estén almacenados. Pero a veces incluso eso no es suficiente. Es posible que deba ejecutar un programa que esté instalado solo en otra computadora, o es posible que deba configurar y administrar los archivos y configuraciones de otra computadora de manera que solo se puede hacer sentado frente a esa computadora. Para esas ocasiones, una sesión de escritorio remota es la solución perfecta.

Con el escritorio remoto, las aplicaciones se ejecutan en la computadora remota; Su computadora se usa efectivamente como un terminal tonto. Puede usar una computadora de baja potencia o incluso un dispositivo móvil para conectarse directamente a una computadora remota. Las conexiones de escritorio remotas están encriptadas, por lo que su información es segura.

En esta sección, nos centramos en el escenario más común: la configuración de una PC que ejecuta Windows 10 Pro, Enterprise o Education o cualquier versión compatible de Windows Server para permitir conexiones de escritorio remotas entrantes y usar una segunda PC que ejecuta cualquier edición de Windows 10 como el cliente remoto a través de una red local. (Las PC que ejecutan Windows Home Edition se pueden usar como un cliente de escritorio remoto, pero no permiten alojar sesiones de escritorio remotas).

Instalación del cliente de escritorio remoto Soware

Windows 10 incluye un programa de escritorio para acceso remoto llamado conexión remota de escritorio. Aunque el conjunto principal de características de este programa y su apariencia general se han mantenido en gran medida sin cambios desde su debut hace casi 20 años, todavía es perfectamente adecuado para conexiones remotas. Si está sentado frente a una PC que ejecuta Windows 7, puede usar esta aplicación para conectarse a una PC Windows 10 configurada como un servidor de escritorio remoto.

Una nueva alternativa, llamada Microsoft Remote Desktop, está disponible en Microsoft Store. (Para ver su listado, vaya a https://aka.ms/urdc.) Esta aplicación funciona en una amplia variedad de tipos de dispositivos de Windows 10, e incluye algunas capacidades que no están disponibles en la conexión de escritorio remota. En esta sección, describimos cómo usar ambos programas.

Incluso si no tiene una PC disponible, es posible que aún pueda conectarse a un servidor de escritorio remoto utilizando un dispositivo sin Windows. Microsoft tiene clientes de escritorio remotos para dispositivos móviles que ejecutan iOS y Android, así como PC con la marca Apple que ejecutan macOS. Para obtener enlaces e instrucciones de instalación, consulte http://bit.ly/remotedesktop-clients.

Habilitando conexiones de escritorio remotas entrantes

Por razones de seguridad, las sesiones de escritorio remotas entrantes no están permitidas sin su permiso explícito. Para otorgar acceso en una computadora que ejecuta Windows 10 Pro, Enterprise o Education, vaya a Configuración> Sistema> Desktop remoto y deslice el interruptor de escritorio remoto a la posición ON. (Debe iniciarse utilizando una cuenta de administrador para realizar este cambio, y debe confirmar el cambio de configuración en un paso separado).

Habilitar el escritorio remoto inicia un servicio que escucha las conexiones entrantes en el puerto 3389. También crea una excepción en el firewall de Windows que permite el tráfico autenticado en este puerto. (Si está utilizando un software de seguridad de terceros que incluye un firewall, debería hacer que esta configuración cambie para usted; si no es así, deberá ajustar la configuración de ese software para que permita el acceso entrante al puerto TCP 3389. )

Con ese paso fuera del camino, la cuenta de usuario actual y cualquier cuenta de usuario que sea miembro del grupo de administradores locales puede conectarse de forma remota a la computadora. Para permitir el acceso de otras cuentas de usuario que no son miembros del grupo de administradores locales, haga clic en Seleccionar usuarios que pueden acceder de forma remota a esta PC y agregar las cuentas.

Uso de la aplicación de escritorio remoto

Como señalamos anteriormente, Remote Desktop es una aplicación moderna que no está incluida con Windows; Sin embargo, está disponible como una descarga gratuita de Microsoft Store.

El escritorio remoto ofrece varias características que no se encuentran en la conexión de escritorio remoto. Su enfoque visual muestra todas sus conexiones remotas en la pantalla de inicio, lo que le permite abrir una con un solo clic o tocar. Además, el escritorio remoto incluye varias mejoras de rendimiento que optimizan su calidad de conexión. Admite múltiples instancias, por lo que puede operar dos o más sesiones de escritorio remotas simultáneamente, cada una en su propia ventana. Y, por supuesto, como una aplicación moderna, es amigable con el toque.

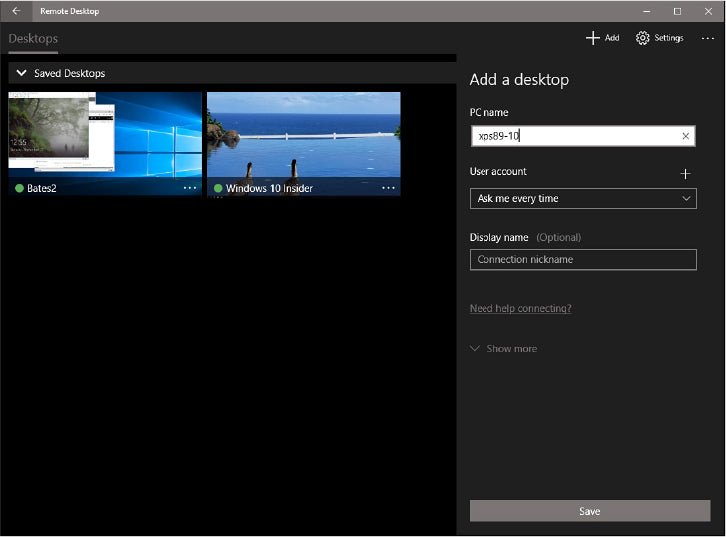

La ventana de la aplicación de escritorio remota es francamente espartana hasta que haya guardado un escritorio o dos. Agregar un escritorio requiere un esfuerzo mínimo: haga clic en el botón Agregar (+) y luego haga clic en el escritorio. Agregue un escritorio aparece en el panel derecho, como se muestra en la Figura 13-15. Ingrese el nombre o dirección IP de la PC a la que desea conectarse, y luego haga clic en Guardar para agregar su mosaico en el lado izquierdo de la ventana de la aplicación.

Figura 13-15 En el cuadro Nombre de la PC, puede especificar la computadora remota por nombre o dirección IP.

Todos los demás campos en el panel Agregar un escritorio son opcionales. Por defecto, el campo de la cuenta de usuario está configurado para preguntarme cada vez. En esta configuración, se le solicita su nombre de usuario y contraseña cada vez que se conecta al escritorio. Si sabe que siempre querrá usar la misma cuenta, puede agregar sus credenciales aquí, y el escritorio remoto lo iniciará cada vez sin solicitar. Haga clic en la flecha en el lado derecho para seleccionar una cuenta de usuario configurada previamente. Si la cuenta que desea usar no aparece en la lista, haga clic en el signo más sobre el cuadro de cuenta de usuario y agregue los detalles necesarios.

Además de esas dos configuraciones, puede guardar un puñado de otros parámetros, incluidos algunos que aparecen cuando hace clic en Mostrar más:

Nombre de la pantalla Proporcione un nombre descriptivo amigable que aparece debajo del icono para una computadora remota en la ventana de escritorio remota principal en lugar del nombre de la PC o la dirección IP.

Agrupe si tiene múltiples conexiones guardadas, puede agruparlas agregando un nombre de grupo y luego seleccionando un grupo para cada conexión.

Puerta de enlace para llegar a un escritorio remoto a través de un servidor de puerta de enlace en una red corporativa, especifique su nombre o dirección IP, junto con el nombre de una cuenta de usuario con permiso de acceso.

Conéctese a la sesión de administración para conectarse a una computadora que ejecuta Windows 10, esta opción no tiene efecto y puede ignorarlo de manera segura. Habilita el acceso administrativo en algunas configuraciones más antiguas de Windows Server.

Botones del mouse de intercambio Esta opción es apropiada para las personas zurdos que han usado configuraciones> dispositivos> mouse para establecer el botón primario del mouse como a la derecha en lugar de a la izquierda. Habilitando esta configuración intercambia la funcionalidad de los botones del mouse izquierdo y derecho mientras trabaja en la sesión de escritorio remota para que coincida con la configuración local.

Configuración de visualización Estas configuraciones le permiten especificar una resolución de pantalla y un tamaño de visualización para el escritorio remoto. Si no especifica una resolución aquí, Remote Desktop utiliza la resolución de la computadora del cliente, que se muestra en pantalla completa, de forma predeterminada. Después de seleccionar una resolución personalizada, también puede elegir un factor de escala personalizado.

Actualice la resolución de sesión remota en el cambio de tamaño con esta configuración, puede cambiar el tamaño de una sesión de escritorio remota en una ventana y hacer que la resolución de visualización se ajuste a sus cambios.

Recursos locales Las tres configuraciones en este encabezado le permiten compartir el contenido del portapapeles y el micrófono de la computadora del cliente con la computadora remota y elegir si el audio se reproduce en la computadora remota, en la computadora del cliente ni en ninguno de los dos.

Trabajar en una sesión de escritorio remota

Después de guardar una conexión en el panel Agregar un escritorio, aparece un icono para esa conexión en el escritorio remoto. Haga clic en el icono para abrir una conexión a la computadora remota. En el camino, es posible que encuentres un par de obstáculos:

Si especificó, pregúntame cada vez en el cuadro de cuenta de usuario, el escritorio remoto solicita el nombre de usuario y la contraseña de una cuenta autorizada en la computadora remota para hacer una conexión. Seleccione Recuérdeme y no necesitará ingresar esta información en futuras sesiones.

De manera predeterminada, las sesiones de escritorio remotas que crea en su red local usan certificados digitales autohospedados que no son reconocidos como la computadora del cliente. Si está seguro de que se está conectando a la computadora correcta, seleccione la casilla de verificación No pregunte sobre este certificado nuevamente (para que no se moleste en futuras sesiones) y haga clic en Conecte.

Después de limitar esos obstáculos, el escritorio remoto intenta abrir una conexión. Si la cuenta que usa para la conexión remota ya está iniciada en la computadora remota, o si nadie se inicia sesión en la computadora remota, el escritorio de la computadora remota aparece en su computadora.

Si se inicia una cuenta de usuario diferente a la computadora remota, Windows le permite saber que obligará a esa persona a inscribirse y le brinda la oportunidad de cancelar la conexión. En el otro extremo, el usuario iniciado ve una notificación similar que ofrece un corto tiempo para rechazar la conexión remota antes de que se haga cargo. Tenga en cuenta que solo un usuario a la vez puede controlar el escritorio de una computadora que ejecuta Windows. Quien se inicia actualmente tiene la última palabra sobre si alguien más puede iniciar sesión.

Mientras está conectado a la computadora remota, la pantalla local en esa computadora (si está activada) no muestra lo que ve en la computadora del cliente, sino que muestra la pantalla de bloqueo. Una persona que tiene acceso físico a la computadora remota no puede ver lo que está haciendo (aparte del hecho de que se registra de forma remota).

Cuando se conecta a una computadora remota utilizando la aplicación de escritorio remota moderna sin especificar una resolución personalizada, la computadora remota se hace cargo de toda su pantalla utilizando la resolución de la computadora del cliente. En la parte superior de la pantalla, en el centro, aparece una pequeña barra de herramientas con dos controles. Haga clic en el icono de lupa para acercar la pantalla remota; Haga clic en el icono de elipsis (tres puntos) para revelar dos botones en la esquina superior derecha, como se muestra aquí.

Haga clic en Desconectar para finalizar su sesión remota. La computadora remota permanece bloqueada, lista para que alguien inicie sesión localmente. Haga clic en la pantalla completa para alternar entre vistas con ventana de pantalla completa del escritorio remoto.

Mientras la pantalla está en modo de pantalla completa, puede mover el puntero del mouse al borde superior de la pantalla para mostrar la barra de título de escritorio remota. Incluye los controles de ventana habituales (minimizar, cambiar el tamaño y cerrar). Mueva el puntero del mouse al borde inferior de la pantalla para mostrar la barra de tareas para su computadora local. Haga clic en cualquier icono en la barra de tareas local desplaza el enfoque de la sesión remota y regresa a su computadora local. Si está ejecutando la aplicación de escritorio remota en una PC con escena táctil, puede revelar cualquiera de estos controles deslizando desde el borde superior o inferior de la pantalla.

Finalizar una sesión remota

Cuando haya terminado con una sesión de escritorio remota, puede bloquear, cerrar sesión o desconectar. Si la computadora remota está ejecutando Windows 10, encontrará estas opciones en los lugares habituales donde aparecen opciones comparables en su computadora local, bloquee y se cierre aparecer cuando haga clic en el avatar de usuario al inicio en la computadora remota, y desconecte cuando aparece cuando aparece cuando Haces clic en Power al inicio. Para máquinas remotas que ejecutan versiones anteriores de Windows, estas opciones aparecen en la esquina inferior derecha del menú de inicio de la sesión remota. (Debe hacer clic en la flecha para ver todas las opciones).

El bloqueo de la computadora mantiene la sesión remota conectada y todos los programas en ejecución, pero oculta todo detrás de una pantalla de inicio de sesión que solicita una contraseña; Esto es comparable a presionar la tecla Windows+L para bloquear su computadora.

Registrarse cierra todos sus programas, sale de su sesión de usuario y se desconecta.

Si se desconecta sin suscribir, sus programas continúan ejecutándose en la computadora remota, pero la conexión finaliza. La pantalla de inicio de sesión es visible en la computadora remota y está disponible para otro usuario. Si inicia sesión más tarde, ya sea localmente o a través de una conexión remota, puede recoger justo donde lo dejó. Como alternativa a los comandos de inicio, puede desconectar haciendo clic en el botón Desconectar, mostrando la barra de título de escritorio remota y haciendo clic en el botón Atrás, o simplemente cerrando la ventana de escritorio remota.

Ajustar la configuración de la aplicación de escritorio remota

En la parte superior de la ventana de la aplicación de escritorio remota, a la derecha del botón Agregar, hay un botón de configuración que expone un panel lleno de opciones para personalizar la experiencia de la aplicación. Aquí, puede editar credenciales para cuentas de usuario guardadas, por ejemplo; Para eliminar una cuenta de usuario, elija un nombre de usuario de la lista, haga clic en el icono de la pluma sobre el nombre y luego haga clic en el débil Eliminar este enlace de cuenta en la parte inferior de la edición de un panel de cuenta.

Otras configuraciones en esta lista que son potencialmente útiles incluyen un Start Connections en el interruptor de pantalla completa, que debe apagar si prefiere ejecutar sesiones remotas en una ventana, así como evitar que la pantalla se agote el interruptor que puede reducir la molestia de tener que volver a iniciar sesión si deja una sesión abierta para trabajar en otras tareas.

Uso de una conexión de escritorio remota

La conexión remota de escritorio es una aplicación de escritorio que debería ser familiar para los usuarios de Windows desde hace mucho tiempo acostumbrados a tareas de administración remota. Para iniciarlo, en el cuadro de búsqueda, escriba el control remoto y luego haga clic en la conexión de escritorio remota, o ingrese su comando directamente: mstsc.exe (ese nombre es un reposo en los días de la antigüedad y le resulta la conexión de la conexión de Servicios Terminal de Microsoft). Aparece un cuadro de diálogo como el que se muestra en la Figura 13-16. En el cuadro de la computadora, escriba el nombre de la computadora remota o su dirección IP. Si ha utilizado previamente la aplicación, la última conexión será visible y una lista desplegable mostrará las PC que se conectó previamente.

Figura 13-16 Puede especificar la computadora remota por nombre o dirección IP.

Después de ingresar el nombre de la PC, puede hacer clic en Conectar y comenzar el proceso de conexión a la PC remota inmediatamente. Al igual que con la aplicación de escritorio remota moderna (descrita en la sección anterior), Windows advierte si su conexión eliminará a otro usuario que se inicia sesión en la computadora remota y le da a ese usuario el veto de poder sobre su solicitud de conexión.

Cambiar las resoluciones de pantalla y la configuración de visualización

Cuando realiza una conexión predeterminada, la pantalla desde la computadora remota llena toda su pantalla, utilizando la resolución de la computadora del cliente. A lo largo de la parte superior de la pantalla, en el centro, aparece una pequeña barra de título. Esta barra de título, denominada barra de conexión en una conexión de escritorio remota, le permite cambiar entre su propio escritorio y el escritorio remoto. Los botones minimizar, maximizar y restaurar funcionan como lo hacen en otros programas:

El botón Pushpin bloquea la barra de conexión en su lugar. Si hace clic en Pushpin para desbloquear la barra de conexión, desaparece por completo, retrayendo en la parte superior de la pantalla. Para hacer que la barra de conexión reaparezca, "golpee" el puntero del mouse al borde superior de la pantalla. Para mantener la barra de conexión visible en todo momento, haga clic en Pushpin nuevamente. El botón Cerrar desconecta la computadora remota (pero no lo firma fuera de la computadora remota) y cierra la conexión de escritorio remota. Puede retomar dónde lo dejó reabriendo la conexión de escritorio remota y reconectando o iniciando sesión localmente en la computadora remota.

Es posible que prefiera usar menos de su resolución de pantalla completa para el escritorio remoto. (Esta opción es especialmente útil si tiene un monitor grande y el trabajo que desea hacer con el escritorio remoto es solo otra tarea entre varios). Debe establecer la resolución, junto con una serie de otras opciones, antes de conectarse al control remoto computadora. Después de iniciar una conexión de escritorio remota, haga clic en el botón Mostrar opciones (que se muestra previamente en la Figura 13-16) para expandir el cuadro de diálogo. Luego haga clic en la pestaña Pantalla, que se muestra en la Figura 13-17. Puede establecer la resolución de la pantalla en cualquier tamaño que sea compatible con el hardware del cliente. Contáctalo en la pantalla completa moviendo el control deslizante hasta la derecha.

Figura 13-17 Use este control deslizante para ajustar la resolución de la pantalla al ejecutar una sesión de escritorio remota en una ventana en lugar de una pantalla completa.

La conexión de escritorio remota permite el uso de múltiples monitores, siempre que la computadora remota ejecute Windows 7 o posterior. Para configurar la conexión para usar con más de un monitor en el software del cliente, seleccione Usar todos mis monitores para la sesión remota.

Configuración de otras opciones remotas

El software de cliente de conexión de escritorio remoto ofrece una amplia gama de opciones de configuración adicionales. No pasaremos por todas las pestañas, pero aquí hay algunas opciones que puede encontrar útiles:

Credenciales guardadas en la pestaña General, puede ingresar un nombre de usuario y luego seleccionar la casilla de verificación Permitirme para guardar las credenciales. Después de guardar credenciales (en forma cifrada, por supuesto), se ingresan automáticamente, lo que le permite conectarse sin pasos adicionales. Encontrará los botones Editar y Eliminar para administrar las credenciales guardadas en el cuadro de diálogo de escritorio remoto principal, como se muestra anteriormente en la Figura 13-16.

Recursos locales En el cuadro de diálogo Conexión ampliada, haga clic en la pestaña Recursos locales para seleccionar si desea acceder a las impresoras conectadas a la computadora local, si desea que el contenido del portapapeles se comparta entre la sesión local y remota, y cómo desea audio remoto manejado.

Rendimiento encontrará opciones relacionadas con el rendimiento en la pestaña Experiencia del cuadro de diálogo Conexión de escritorio remoto. Si está utilizando una conexión lenta, desafiada por ancho de banda o medida, debe deshabilitar tantas características como sea posible para reducir la cantidad de información que debe transmitirse a través del cable y mantener receptivos los movimientos del mouse y las ventanas. Por otro lado, si se está conectando a otro escritorio a través de una red de área local rápida, también podría permitir que todas las funciones disfruten de la experiencia completa de trabajar en la computadora remota.

Guardar una configuración de escritorio remota

Los cambios que realiza en el cuadro de diálogo de conexión de escritorio remoto ampliado se guardan automáticamente en un archivo oculto llamado Default.rdp (almacenado en su ubicación de guardado predeterminada para documentos) y se usan la próxima vez que abra la conexión de escritorio remota. Pero es posible que desee tener varias configuraciones de conexión de escritorio remotas diferentes para conexiones a diferentes computadoras. Si tiene una computadora portátil, es posible que desee usar diferentes configuraciones para usar con diferentes conexiones a la misma computadora (por ejemplo, una conexión Wi-Fi lenta desde un hotel en comparación con una LAN rápida en su sucursal).

Para guardar una configuración, después de realizar todas sus configuraciones, haga clic en la pestaña General y haga clic en Guardar como. Para reutilizar una configuración almacenada en un momento posterior, inicie la conexión de escritorio remoto, haga clic en Mostrar opciones, haga clic en Abrir y luego haga doble clic en el archivo almacenado. Más simplemente, seleccione en la lista de salto para la conexión de escritorio remota (en la barra de tareas o el menú Inicio), o duplique el archivo almacenado en el explorador de archivos.

Compartir archivos, impresoras y otros recursos en una red local

Gran parte de la infraestructura de redes de Windows 10 es un refinamiento de características que se desarrollaron hace décadas, cuando Internet seguía siendo un experimento interesante. Hoy, la forma más simple de compartir archivos, medios digitales y otros recursos, incluso entre las computadoras en el mismo hogar u oficina, es a través de un servicio basado en la nube como OneDrive. Sin embargo, todavía hay razones válidas para que las PC de Windows se conecten y compartan recursos en una red de área local.

Estas herramientas y técnicas de red tradicionales son totalmente compatibles en Windows 10, y puede usarlas junto con OneDrive Sharing si lo desea. El sistema subyacente de permisos compartidos y permisos de NTFS para controlar el acceso a los objetos permanece en Windows 10, funcionando de manera muy importante en versiones anteriores de Windows regresando a Windows NT a principios de la década de 1990. Ese es nuestro punto de partida para esta sección.

Comprender los modelos de intercambio y seguridad en Windows

Al igual que Windows 7, Windows 10 ofrece dos formas de compartir recursos de archivos, ya sea que lo esté haciendo localmente o sobre la red:

Compartir carpetas públicas Cuando coloca archivos y carpetas en su carpeta pública o sus subcarpetas, esos archivos están disponibles para cualquier persona que tenga una cuenta de usuario en su computadora. Cada persona que se registra tiene acceso a sus propias carpetas de perfil (documentos, música, etc.), y todos los que se registran tienen acceso a la carpeta pública. (Debe cavar un poco para encontrar la carpeta pública, que, a diferencia de otros perfiles, no aparece debajo del escritorio en el panel izquierdo de File Explorer. Navegue a C: \ Usuarios \ Public. Si usa la carpeta pública a menudo, Píntelo a la lista de acceso rápido en el explorador de archivos.) De forma predeterminada, todos los usuarios con una cuenta en su computadora pueden iniciar sesión y crear, ver, modificar y eliminar archivos en las carpetas públicas. La persona que crea un archivo en una carpeta pública (o copia un elemento a una carpeta pública) es el propietario del archivo y tiene acceso de control completo. Todos los demás que se registran localmente tienen el acceso. Configuración en la configuración de intercambio avanzado (Accesible desde Configuración> Red e Internet, discutida en la siguiente sección) Determine si el contenido de su carpeta pública está disponible en su red y se requiere ingresar un nombre de usuario y una contraseña para el acceso. Si activa el intercambio protegido con contraseña, solo los usuarios de la red que tienen una cuenta de usuario en su computadora (o aquellos que conocen el nombre de usuario y la contraseña para una cuenta en su computadora) pueden acceder a archivos en la carpeta pública. Sin un intercambio protegido con contraseña, todos en su red tienen acceso a sus archivos de carpeta pública si habilita el intercambio de redes de la carpeta pública. No puede seleccionar qué usuarios de la red obtienen acceso, ni puede especificar diferentes niveles de acceso para diferentes usuarios. Compartir a través de la carpeta pública es rápido y fácil, pero es inflexible.

Compartir avanzado al elegir compartir carpetas o archivos fuera de la carpeta pública, puede especificar con precisión qué cuentas de usuarios pueden acceder a sus datos compartidos, y puede especificar los tipos de privilegios que disfrutan esas cuentas. Puede otorgar diferentes privilegios de acceso a diferentes usuarios. Por ejemplo, puede habilitar a algunos usuarios modificar archivos compartidos y crear otros nuevos, habilitar a otros usuarios para leer archivos sin cambiarlos y bloquear por completo a otros usuarios.

No necesita decidir entre compartir la carpeta pública y compartir carpetas específicas, porque puede usar ambos métodos simultáneamente. Es posible que encuentre que una mezcla de estilos compartidos funcione mejor para usted; Cada uno tiene sus beneficios:

Compartir carpetas específicas es lo mejor para los archivos que desea compartir con algunos usuarios, pero no con otros, o si desea otorgar diferentes niveles de acceso a diferentes usuarios.

El intercambio de carpetas públicas proporciona una forma conveniente y lógica de segregar sus documentos personales, imágenes, música, etc. de aquellos que desea compartir con todos los que usan su computadora o su red.

Configuración de su red para compartir

Si planea compartir carpetas y archivos con otros usuarios en su red, debe dar algunos pasos preparatorios. (Si planea compartir solo con otras personas que usan su computadora al registrarse localmente, puede omitir estos pasos.

Y si su computadora es parte de un dominio, algunos de estos pasos, o su equivalente en el mundo del dominio, deben ser realizados por un administrador en el controlador de dominio. No cubrimos esos detalles en este libro).

1. Asegúrese de que todas las computadoras usen el mismo nombre del grupo de trabajo. Con versiones modernas de Windows, este paso no es absolutamente necesario, aunque mejora el rendimiento del descubrimiento de red.

2. Asegúrese de que la ubicación de su red esté configurada en privada. Esta configuración hace posible que otros usuarios descubran los recursos compartidos y proporcionen seguridad adecuada para una red en una casa o una oficina. Para más detalles, consulte "Configuración de la ubicación de la red", anteriormente en este capítulo.

3. Asegúrese de que el descubrimiento de red esté activado. Esto debería suceder automáticamente cuando establece la ubicación de la red en privado, pero puede confirmar la configuración, y cambiarla si es necesario, en la configuración de intercambio avanzado, que se muestra en la Figura 13-18. Para abrir la configuración de intercambio avanzado, vaya a Configuración> Red e Internet; En la página de estado, haga clic en Red y Centro de Compartir. En la red y el centro de intercambio, haga clic en Cambiar opciones de intercambio avanzado.

Figura 13-18 Después de revisar la configuración del perfil privado, haga clic en la flecha por todas las redes (debajo del invitado o público) para ver opciones adicionales.

4. Seleccione sus opciones de intercambio. En la configuración de intercambio avanzado, haga una selección para cada una de las siguientes opciones de red. Encontrará la primera opción en el perfil privado; Para ver la configuración restante, expanda todas las redes.

1. Archivo y intercambio de impresoras Encienda esta opción si desea compartir archivos o carpetas específicos, la carpeta pública o las impresoras; Debe activarse si planea compartir cualquier archivo (que no sea la transmisión de medios) a través de su red. El mero acto de encender el archivo y el intercambio de impresoras no expone ninguno de los archivos o impresoras de su computadora a otros usuarios de la red; Eso ocurre solo después de hacer una configuración de intercambio adicional.

2. Compartir en la carpeta pública Si desea compartir elementos en su carpeta pública con todos los usuarios de la red (o, si habilita el intercambio protegido con contraseña, todos los usuarios que tienen una cuenta de usuario y una contraseña en su computadora), active el intercambio de carpetas públicas. Si lo hace, los usuarios de la red tendrán acceso de lectura/escritura a carpetas públicas. Con el intercambio de carpetas públicas desactivadas, cualquiera que se registre en su computadora localmente tiene acceso a carpetas públicas, pero los usuarios de la red no.

3. La transmisión de medios que enciende la transmisión de medios proporciona acceso a imágenes, música y video a través de protocolos de transmisión que pueden enviar medios a computadoras o a otros dispositivos de reproducción de medios. En una era en la que la mayoría de las personas transmiten sus colecciones de música desde servicios como Spotify, esta opción es cada vez más esotérica y casi irrelevante.

4. Las conexiones para compartir archivos Dejan esta opción establecida en cifrado de 128 bits, que ha sido el estándar para la mayor parte de este siglo.

5. Compartir con contraseña cuando se enciende el intercambio protegido con contraseña, los usuarios de la red no pueden acceder a sus carpetas compartidas (incluidas las carpetas públicas, si se comparten) o impresoras a menos que puedan proporcionar el nombre de usuario y la contraseña de una cuenta de usuario en su computadora. Con esta configuración habilitada, cuando otro usuario intenta acceder a un recurso compartido, Windows envía el nombre de usuario y la contraseña que la persona solía iniciar sesión en su propia computadora. Si eso coincide con las credenciales para una cuenta de usuario local en su computadora, el usuario obtiene acceso inmediato al recurso compartido (suponiendo que los permisos para usar el recurso se hayan otorgado a esa cuenta de usuario). Si el nombre de usuario o la contraseña no coinciden, Windows le pide al usuario que proporcione credenciales. Con el intercambio protegido con contraseña desactivado, Windows no requiere un nombre de usuario y una contraseña de los visitantes de la red. En cambio, el acceso a la red se proporciona utilizando la cuenta de invitado. Como explicamos en el Capítulo 11, "Administrar cuentas de usuario, contraseñas y credenciales", esta cuenta no está disponible para uso interactivo, pero puede manejar estas tareas en segundo plano.

5. Configurar cuentas de usuario. Si utiliza el intercambio protegido con contraseña, cada persona que accede a un recurso compartido en su computadora debe tener una cuenta de usuario en su computadora. Use una cuenta de Microsoft o, para una cuenta local, use el mismo nombre de usuario que esa persona usa en su propia computadora y la misma contraseña también. Si hace eso, los usuarios de la red podrán acceder a recursos compartidos sin tener que ingresar sus credenciales después de que hayan iniciado sesión en su propia computadora.

Compartir archivos y carpetas desde cualquier carpeta

Ya sea que planee compartir archivos y carpetas con otras personas que comparten su computadora o aquellos que se conectan a su computadora a través de la red (o ambas), el proceso para configurar recursos compartidos es el mismo siempre que el asistente de intercambio esté habilitado. Le recomendamos que use el asistente para compartir incluso si normalmente desduye asistentes. Es rápido, fácil y seguro que establecerá todas las configuraciones correctas para acciones de red y permisos de NTFS, una tarea a veces que se realiza si se lleva a cabo manualmente. Después de configurar las acciones con el asistente, siempre puede sumergirse y hacer cambios manualmente si es necesario. (Aunque es posible utilizar las opciones de intercambio avanzado para configurar el intercambio de redes independientemente de los permisos de NTFS, no recomendamos esa técnica y no la cubra en esta edición).

Para asegurarse de que el asistente de intercambio esté habilitado, abra las opciones de explorador de archivos. (Escriba la carpeta en el cuadro de búsqueda y luego elija Opciones de Explorador de archivos. O, en el Explorador de archivos, haga clic en Ver> Opciones.) En el cuadro de diálogo que aparece, se muestra a continuación, haga clic en la pestaña Ver. Cerca de la parte inferior de la lista de configuración avanzada, consulte que se selecciona Use Sharing Wizard (recomendado):

Con el asistente de intercambio listo, siga estos pasos para compartir una carpeta o archivos:

1. En el explorador de archivos, seleccione las carpetas o archivos que desea compartir. (Puede seleccionar varios objetos).

2. Haga clic con el botón derecho y elija dar acceso a> personas específicas. (En las versiones antes de 1709, el comando es compartido). Alternativamente, haga clic o toque la pestaña Compartir y luego haga clic en personas específicas en el cuadro compartido con el cuadro. Es posible que deba hacer clic en la flecha en el cuadro compartir con las personas específicas. Aparece el cuadro de diálogo Acceso a la red, como se muestra en la Figura 13-19.

Figura 13-19 Para cada nombre en la lista que no sea el propietario, puede hacer clic en la flecha para establecer el nivel de acceso, o eliminar esa cuenta de la lista.

3. Haga clic en el cuadro de texto e ingrese el nombre o cuenta de Microsoft para cada usuario con el que desea compartir. Puede escribir un nombre en el cuadro o hacer clic en la flecha para mostrar una lista de los nombres disponibles; Luego haga clic en Agregar. Repita este paso para cada persona que desee agregar.

La lista incluye a todos los usuarios que tienen una cuenta en su computadora, además de todos. Se incluye el invitado si el intercambio protegido con contraseña está apagado. Si desea otorgar acceso a alguien que no aparece en la lista, haga clic en Crear un nuevo usuario, lo que lo lleva a las cuentas de usuario en el Panel de control.

4. Para cada usuario, seleccione un nivel de permiso. Tus elecciones son

1. Lea los usuarios con este nivel de permiso pueden ver archivos compartidos y ejecutar programas compartidos, pero no pueden cambiar o eliminar archivos. Seleccionar lectura en el asistente de intercambio es equivalente a configurar los permisos de NTFS para leer y ejecutar.