Wie konfigurieren Sie Windows 10 und Windows 11 Security im Jahr 2023?

Wie konfigurieren Sie Windows 10 und Windows 11 Security im Jahr 2023?

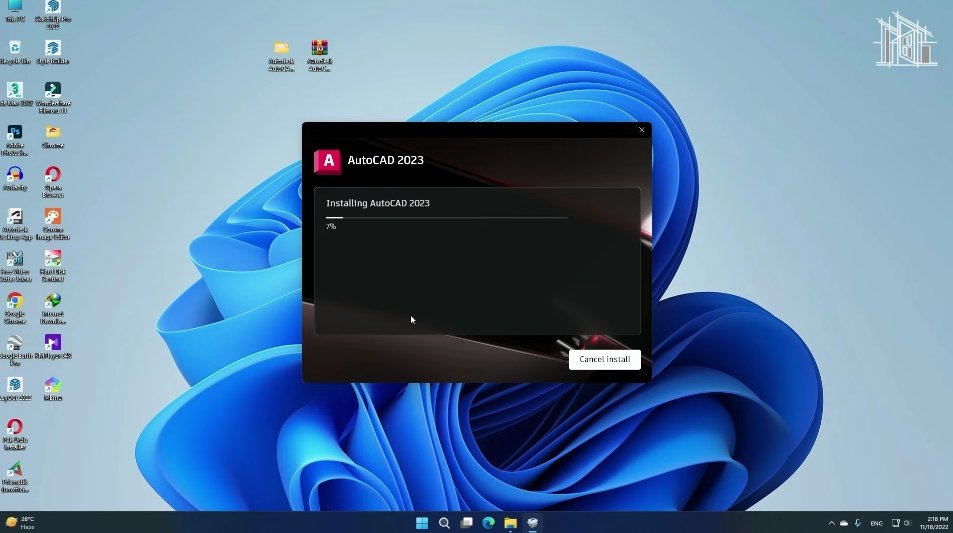

Im vorherigen Artikel haben Sie über die Risiken und Auswirkungen persönlich besessener Geräte auf die Informationssicherheit und die praktischen Schritte erfahren, die Sie unternehmen können, um sicherzustellen, dass der entsprechende Schutz angewendet wird. In diesem Artikel werden wir uns die neuen Sicherheitsoptionen ansehen, die mit Windows 10 verfügbar sind und wie sie mit vorhandenen Sicherheit kombiniert werden können, um den Schutz zu verbessern. Wir werden ihre Vorteile und ihre Hardware- und Softwareanforderungen untersuchen und Sie bei der Implementierung einiger von ihnen auf Einschränkungen hinweisen.

Wir werden die folgenden Themen in diesem Artikel behandeln:

- Windows Hallo und Windows Hallo für das Geschäft

- Virtuelle Sicherheit

- Anmeldeinformationen

- Geräteschutz

- Windows Defender Application Guard (WDAG) für Microsoft Edge

- Windows -Verteidiger nutzen die Wache

- Bescheinigung von Gerätegesundheit

- Neue Bitlocker -Optionen

- Lokale Administratorkennwortlösung

Die heutigen Sicherheitsherausforderungen

Willkommen bei Computerviren, trojanischem Pferd, Rootkits, Hintertooren, Würmern, Ransomware, Scareware, Rogue -Sicherheitssoftware, Scamware, Crapware, Malware, Adware, Spyware, Risikoware, Graustärke, unerwünschter Software und vielen anderen Bedrohungen.

Und sie werden immer anspruchsvoller. Verängstigt? Die Cybersicherheitslandschaft hat sich in den letzten Jahren stark verändert. Haben Sie sich auch daran angepasst? Sie können von einer Revolution von Cyber -Bedrohungen sprechen.

Cyberkriminalität hat Cyber-Spionage, Cyber-Warfare und Cyberterror übergegangen. Wenn sich ehemalige Angreifer auf Fortune 500-Unternehmen konzentrierten, sehen Sie, wie Angreifer jetzt ein Ziel, alle Branchen, alle Versorgungsketten, Subunternehmer, kleine Unternehmen und Leitungs-Level-Personen verfolgen. Malware und Schwachstellen sind in großem Umfang und fortgeschrittenen anhaltenden Bedrohungen zu einem Diebstahl von Anmeldeinformationen übergegangen. Sie müssen diese Revolution bekämpfen, und es ist eine sehr herausfordernde Aufgabe.

Die folgende Abbildung zeigt die Entwicklung von Angriffen:

In der Vergangenheit wurden Angriffe häufig von dem durchgeführt, was wir Skript -Kinder bezeichneten, die größtenteils ungelernte Personen waren, die Skripte und Programme verwendeten, die von anderen entwickelt wurden. Ihre Angriffe waren nicht anspruchsvoll und meist durch Unheil oder Ruhm motiviert. Der größte Einfluss wurde von Blaster und Slammer in dieser Zeit erzielt.

Seit 2005 kam organisiertes Verbrechen immer mehr ins Spiel. Ihre Angriffe waren ausgefeilter und differenzierter. Neue Bedrohungen wie Ransomware, Klickbetrug und Identitätsdiebstahl wurden alltäglich. Sie sind motiviert durch Monetarisierung von Cyberkriminalität. Seit 2010 haben wir einen bevorstehenden Trend von Kryptolockern gesehen. Der organisierte Tatort bietet sogar rund um die Uhr Hotlines an, wenn Sie Opfer solcher Kryptolocker werden und Probleme beim Eintritt in den bezahlten Entsperren -Schlüssel haben.

Seit 2012 sprechen wir jetzt in Bezug auf Cyber -Bedrohungen. Wir wissen, dass Nationalstaaten, Terrorgruppen und Aktivisten ebenfalls eine Bedrohung darstellen. Sie verwenden sehr raffinierte und gut qualifizierte Angriffe. Sie haben unterschiedliche Motive wie IP -Diebstahl, Schaden, Störung und Rache. In der Vergangenheit dauerte es mehrere Tage bis Wochen, bis die Planung zur Ausbeutung geplant wurde. Heute dauert es nur Stunden oder Tage, und wir sprechen von Zero-Day-Exploits.

Wir brauchen einen neuen Ansatz zur Bewältigung von Bedrohungen. Das Wirtschaftsmodell von Angriffen muss ruiniert werden. Keine Skalierung mehr und große Angriffsstile. Wir müssen die Angriffsspielbücher brechen. Jeder Angriff muss wieder einzigartig und zeitaufwändig sein. Und wir müssen alle tatsächlichen Angriffsvektoren beseitigen. Zu diesem Zweck wurden vier Hauptsäulen zum Schutz des Bedrohungsschutzes benannt:

- Geräteschutz

- Bedrohungswiderstand

- Identitätsschutz

- Informationsschutz

Bei der Beobachtung typischer Angriffszeitpläne beträgt die durchschnittliche Zeit zwischen dem ersten Host-Kompromiss und dem Domänenverwaltungskompromiss nur 24-48 Stunden. Aber es dauert zwischen 11 und 14 Monaten, um den Angriff zu erkennen. Deshalb müssen wir den Verteidigungsstapel in den Umgebungen vor der Verbreitung und nach der Verbreitung neu definieren und irgendwann einen Verstoß annehmen. Daher gibt es eine fünfte Säule, die als Verstoß zur Erkennung, Untersuchung und Reaktion bezeichnet wird.

Der Schutz der Geräte zielt darauf ab, Ihren Hardwareschutz zu verbessern. Hacker können Malware wie ein Rootkit auf Ihr Gerät problemlos fallen lassen und Ihr Gerät beeinträchtigen, bevor das Betriebssystem gestartet wird. Sie können einen solchen Rootkit mit einem Hypervisor vergleichen, und wenn er gut geschrieben ist, kann das Betriebssystem es überhaupt nicht erkennen. Bekannte Dinge wie das vertrauenswürdige Plattformmodul (TPM), ein Unified Extensible Firmware Interface (UEFI), Secure Boot und Early Start Antimalware (ELAM) -Funktionen können dazu beitragen, Ihre Geräteintegrität zu schützen und Ihr Betriebssystem vor dem Start zu schützen. Windows 10 mit virtualisierungsbasiertem Sicherheitscontainern und neuen biometrischen Sensoren für die Zwei-Faktor-Authentifizierung wurde zu einer neuen Sicherheit hinzugefügt.

Bedrohungsresistenz zielt darauf ab, Ihr Betriebssystem gegen Viren, Trojaner und andere Malware zu verhärten. Bekannte Dinge wie das Smartscreen Reputation Filter, Client Firewall und Windows Defender Anti-Malware können mit rund 390.000 neuen Malware-Programmen, die täglich erstellt werden, kaum Schritt halten.

Neue Sicherheit wurde in Windows 10 mit Geräteschutz, einem passensicheren erweiterten Applocker, WDAG und sicheren Betriebssystemcontainern für Anwendungen wie Edge eingeführt, und Edge wurde weiter gehärt veraltete und sicherheitsritische Technologie.

Der Identitätsschutz zielt darauf ab, Passwörter zu entfernen und sekundäre Anmeldeinformationen mit der neuen Sicherheit von Windows Hello und Anmeldeinformationen zu schützen. Dies verteidigt mithilfe eines sicheren Betriebssystemcontainers mit VBScript gegen Pass-the-Hash (PTH) -Angriffe. Zusammen mit Windows Hello und Anmeldeinformationen der nächsten Generation ist die Angriffsfläche weiter begrenzt und empfindliche Informationen sind geschützt.

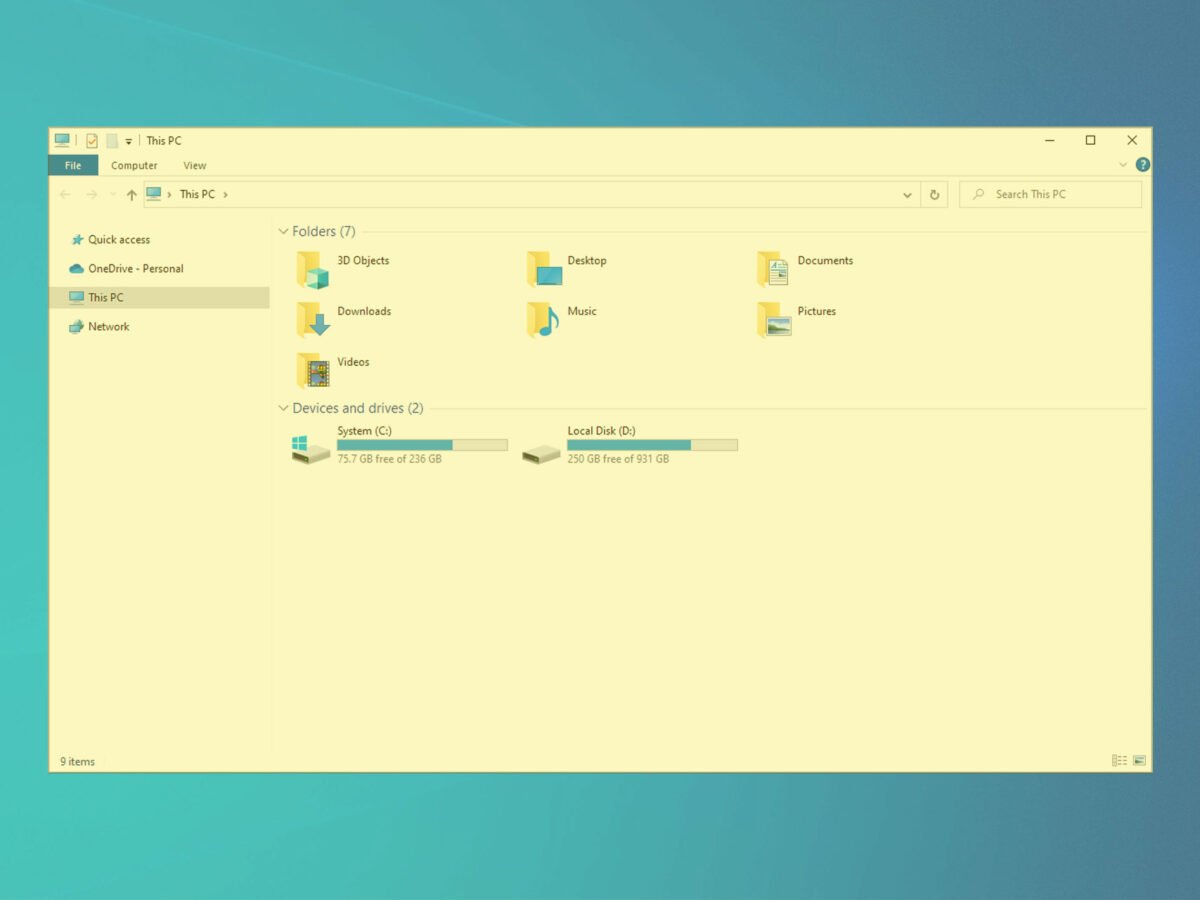

Der Informationsschutz zielt darauf ab, Informationen zu schützen, so lange sie sich im Gerät befinden, um vor Verlust oder Diebstahl zu schützen und Daten beim Übertragen zwischen Geräten zu schützen. Bekannte Lösungen wie BitLocker und Bitlocker, die zu gehen sind ) mit einfacher Grenzdefinition und B2B -Unterstützung in einem transparenten Container für alle sensiblen Daten.

In der modernen Welt der Cyber -Bedrohungen müssen wir das Potenzial für einen Verstoß ausnehmen. Daher zielt die Erkennung, Untersuchung und Reaktion durch die Verletzung, um diese Verstöße schneller zu erkennen und die Gegenmaßnahmen so bald wie möglich zu beginnen. Mit einer verbesserten Windows 10-Sicherheit mit körnigeren bedingten Zugang, neuer Bescheinigung von Gerätegesundheit (DHA) und Windows Defender Advanced Bedrohungsschutz (ATP) auf der Kundenseite sollte dieser Schutz nach dem Abbau verbessert werden. Auf der Serverseite hilft uns die Hinzufügung von Microsoft Advanced Threat Analytics (ATA) dabei, verdächtiges Verhalten zu erkennen. ATP und ATA werden in einem anderen Kapitel behandelt.

Schauen wir uns die neuen Windows 10 -Sicherheitsfunktionen an.

Windows Hallo/Windows Hallo für das Geschäft

Laut dem neuesten Sicherheitsbericht von Microsoft wurde die Empfehlung der Passwortlänge auf mindestens 12 Zeichen erhöht. Es kann jedoch schwer zu erinnern sein, dass sich starke Passwörter erinnern, und die Nutzung, ihre Passwörter häufig zu ändern, führt häufig zu Problemen mit gelbem Sticky Note. Außerdem verwenden Benutzer häufig Passwörter wieder. Passwörter werden manchmal unter Einzelpersonen geteilt. Serververletzungen können Kennwörter freilegen, insbesondere wenn sie in einfachem Text gespeichert oder ohne Salz gehasht werden. Außerdem können Benutzer ihre Passwörter aufgrund von Phishing -Angriffen ungewollt aufdecken.

Die Passwörter sind also nicht mehr ausreichend, da sie häufig schwach sind, dasselbe Passwort an zu vielen Stellen verwendet wird, und aufgrund der erhöhten Wolkenberechnung können sie leicht durch Brute -Force -Angriff oder Regenbogentische geknackt werden, wenn sie zu kurz sind. Sie können leicht gestohlen, verletzt oder gerät.

Darüber hinaus sind PTH -Angriffe jetzt eine sehr reale Bedrohung. PTH wurde 1997 entdeckt, als der SMB -Client (Server Message Block) NTLM -Passwort -Hashes akzeptierte. Es wurde 2008 von Hernan Ochoa von der Amplia Security Weconized.

Der Hash ändert sich nur, wenn das Passwort geändert wird. Zusätzlich besteht eine Beziehung zwischen dem Passwort und dem Hash. Wenn das Passwort zu kurz ist, kann es leicht brutal erzwungen oder berechnet werden. Noch schlimmer ist die Verwendung der nur Smart Card-Funktion, da sich der Hash nur dann ändert, wenn Sie diese Funktion umschalten oder wenn Sie Ihre Smart Card ändern. Außerdem kann ein gestohlenes Passwort auf mehreren Computern verwendet werden, und in den meisten Fällen werden Sie nicht einmal bemerken, dass jemand anderes Ihre Anmeldeinformationen verwendet.

Wir müssen zu einer sichereren, passwortfreieren Erfahrung übergehen. Und Windows Hello ist in der Lage, einen bereitzustellen. Microsoft ist Vorstandsmitglied von Fast Identity Online (weitere Informationen finden Sie unter https://www.fidonet.com/index.php) und verwendet standardisierte Hardware und Software, die in FIDO 2.0 beschrieben werden.

Wenn Sie Windows Hello verwenden, werden Ihre Anmeldeinformationen (Verbrauchermodus) oder Ihr asymmetrischer privater Schlüssel (Geschäftsmodus) in Ihrem TPM gespeichert. Ihr Stift oder Ihr biometrischer Faktor wird verwendet, um Ihre TPM zu entsperren.

Um biometrische Sensoren verwenden zu können, müssen Sie zunächst einen PIN definieren. Lassen Sie sich nicht vom Wort Pin verblüfft. Es ist kein nur numerisches Passwort. Es kann auch alphanumerisch mit Sonderzeichen sein. Die Komplexität des PIN kann durch Gruppenrichtlinienobjekt (GPO) oder Mobile Device Management (MDM) verwaltet werden. Und wo Sie mit einem normalen Passwort nur die Komplexität festlegen können, können Sie hier jeden Kleinbuchstaben, Großbuchstaben, Ziffern und Sonderzeichen definieren, ohne zulässig, erforderlich und erforderlich, um eine körnigere Kontrolle über die Stifte zu erhalten.

Der Pin ist pro Gerät definiert und streift nicht. Sogar ein sechs Zeichen langer Pin könnte sicherer sein als ein 12 -Zeichen -Long -traditionelles Passwort, da der PIN nur auf dem Gerät verwendet werden kann, das es besitzt Domain.

Windows Hello unterstützt derzeit drei Arten von biometrischen Sensoren: Fingerabdruck, Gesicht und Iris. Derzeit werden mehr Anmeldetypen wie biometrische Ringe und Blutgefäß -Scan bewertet und werden mit zukünftigen Releases von Windows 10 hinzugefügt.

Mach dir keine Sorge; Der Scan Ihres Fingerabdrucks erzeugt eine Vorlage, die nicht in einen Fingerabdruck umgewandelt werden kann. Diese Vorlagen werden nur lokal gespeichert. Selbst wenn ein Angreifer Ihr System kompromittiert, kann er Ihren Fingerabdruck -Scan nicht erhalten. Windows 10 ist nicht der weltweit größte Fingerabdrucksammler!

Die biometrischen Daten zur Unterstützung von Windows Hello werden nur auf dem lokalen Gerät gespeichert. Es streift nicht und wird nie an externe Geräte oder Server gesendet. Die Verwendung von TPM wird dringend empfohlen. Während die Verwendung von TPM sicherer und robuster ist, enthält Windows auch einen alternativen softwarebasierten Mechanismus, der verwendet wird, wenn kein TPM verfügbar ist. Die Verwendung von Windows Hello auf Maschinen ohne TPM kann durch GPO verhindert werden (setzen Sie ein Hardware -Sicherheitsgerät für aktiviert).

Fingerabdruck-capierbare Geräte müssen die biometrischen Anforderungen (biometrische Anforderungen: https://docs.microsoft.com/en-us/windows-hardware/design/device-experiences/windows-hello-biometric-requirements) erfüllen. Akzeptanzrate, implementieren Sie Anti-Spoofing-Techniken und bieten einen WBF-Treiber (Windows Biometric Framework) Als Windows Hello Fingerabdruckgeräte erlaubt. Aber selbst wenn es detaillierte Anforderungen gibt, kann die Qualität der Anti-Spoofing- und Lebendigkeitserkennung zwischen verschiedenen Modellen variieren. Sie sollten sich Fingerabdruckgeräte mit kapazitiven, thermischen oder Ultraschall -Lebendigkeitserkennung ansehen, wenn Sie mehr Sicherheit gewährleisten möchten. Aber diese Sensoren sind teurer. Außerdem sind Sensormodelle in großem Umfang normalerweise sicherer als Swipe-Modelle. Es gibt keine GPO -Möglichkeit, bestimmte Fingerabdruckmodelle zu beschränken. Daher sollten Sie unerwünschte Modelle direkt in der BIOS/UEFI -Firmware Ihrer Geräte deaktivieren.

Für Gesichts- und Iris -Scans müssen alle Geräte auch die strengen Microsoft -Sensorspezifikationen (Infrarotsensoren, IR -Illuminatoren, Auflösung usw.) erfüllen. Aber warum verwendet Windows Hallo infrarot anstelle von normalen Farbbildern? Da IR robuster mit schlechten Lichtverhältnissen und Nebenlichtsituationen umgehen kann, ist es im Allgemeinen immun gegen Make-up und Gesichtshaare. Darüber hinaus hilft es beim Spoofing, da es keine Fotos oder LCD -Anzeigen zulässt.

Wenn Ihr biometrisches Gerät nicht den biometrischen Anforderungen entspricht und daher keinen WBF-zertifizierten Treiber hat, wird es nicht als biometrischer Sensor in der Windows Hello-Systemsteuerung angeboten. Sie können jedoch trotzdem eine PIN mit Windows Hallo verwenden. Wenn Sie die Verwendung von Biometrie durch GPO durchsetzen, gilt dies nur für zertifizierte Sensoren.

Wenn Ihre biometrischen Daten von Ihrem Gerät nicht mehr erkannt werden (z. B. aufgrund einer Fingerverletzung, verwenden nasse Finger mit kapazitiven Sensormodellen oder durch Tragen neuer Brillen), können Sie Ihre Pin weiterhin als Sicherung verwenden. Wenn Sie eine Brille tragen, sollten Sie sich mehrmals mit dem Gesichtserkennungssystem mit und ohne Brille registrieren, um die beste Benutzererfahrung zu erhalten.

Unterschiede zwischen Windows Hello und Windows Hello für das Geschäft

Windows Hello richtet sich an Einzelpersonen/Verbrauchergeräte. Die PIN- oder biometrische Überprüfung wird auf Ihrem persönlichen Gerät verwendet, um das Risiko von Keyloggern oder einem Passwort -Phishing zu verringern. Der Anmeldungsprozess verwendet jedoch weiterhin Ihren Kennwort -Hash. Da Sie normalerweise nicht mit einer Domäne verbunden sind und Ihr Hash andere Geräte nicht schädigen kann, ist dies ein reduziertes Risiko.

Windows Hello for Business kann von GPO oder MDM konfiguriert werden und verwendet einen PIN, der von asymmetrischen (öffentlichen/privaten Schlüssel) oder zertifikatbasierter Authentifizierung unterstützt wird. Durch die Beseitigung der Verwendung von Hashes wird die Sicherheit erheblich erhöht. Um diesen asymmetrischen Schlüsselmodus zu verwenden, müssen Sie Azure AD verwenden oder einen Windows Server 2016 -Domänencontroller implementieren. Mit der Verwendung von Windows Server 2016 können Sie den Anmeldeinformationsmodus der nächsten Generation aktivieren und die Beziehung zwischen Kennwort und Hash beseitigen. In diesem Modus kann der Hash zufällig und öfter verändert werden.

Neben dem bereits gezeigten Pin-Komplexitäts-GPO können Sie auch die Einschreibung an Windows Hello für Unternehmen, die Verwendung von TPM-Sicherheitsvorrichtungen, die Verwendung einer zertifikatischen Authentifizierung, die Einschreibung an Biometrie und (falls an Azure ad Premium) durch die Verwendung von Telefon durchsetzen Melden Sie sich als zweiter Faktor an.

Um Ihre Anmeldeinformationen in Ihrem Systemspeicher zu schützen, benötigen wir Virtualisierungsbasierte Sicherheit (VBS) und Anmeldeinformationen, die als nächstes beschrieben werden.

Virtualisierungsbasierte Sicherheit

VBS, a.k.a. Isolated User Mode (IUM) bietet eine neue Vertrauensgrenze für Systemsoftware. VBS ist im Unternehmen (einschließlich LTSB), Education und IoT Enterprise-Editionen von Windows 10 enthalten. Es nutzt die Plattformvirtualisierung, um die Sicherheit der Plattform zu verbessern, indem der Zugriff auf hochwertige Sicherheitsgüter auch aus dem Supervisor-Modus-Code (CPL) eingeschränkt wird. VBS bietet eine sichere Ausführungsumgebung und schützt mehrere Windows 10 -Dienste wie LSA -Anmeldeinformationen und Kernel -Modus -Code -Integrität (KMCI). Auf dem Server -Betriebssystem bietet es zusätzlich ein virtuelles TPM (VTPM).

VBS verwendet den Hypervisor, um einen Mini -Kernel und andere wichtige Teile/Dienste des Betriebssystems zu schützen, indem Sie die Berechtigungen für Lesen, Schreiben und Ausführen über den Systemspeicher durchsetzen.

Durch die Trennung dieser Dienste verbessert es den OS -Schutz gegen Kernelmode -Angriffe und andere Angriffe. Auch wenn Malware Zugriff auf den Kernel erhält, sind die Effekte begrenzt, da der Hypervisor verhindert, dass die Malware Code ausführt.

Die neuen Sicherheitsfunktionen-Kritik Wache, Geräteschutz und Anwendungsschutz-verwenden diesen VBS-Modus. Um diese drei Sicherheitsfunktionen zu verwenden, müssen Sie zuerst VBS aktivieren. Hier ist ein hochrangiges Schema von Windows 10 mit aktiviertem VBS:

Auch wenn Malware den Zugriff auf den Windows-Kernel erhält, bleiben kritische isolierte Dienste innerhalb des OS von VBS sicherlich sicher. Die Angriffsfläche mit VBS ist weiter eingeschränkt, indem nur eine minimale Funktionalität, keine Treiberunterstützung und viele Sicherheitsmerkmale wie Code -Integrität und Steuerungsstromschutz (CFG) aufgewendet wird.

Um VBS zu verwenden, müssen Sie die X64-Architektur (für Hyper-V-Unterstützung) verwenden und Ihre Hardware muss einige Funktionen zur Verfügung stehen und aktiviert sein.

Die aktuellsten Anforderungen an VBS finden Sie immer unter https://docs.microsoft.com/en-us/windows-hardware/design/minimum/device-guard-and-credential-guard. Wie Sie sehen können, werden neue Hardwareanforderungen mit jeder Iteration von Windows 10 hinzugefügt, um sich gegen alle Möglichkeiten zu sichern. Das Folgende ist mindestens erforderlich, um VBS zu aktivieren:

- 64 Bit CPU

- 64 Bit OS

- UEFI 2.3.1c oder höhere Firmware

- Kein Vermächtnis/BIOS -Modus aktiviert

- Sichern Sie aktiviert

- Hyper-V-Hypervisor-Funktion aktiviert

- Virtualisierungsunterstützung:

- Virtualisierungserweiterungen (Intel VT-X oder AMD-V)

- Addrationsübersetzung der zweiten Ebene (SLAT) (Intel EPT oder AMD RVI)

- Eingabemöderspeicherverwaltungseinheit (Iommu) (Intel VT-D oder AMD VI)

- TPM 1.2 oder (empfohlen) 2.0

Wie Sie sehen können, ist eine sichere Startaktivierung obligatorisch. Secure Boot selbst benötigt den UEFI -Modus. Alle Hardware mit einem Windows 8- oder Windows Modern Hardware -Logo muss UEFI 2.3.1 und einen sicheren Start unterstützen. Sie sollten also nach diesem Logo suchen oder Ihren Hardwareanbieter nach Kompatibilität fragen. Alle Systeme, die diese Anforderungen erfüllen, sollten im UEFI -Modus installiert oder mit dem MBR2GPT -Tool vom Legacy zum UEFI -Modus konvertiert werden, um die Sicherheit erheblich zu erhöhen. Wenn alle Anforderungen erfüllt sind, können Sie die VBS -Funktion aktivieren.

In Windows 10 Version 1511 muss VBS aktiviert werden, indem der Hyper-V-Hypervisor und die isolierten Benutzermodusfunktionen bei Bedarf installiert werden. Da Windows 10 Version 1607, ist die isolierte Benutzermodusfunktion nicht mehr vorhanden, und VBS wird automatisch aktiviert, sobald die Hyper-V-Hypervisorfunktion installiert ist und die Hardwarevoraussetzungen erfüllt sind. Solange Sie nur Hyper-V-Hypervisor und nicht Hyper-V-Dienste installieren, kann der Benutzer Ihre Umgebung nicht schaden, indem Sie zusätzliche VMs oder virtuelle Switches erstellen. Die Funktion kann bei der Bereitstellung des Bildes von GUI, PowerShell, DISM oder einer unattend.xml -Datei installiert werden. Nach dem Hinzufügen der Funktion ist ein Neustart erforderlich.

VBS enthält mehrere Sicherheitsmechanismen, um sich vor bekannten Angriffen zu schützen. Diese Sicherheitsmechanismen, wie das Fehlen eines Gerätetreiberunterstützung in VBS und der erzwungenen Code -Integrität, werden in den Abschnitten für die Wach- und Geräteschutz ausführlicher beschrieben.

Anmeldeinformationen

Wie bereits im Abschnitt Windows Hello beschrieben, ist die PTH -Verwundbarkeit zu einer sehr häufigen Bedrohung geworden. Hacker -Tools wie Mimikatz können den Systemspeicher abwerfen und Ihre lsass.exe debuggen, die alle aktuell aktiven Anmeldeinformationen, einschließlich Hashes, enthalten. Als PTH bewaffnet wurde, war Windows 7 bereits Mainstream und das Design von Windows 8.0 wurde ebenfalls abgeschlossen. Sie konnten ihren Kernel nicht reagieren/neu gestalten, um diesen Speicherdepon zu verhindern. Jeder Service konnte Ihr Subsystem der lokalen Sicherheitsbehörde (LSASS) abwerfen. Bei Windows 8.1 wurde ein neues geschütztes Prozessniveau (PPL) eingeführt. Wenn Runasppl aktiviert wurde, würde der LSASS -Prozess mit einem höheren Schutzstufe (Systemebene) ausgeführt und daher nicht mehr durch illegale/korrupte Dienste zugänglich sein. Aber Mimikatz entwickelte sich und fand eine Schwachstelle mit Gerätetreibern. Selbst beim Laufen in der PPL kann auf LSASS durch beschädigte Gerätefahrer zugegriffen werden. Ein disruptiveres Sicherheitselement war erforderlich. Seit Windows 8.0 ist das Client -Betriebssystem auch mit der Hyperv -Funktion in der Lage. Hyper-V schützt den Speicherinhalt seiner Gäste. Die Idee eines zweiten virtuellen Betriebssystems, der Virtualisierungssicherheit, wurde geboren.

Um VBS besser vor bekannten Angriffsvektoren zu schützen, z. B. die Verwendung von beschädigten Geräte -Treibern, unterstützt das VBS -Betriebssystem überhaupt keine Geräte -Treiber. Die Binärdateien innerhalb der VBS sind durch Codeintegrität (signierte Binärdateien) und CFG (eine Tabelle aller möglichen Zustände einer ausführbaren Datei) geschützt. Selbst in dem unwahrscheinlichen Fall, dass Malware in der Lage ist, VBS einzugeben, werden die Malware/infizierten Binärdateien durch die Code -Integrität identifiziert und nicht ausgeführt. Und selbst wenn sie in der Lage sein sollten, die Code -Integrität zu täuschen, wird das unterschiedliche Sprungverhalten von ausführbaren Funktionen durch den Steuerflussschutz erkannt und die ausführbare Datei wird beendet.

Anmeldeinformationen isoliert VBS, um die Windows -Authentifizierung aus dem Windows -Betriebssystem zu isolieren. Im VBS-geschützten System kommunizieren das hochrangige Betriebssystem und das VBS-Betriebssystem mit Remote-Prozeduraufrufen (RPCs). Bei der Aktivierung von Anmeldeinformationen sehen Sie zusätzlich zu dem bekannten LSASS einen neuen Prozess namens LSaiso. Dieser LSAISO ist nicht der LSaiso, der in VBS läuft, sondern ein zusätzlicher LSaiso, der im hochrangigen Betriebssystem läuft, um die Kommunikation von LSASS zwischen den beiden Umgebungen zu unterstützen.

Der hochrangige LSASS enthält nur eine Referenz-Richtlinie für den Anmeldeinformationen. Nur der VBS LSASS enthält den Hash.

Malware könnte versuchen, die GUID zu erhalten, aber die LSASS/LSAISO -Prozesse kommunizieren nur mit seinen Kollegen, sodass die Richtlinie der Malware bekannt sein kann, ohne dass sie Schaden anrichten.

Leider wird der Anmeldeinformationsschutz im GPO und in MSINFO32 auch als Geräteschutz verwiesen. Um Anmeldeinformationen in Ihrem System zu aktivieren, muss Ihr System in der Lage sein, das VBS -Betriebssystem auszuführen, und die VBS -Funktion muss aktiv sein.

Um Ihre Hardware auf Kompatibilität zu überprüfen, können Sie das Tool für Hardware-Bereitschaftsbereitschaft von Geräte- und Anmeldeinformationen verwenden (weitere Informationen finden Sie unter https://www.microsoft.com/en-us/download/details.aspx?id=53337). Die Anmeldeinformationen können von GPO oder MDM gesteuert werden. Sie finden den zugehörigen GPO im Maschinen -GPO -Abschnitt unter System | Geräteschutz.

Wählen Sie die virtualisierungsbasierte Sicherheitseingabe aus und konfigurieren Sie sie für aktiviert. Wählen Sie für die Sicherheitsstufe der Plattform minimal sicher oder besser sicher, wählen Sie sicheres Boot und DMA -Schutz.

Als nächstes müssen Sie die Konfiguration von Anmeldeinformationen auf aktiviert ohne Sperre konfigurieren oder mit der UEFI -Sperre aktiviert werden. Ein Neustart ist erforderlich, nachdem die Richtlinie angewendet wurde, um die Anmeldeinformationen zu aktivieren:

Um zu überprüfen, ob VBS und Anmeldeinformationen im Betrieb sind, können Sie Ihren Task -Manager überprüfen. Wenn Sie einen Prozess namens lsaiso.exe sehen, zeigt dies an, dass die Anmeldeinformationen ausgeführt werden:

Alternativ können Sie MSINFO32.exe verwenden und die Systemzusammenfassungseinträge für Geräteschutz betrachten: Virtualisierungsbasierte Sicherheit sollte ausgeführt werden, und Virtualisierungsbasierte Sicherheitsdienste sollten auf Anmeldeinformationen eingestellt werden:

Wenn Anmeldeinformationen auf Ihrem Gerät nicht aktiviert werden können, überprüfen Sie die Kompatibilität mit Geräteschutz und Hardware -Bereitschafts -Tool oder Ereignisbieter auf eine Fehlerereignis -ID.

Zusätzlich zur Konfiguration der Anmeldeinformationen gibt es den virtualisierungsbasierten Schutz der Code -Integrität, a.k.a. Geräteschutz, die als nächstes abgedeckt wird.

Geräteschutz

Sie können Ihr System auf zwei Arten ausführen. Man vertraut alles, bis es Beweise gibt, dass es bösartig ist. Die Beweise müssen beispielsweise durch Ihre Antivirenlösung vorgelegt werden. Dies ist eine Methode der Vergangenheit, die kaum mit den über 390.000 täglich neu erzeugten Malware Schritt halten könnte. Das andere ist, dass Sie nur bekannte Software/ausführbare Skripte/Skripte vertrauen.

Aber haben Sie jemals versucht, alle ausführbaren Ausführungsfähigkeiten Ihres Bildes mit Software -Restriktionsrichtlinien oder Applocker zu erledigen? Zuerst müssen Sie alle ausführbaren Ausführungen inventarisieren und dann eine Richtlinie erstellen, die auf einem digitalen Zertifikat, einem Hash oder einem Pfad basiert. Es gibt eine große Anzahl von ausführbaren Funktionen. Und nicht alle sind digital signiert. Sie müssen also auf Dateinamen und Hashes zurückfallen. Aber was ist, wenn Sie eine Anwendung verwenden, die während der Laufzeit unsignierte zufällig benannte ausführbare Ausführungsfähigkeiten in Ihrem temporären Ordner erstellt? Sie müssen ein riesiges Sicherheitsloch in Ihre Applocker -Regeln schlagen, indem Sie einen generischen Weg zur Ausführung zulassen.

Neben den ausführbaren Dingen müssen Sie alle Dlls Whitelist. Es gibt nicht nur so viele DLL -Dateien, dass sie Inventar- und Regelerstellung komplexer erstellen, sondern auch eine mögliche Leistungsverschlechterung Ihres Systems bei der Überprüfung aller DLLs mit Applocker.

Und was ist mit Skripten? Die meisten Ihrer Skripte sind nicht signiert, und es ist üblich, Skripte während der Laufzeit von ausführbaren Ausführungen zu erstellen und auszuführen. Auch hier müssen Sie riesige Löcher in Ihre Applocker -Sicherheit schlagen, indem Sie Wege oder generische Namen ohne Unterschriften zulassen.

Außerdem kann Applocker von einem Administrator oder einer Malware manipuliert werden, damit er nach dem Neustart nicht neu startet. Eine restriktivere, manipulationssichere, aber einfache Lösung ist erforderlich. Willkommen bei Code Integrity, a.k.a. Device Guard.

Die Code -Integrität wurde bereits mit Windows Vista eingeführt. In der Desktop -Version von Windows 8.0 wurde es KMCI genannt. Es erzwang digitale Signaturen, die Integrität von Windows-Kernel-Binärdateien, Windows-Erstanbieter-Treiber und X64-Treibersignaturen. In den Mobil- und Windows -RT -Versionen wurde die Code -Integrität zusätzlich auf die Integrität der Benutzermodus (UMCI) erweitert und digitale Signatur und Integrität aller ausführbaren Ausführungen erzwungen. Dies war ein Grund, warum Mobile und RT nur die korrekt signierten Apps aus dem Windows Store ausführen konnten. Wir haben also bereits praktische Kenntnisse über die Umsetzung eines solchen CI.

Aber warum war es nicht ausreichend? Die in Windows 8.x verwendete Version hatte einen großen Nachteil: Sie lief im selben Kernelraum des HighLevel -Betriebssystems und konnte von Malware manipuliert werden. Und das UMCI benötigte eine unternehmensfreundliche Möglichkeit, LOB- und Win32-Apps zu signieren.

In Windows 10 bewegten sich die KMCI- und UMCI -Komponenten im sicheren VBS -Behälter. Darüber hinaus ist die Code-Integrität jetzt konfigurierbar, sodass auch im KMCI-Modus Treiber von Drittanbietern in die KMCI-Richtlinie zulässig/integriert werden können. Und in UMCI können alle ausführbaren Apps, sowohl klassische Win32 -Apps als auch moderne UI (APPX) -Apps, in eine Code -Integritätsrichtlinie oder eine vertrauenswürdige und signierte Katalogdatei integriert werden. Die Code-Integritätsrichtlinie wird in Hardware verbrannt, dh in manipulationssichere TPM gespeichert. Selbst wenn Sie in einer DVD der Windows Preinstallation Environment (Win PE) starten oder Ihr Betriebssystem neu installieren, bleibt die Richtlinie intakt und schützt Ihr Betriebssystem.

Die Integrität des Geräteschutzcode verwendet digitale Signaturen nach Möglichkeit. Wenn es keine digitale Signatur gibt, kann es zurückfallen, Hashes einzureichen. Je mehr Datei -Hashes Sie haben, desto wahrscheinlicher werden Sie Ihre System-/Code -Integritätsrichtlinie mit dem nächsten App -Update unterbrechen. Sie sollten also versuchen, den Einsatz von Hashes auf ein Minimum zu halten, um unnötige Probleme nach dem Patching zu vermeiden.

Der Geräteschutz wird verwendet, um alle Ihre ausführbaren DlLLs und Skripte weiß zu listen. Auf dem Geräteschutz können Sie Applocker für eine zusätzliche Blacklisting verwenden.

Während des Starts von Windows und dem Laden des Kernels sind nicht alle Komponenten des Geräteschutzes verfügbar, sodass die Verwendung von signierten Katalogdateien nur für UMCI möglich ist. Um eine solche Blaupause Ihres Bildes zu erstellen, dh Code -Integritätspolitik, müssen Sie die folgenden Schritte ausführen:

1. Bereiten Sie Ihr goldenes System vor, das für die Sammlung der Durchsetzungsrichtlinie verwendet wird.

2. Aktivieren Sie VBS und Geräteschutz im System. Setzen Sie den Geräteschutz auf den Prüfmodus.

3. Sammeln Sie alle Dateiinformationen mit PowerShell CMDLets, um eine Richtlinie zu erstellen.

4. Wiederholen Sie die Schritte 1-3 für alle verschiedenen Hardwaremodelle/Basisbildkonfigurationen. Führen Sie mehrere Richtlinien zusammen oder stellen Sie differenzierte Richtlinien ein. Beachten Sie, dass es gleichzeitig auf demselben System nur eine aktive Richtlinie für die Guard -Wache geben kann.

5. Konvertieren Sie die Richtlinie in Binärformat und unterschreiben Sie sie.

6. Stellen Sie Ihre Richtlinie im Prüfmodus im Zielsystem und im Test ein.

7. Verwenden Sie Windows PowerShell -CMDLets, um eine Richtlinie aus dem Prüfungsprotokoll und der Zusammenführung zu erstellen.

8. Aktivieren Sie die Durchsetzung der Richtlinien und des Tests.

Um den Geräteschutz in einem System zu aktivieren, muss VBS zuerst aktiviert werden. Danach können Sie den Geräteschutz mit dem folgenden GPO aktivieren:

Nach der erfolgreichen Schaffung einer solchen Richtlinie zur Code -Integrität kann sie entweder durch GPO oder MDM erzwungen werden. Eine nach einem System angewendete Code -Integritätsrichtlinie kann nur durch eine andere Code -Integritätsrichtlinie durch das gleiche Unterzeichnungscert ersetzt werden. Seien Sie vorsichtig mit sehr kurzlebigen Zertifikaten, da die Richtlinie ersetzt werden muss, bevor das Zertifikat veraltet ist. Die Code -Integritätsrichtlinie muss auf einem UNC -Pfad oder einem lokal gültigen Pfad liegen. UNC wird bevorzugt, da ein lokaler Pfad einen zusätzlichen Kopierauftrag benötigt:

Zum Erstellen, Signieren und Testen sind die folgenden Geräteschutz PowerShell -CMDLets in Windows 10 verfügbar:

Alternativ können Sie eine Katalogdatei für Anwendungen erstellen. Dies kann nur für Anwendungen/UMCI -Komponenten verwendet werden, da während der Überprüfung von Treibern und Systemkomponenten während des Bootups des Systems die geeigneten Programmteile des Geräteschutzes noch nicht bereit sind, Katalogdateien zu scannen, und daher funktionieren nur Geräteschutzrichtlinien für Richtlinien für Geräteschutz für Diese KMCI -Komponenten. Um eine signierte Katalogdatei einer Anwendung zu erstellen, müssen Sie die folgenden Schritte ausführen:

1. Bereiten Sie Ihr Katalogsystem vor, das für die Erfassung aller neuen Dateien verwendet wird, die Informationen zur Katalogdatei hinzugefügt haben.

2. Aktivieren Sie VBS und Geräteschutz im System. Setzen Sie den Geräteschutz auf den Prüfmodus.

3. Ausführen von packageInspector.exe starten c: Für einen ersten Scan des Systems.

4. Installieren Sie die Anwendungen.

5. Stop Information Collection mit PackageInspector.exe Stop c: -name \ catalog.cat -cdfpath \ catalog.cdf (Sie können die Namen der Dateien .cat und .cdf ändern).

6. Unterschreiben Sie die Katalogdatei mit Signtool.exe.

7. Kopieren Sie die signierte Katalogdatei in C: \ Windows \ System32 \ Catroot \ {F750E6C3-38EE-11D1-85E5-00C04FC295EE}.

8. Stellen Sie nach erfolgreichem Test die Katalogdatei in allen Ihren Systemen in diesem Ordner ein.

Es gibt keine offizielle Begrenzung der Katalogdateien dokumentiert. Sie sollten jedoch versuchen, sie niedrig zu halten/unnötige Katalogdateien zu bereinigen.

Die dritte Option besteht darin, die von Ihrem verwaltete Installationsprogramm installierte Anwendungen zur Integrität des Geräteschutzcodes automatisch hinzuzufügen. Diese Option wurde mit Windows 10 1703 hinzugefügt. Ein verwalteter Installationsprogramm verwendet eine Regel, um einem oder mehreren ausführbaren Ausführungen als autorisierte Quelle für die Bereitstellung von Anwendungen zu vertrauen. Durch Angeben einer ausführbaren Datei als verwalteter Installationsprogramm werden alle Dateien, die aus dem Prozess dieser ausführbaren Datei geschrieben wurden, von Windows mit einem Ursprung von einer vertrauenswürdigen Installationsbehörde markiert. Zum Zeitpunkt des Schreibens dieses Buches gibt es keinen GUI -Dialog zum Definieren eines verwalteten Installateurs und es gibt mehrere bekannte Einschränkungen. Alle erforderlichen Schritte, einschließlich der manuellen Änderung von XML-Dateien, sind unter https://docs.microsoft.com/en-us/windows/device-security/device-guard/deploy-managed-installer-for-for-device-guard dokumentiert .

In einer zukünftigen Version von Windows 10 wird eine vierte Methode zum Hinzufügen von Anwendungen mit Skripten zum Goldstandard hinzugefügt. Behalten Sie die Windows Insider-Vorschau-Builds im Auge, um Informationen aus erster Hand zu erhalten, sobald sie verfügbar sind.

Neben der Durchsetzung der Code -Integrität werden auch andere Durchsetzungen von Device Guard eingeführt. Auf dem Kernel -Speicher und der Fahrerseite werden folgende Durchsetzungen erstellt:

- Die Regeln für die Integrität von Code werden noch erzwungen, auch wenn eine Sicherheitsanfälligkeit den Zugang zu dem nicht autorisierten Kernel -Modus ermöglicht, da sie in einem sicheren VBS -Raum ausgeführt wird

- Speicherseiten werden nur ausführbar gekennzeichnet, wenn sie erfolgreich durch Code -Integrität validiert werden

- Gerätewächter KMCI-Schutz-aktivierter Kernelspeicher kann nicht sowohl beschreibbar als auch ausführbar gekennzeichnet werden, um das Risiko eines selbstmodifizierenden böswilligen Code zu verringern, der schwer zu erkennen ist

- Leider sind nicht alle Treiber derzeit kompatibel und können nicht mehr den Kernel -Speicher schreiben und ausführen. Daher werden aktualisierte Geräteschutz -kompatible Treiber benötigt

Um alle vorhandenen Treiber vor dem Durchsetzen von Geräteschutz auf diesen Systemen zu testen, können Sie das Hardware -Bereitschafts -Tool von Geräteschutz und Hardware -Hardware verwenden. Das Tool finden Sie unter https://www.microsoft.com/en-us/download/details.aspx?id=53337.

Darüber hinaus gibt es Durchsetzungen im Umgang mit dem Skript mit aktiviertem Geräteschutz:

- Der Windows -Skript -Host benötigt signierte Skripte: Alle Dateien von VBScript (.vbs und .VBE), JScript (.JS), Windows -Skriptdateien (.wsf) und Windows -Skriptkomponenten (WSC) müssen signiert werden oder sie werden nicht ausgeführt werden .

- Alle MSIs müssen unterschrieben werden oder sie werden nicht ausgeführt.

- Unsigned PowerShell -Skripte befinden sich im eingeschränkten Sprachmodus, der mehrere gefährliche Befehle/CMDlets blockiert. Um das volle Potenzial von PowerShell zu nutzen, muss das Skript unterschrieben werden, um im vollständigen Sprachmodus auszuführen.

- Andere Skripte wie .bat und .cmd sind derzeit nicht eingeschränkt.

Wo gilt auch diese Einschränkungen und Durchsetzungen, wo der Geräteschutz anwendbar ist? Wir müssen vier verschiedene Anwendungsfälle von streng verwaltet unterscheiden, um Ihr eigenes Gerät (BYOD) mitzubringen.

Fixe Arbeitsbelastung:

- Sehr genau definierte Software- und Hardwarekonfiguration

- Eng verwaltet

- Niedrige Abwanderungsrate

- Idealerweise nur kein Benutzer oder Standardbenutzer

Im Szenario mit fester Arbeitsladung (z. UMCI im erzwungenen Modus.

Vollständig verwaltet:

- Gut definierte Hardwarekonfiguration

- Nur software verwaltete

- Eng verwaltet

- Idealerweise nur Standardbenutzer

In einem vollständig verwalteten Szenario (sollte der typische PC am Arbeitsplatz ohne Administrator der Büro sein) können Sie erneut alle erforderlichen Teile der Sicherheitskette mit sicherem Stiefel, VBS und Geräteschutz aktivieren und KMCI durch VBS und UMCI ausführen im erdzwerten Modus. Wenn ein Benutzer Administratorrechte hat, kann er seine eigene Software nicht installieren, da sie von Gerätewächter blockiert wird.

Leicht verwaltet:

- Mehrere und unterschiedliche Hardwarekonfigurationen

- Benutzer können nicht verwaltete Software installieren

- Standard- oder Administratorbenutzer

In dem leicht verwalteten Szenario (das immer noch viel zu oft zu finden ist) können Sie nur einige Teile der Sicherheitskette aktivieren. Secure Boot und VBS sollten ohne Probleme verfügbar sein. KMCI mit VBS -Schutz muss jedoch überprüft werden. UMCI kann nur im Prüfmodus aktiviert werden, und Protokolle müssen regelmäßig überprüft werden. Aufgrund von hohen falsch positiven Hits für nicht verwaltete Software sind die Protokolle schwer zu lesen/zu interpretieren.

BYOD:

- Persönlich besessene Geräte

- Sehr variable Hardware und Software

Im BYOD -Szenario können keine Teile der Sicherheitskette, wie sichere Start, VBS oder Geräteschutz, selbst im Prüfmodus, aktiviert werden.

Mit der aktuellen Implementierung von Geräteschutz können Sie sie nur in festen Workloads und vollständig verwalteten Szenarien ausführen. Selbst dann sind Sie nicht in der Lage, es für alle Kunden zu aktivieren, und Sie sollten es in so vielen Szenarien wie möglich aktivieren, um die Sicherheitsleiste zu erhöhen und Ihr Wissen über Geräteschutz zu verbessern.

Mit zukünftigen Implementierungen von Gerätewächter kann das leicht verwaltete Szenario ohne zu viel Aufwand geschützt werden. Die Erstellung von Scan -Zeiten der Erstellung von Code -Integritätsrichtlinien und die Erstellung von Katalogdateien werden verbessert und neue Sicherheitsfunktionen werden in Kürze hinzugefügt.

Eine Verletzung von KMCI führt zu einem Blaubildschirm. Wenn Sie den folgenden Blue -Bildschirm wiederholt sehen, überprüfen Sie Ihre Code -Integritätsrichtlinie und scannen Sie nach Malware:

Windows Defender Application Guard für Microsoft Edge

Mit Redstone 3/Windows 10 1709 wurde eine neue Sicherheitsfunktion mit dem umständlichen Namen WDAG für Microsoft Edge eingeführt. Obwohl es einen unhandlichen Namen hat, kann seine Funktionalität leicht erklärt werden. Das Konzept von VBS wird auf Softwarebehälter ausgedehnt. Daher wird exponierte Software wie Ihren Browser in einem zusätzlichen virtuellen Betriebssystem ausgeführt und nur per Remotedesktop -Protokoll (RDP) hergestellt. Das erste Programm, das dazu in der Lage ist, war Microsoft Edge, aber andere Produkte werden mit den nächsten Versionen von Windows 10 folgen. Wenn eine Microsoft Edge -Instanz, die in einem so sicheren Container ausgeführt wird, gehackt wird, hat es keinen Zugriff auf das Host -Betriebssystem. Wenn Microsoft Edge eine Intranet- oder vertrauenswürdige Website anzeigt, wird diese im Host -Betriebssystem ausgeführt. Beim Surfen auf anderen Websites wird eine neue Instanz im Windows -Betriebssystem von RDP ausgeführt und verbunden.

Um diese Sicherheitsfunktion aktivieren zu lassen, benötigen Sie Hyper-V- und VBS-Laufen, sodass Sie die 64-Bit-OS- und CPU-Virtualisierungserweiterungen benötigen. Für Hyper-V-Gäste müssen Sie die Hyper-V-Nistfunktion aktivieren. Da es Ihrem Speicher ein drittes Betriebssystem hinzufügt, sollte der absolute Mindest -RAM 4 GB betragen. 8 GB oder mehr wird empfohlen. Diese Sicherheitsfunktion benötigt auch eine Unternehmens -SKU. Wenn VBS in Betrieb ist, können Sie die Funktion Windows Defender Application Guard -Funktion hinzufügen, die in Insider -Vorschau -Builds seit 16251 und im Einzelhandel Windows 10 Version 1709 zu finden ist. Es ist auch möglich, diese Funktion mit dem GPO -Ein- und Ausschalten zu steuern Windows Defender Application Guard (WDAG). Die Funktion benötigt einen Neustart zum Aktivieren.

Im eigenständigen Modus kann der Benutzer eine geschützte Kanteninstanz mit dem Kontextmenü öffnen.

Organisationen können verschiedene Aspekte von WDAG kontrollieren. Um vertrauenswürdige Websites für WDAG zu definieren, benötigen sie die im Cloud -GPO gehosteten Enterprise Resource Domains. Dieser GPO finden Sie unter Computerkonfiguration | Verwaltungsvorlagen | Netzwerk | Netzwerkisolation. Zum Beispiel müssen Sie alle PackTpub- und Microsoft -Websites Ihrer vertrauenswürdigen Websitesliste hinzufügen, und müssen diesen GPO aktivieren und die Cloud -Ressourcen von Enterprise die folgende Zeile hinzufügen: .packtpub.com | .microsoft.com.

Alle Einträge müssen mit. und mehrere Einträge müssen mit dem Rohrcharakter (|) getrennt werden. Platzhalterzeichen wie * oder? sind nicht erlaubt. Wenn eine Ressource eine Proxy -Adresse benötigt, um zugreifen zu können, müssen Sie die Domain mit einem nachfolgenden Kommas, gefolgt von der Proxy -Adresse, kombinieren.

WDAG-spezifische GPOs finden Sie unter Computerkonfiguration | Verwaltungsvorlagen | Windows -Komponenten | Windows Defender Application Guard nach dem Importieren der 1709 GPO -Vorlagen (tatsächlich bestanden sie seit 1703 bereits teilweise, waren aber in der Versionsversion nicht funktional).

Die Konfigurieren von Windows Defender Application Guard Clipboard -Einstellungen GPO steuert die Zwischenablage -Vorgänge. Standardmäßig werden Zwischenablagenvorgänge von und zu WDAG Edge vollständig blockiert. Sie können das Kopieren von WDAG ermöglichen, um zu hosten und/oder umgekehrt. Zwischenablageninhalte können nur auf Text, nur Bilder oder Text und Bilder beschränkt werden. Das Aktivieren der Zwischenablage senkt die Sicherheit.

Die Konfigurieren von Windows Defender Application Guard Print Einstellungen GPO -Steuerelemente Druckfunktionen. Standardmäßig werden alle Druckfunktionen in der Anwendungsschutz ausgeschaltet. Sie können das Drucken aktivieren und auf XPS, PDF, nur lokal, nur Netzwerk und viele Kombinationen dieser vier Optionen beschränken oder alle Drucke aktivieren. Das Aktivieren von Druckfunktionen senkt die Sicherheit.

Die Datenpersistenz für Windows Defender Application GPO steuert, ob Benutzerdaten wie Cookies und Favoriten sowie heruntergeladene Dateien im SILO -Anwendungsschutz bestehen bleiben. Standardmäßig löscht WDAG alle Benutzerdaten innerhalb des Anwendungsschutzbehälters, nachdem die Instanz gestoppt wurde. Wenn der GPO aktiviert ist, können Sie den Inhalt weiterhin mit dem Befehl Reset-ApplicationGuard PowerShell löschen.

Wenn Sie nur die Edge -Protokolldateien eines Anwendungsschutzcontainers benötigen, können Sie die Prüfungsereignisse im Windows Defender Application Guard GPO ermöglichen. Standardmäßig werden für WDAG Audit -Event -Protokolle nicht erfasst. Wenn Sie diese Einstellung aktivieren, werden die Prüfveranstaltungen in Host -Veranstaltungen angemeldet.

Beim ersten Start von WDAG nach Start/Neustart sehen Sie ein kurzes Spritzer, der Ihnen sagt, wann WDAG anfängt. Zum Zeitpunkt des Schreibens dieses Buches kann dies je nach RAM, HDD und CPU bei sehr alten oder begrenzten Systemen von 10 bis 20 Sekunden bis zu 1-2 Minuten dauern.

Darüber hinaus erhält der Benutzer ein (ausgefallenes) Informationsfeld, in dem er ihn über den WDAG -Modus mit einem Link zu weiteren Informationen informiert.

Das Edge -Symbol zeigt ein Schildsymbol beim Ausführen im WDAG -Modus.

Mit dem entlassenen Informationsbox wird der Benutzer nur in der oberen linken Ecke eine orangefarbene Bewerbung bewältigen. Hier finden Sie einen Vergleich zwischen dem normalen vertrauenswürdigen Standortmodus und dem Anwendungsschutzmodus:

Der Task -Manager zeigt keine geschützten Edge -Instanzen an, sondern den WDAG RDP -Client stattdessen:

Mit der aktuellen Implementierung von WDAG gibt es keine einfache Möglichkeit, den Speicherverbrauch der Anwendungen im Container der Anwendungsschutz zu überprüfen. Derzeit ist Microsoft Edge das erste Produkt, das den neuen WDAG -Modus unterstützt. Weitere Microsoft -Produkte werden folgen. Die von Drittanbieter virtualisierungsbasierte Sicherheitslösung Bromium kann neben WDAG laufen.

Windows -Verteidiger nutzen die Wache

Seit vor langer Zeit können Sie zusätzliche Sicherheit in Ihrem Betriebssystem mithilfe des kostenlosen Enhanced -Minderungs -Erlebnis -Toolkit (EMET) aktivieren. Die Entwicklung von EMET wurde letztes Jahr gestoppt und die Unterstützung dafür wird im Juli 2018 enden. Außerdem wird die neueste Version von EMET 5.5.2 unter Windows 10 1709 nicht mehr unterstützt und wird mit einem Einbau-Upgrade und einer Installation von deinstalliert Emet wird aktiv blockiert.

Aber keine Sorgen; Alle Funktionen von EMET und noch mehr Funktionen sind jetzt in Windows 10 1709 integriert. Diese neue Sicherheitsfunktion heißt Windows Defender Exploit Guard und befindet sich im Windows Defender Security Center unter App & Browser Control | Exploit -Schutz:

Durch den Zugriff auf die Einstellungen für Exploit-Schutz können Sie systemweite Einstellungen und programmspezifische Überschreibungen steuern. Seien Sie sorgfältig mit systemweiten Einstellungen. Einstellungen pro programmieren werden durch ein Schema vorgenommen, in dem die Funktion im Namen der App erzwungen wird. Da App-V-Programme und EMET/Exploit-Guard-Programme nicht verschachtelt werden können, werden die Einstellungen für Exploit-Wachmann nicht in App-V-Apps durchgesetzt.

Die systemweiten Einstellungen enthalten die (bereits bekannt aus EMET) Daten ausgeführte Prävention (DEP), die die Codeausführung von Speicherseiten nur für Daten verhindert. Adressraumlayout -Randomisierung (ASLR), jetzt genannt (obligatorischer ASLR), der die Verlagerung von Bildern (DLLs) erzwingt; und strukturierter Ausnahmeregelung Overwrite Protection (SEHOP), der die Integrität des Ausnahmehandlers vor der Ausführung gewährleistet und die Haufen Integrität für Haufenspray- und Haufen -Korruption validiert.

Darüber hinaus können Sie jetzt CFG durchsetzen, was die Integrität aller indirekten Anrufe und Bottom-up-ASLR gewährleistet, wodurch alle Standorte für virtuelle Speicherzuweisungen randomisiert werden.

Die Programmeinstellungen können durch den Programmnamen oder den genauen Dateipfad definiert werden. Per Programm können Sie jede systemweite Einstellung überschreiben und weitere Einstellungen definieren. Und als enorme Verbesserung gegenüber EMET können Sie ein Audit für jede Umgebung aktivieren. Wo Emet eher wie eine Test- und Error-Konfigurationsweise war (aktivieren Sie alle Einstellungen und deaktivieren Sie dann die Einstellungen einzeln, bis die App funktioniert), hilft das neue Audit bei der effektiven Förderung inkompatibler Einstellungen sehr schnell.

Pro Programmeinstellungen von Exploit Guard umfassen willkürliche Code Guard (ACG), die die Änderung der Code -Seiten -Änderung verhindert. Blockbilder mit niedriger Integrität, die das Laden von Bildern mit geringer Integrität verhindert; Block -Fernbilder blockieren, die das Laden von Bildern von entfernten Geräten verhindert; Block nicht vertrauenswürdige Schriftarten, wodurch das Laden von GDI-basierten Schriftarten verhindert wird, die nicht im System-Schriftartenverzeichnis installiert sind; Code Integrity Guard, der nur das Laden von Bildern von Microsoft ermöglicht; Deaktivieren Sie Erweiterungspunkte, um verschiedene erweiterbare Mechanismen zu deaktivieren, die die DLL -Injektion in alle Prozesse wie Fensterhaken ermöglichen. Deaktivieren Sie das win32K -Systemaufruf, um die Programme daran zu hindern, einen Win32K -Systemanruf zu verwenden. Lassen Sie nicht zulassen, dass Kinderprozesse das Erstellen von Programmen für Kinderprozesse verhindern. Exportadressenfilterung (EAF) zur Erkennung gefährlicher exportierter Funktionen, die durch böswilligen Code gelöst werden; Adressfilterung importieren (IAF), die das Gleiche wie EAF, jedoch für importierte Funktionen tut; Simulation der Ausführung (Simexec), um sicherzustellen, dass die Aufrufe sensibler Funktionen zu legitimen Anrufern zurückkehren. API -Aufruf (Callercheck) validieren, die sicherstellt, dass sensible APIs von legitimen Anrufern aufgerufen werden. Validieren Sie die Nutzung des Handels, wodurch eine Ausnahme auf alle ungültigen Handlungsreferenzen hervorgeht. Validieren Sie die Integrität der Bildabhängigkeit, die die Code -Signierung für das Laden von Windows -Bildabhängigkeit durchführt. und validieren Sie die Stapelintegrität (StackPivot), die sicherstellt, dass der Stapel nicht für empfindliche Funktionen umgeleitet wurde.

Jede dieser Funktionen erhöht Ihre Anwendungen auf Kosten des CPU -Overheads Sicherheit. Da dieser Overhead vom Code der App abhängt, gibt es für die meisten Sicherheitsfunktionen keine allgemeinen Zahlen für die Leistung, die auf die Leistung gedreht wurde. Sie müssen die Leistung jeder Ihrer Apps einzeln überprüfen.

Einstellungen können nur als Administratorbenutzer geändert/entfernt werden. Alle Einstellungen können in der GUI bearbeitet und als XML für die Konfiguration mit GPO exportiert werden.

Bescheinigung von Gerätegesundheit

Bereits Windows 8.0 führte eine neue Möglichkeit ein, die Gesundheit des Startprozesses mit dem Namen Measured Boot, einer aufgezeichneten Variante des sicheren Bootes, zu bewerten. Der geeignete Enterprise -Zählerteil zur Überprüfung der Gesundheitsdaten und zur Durchsetzung der Zugriffskontrolle war zu diesem Zeitpunkt jedoch nicht verfügbar.

Mit Windows 10 1511 wurde die Technik als Windows Provable PC Health (PPCH) bezeichnet und später mit Windows 1607 und neuer in DHA umbenannt. Unter Windows Server 2016 wird das Gegenstück zum Gesundheitsbeschaffungsdienst (HAS) ausgezeichnet.

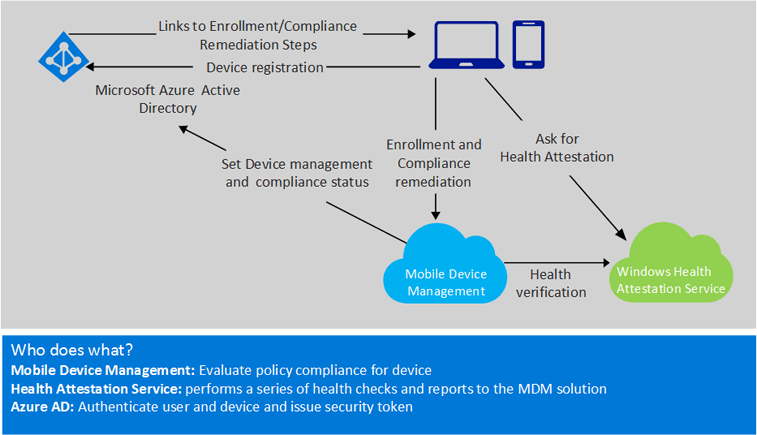

Aber was macht DHA genau? Es kombiniert sichere Stiefel, VBS, Elam und den Schutz Ihrer frühen Bootstreiber und misst sie mit Hilfe Ihres TPM 2.0. Diese gemessenen Startdatenergebnisse werden vom Konfigurationsdienstleister für Gesundheitsbeschaffungskonfiguration (CSP) gesammelt und an eine Fernbedienung zur Überprüfung/Vergleich mit aktuellen Richtlinien gesendet:

Der Gesundheitsbefestigungsprozess überprüft Ihre Hardware -Startkomponenten (z. B. PCR -Werte), OS -Startkomponenten (z. B. Startzähler) und wenn Geräteschutz aktiviert ist, aktuelle Geräteschutzrichtlinien. Weiter unter dem Windows-Kernel (z. B. Unterzeichnung) wird überprüft, Ihr Elam-kompatibler Anti-Malware wird als erster Kernel-Modus-Treiber gestartet und gemessen und nicht zuletzt alle notwendigen Frühstart-Treiber werden gemessen.

Wenn Ihr Kunde Zugriff auf eine geschützte Unternehmensressource fordert, benötigt Ihr Kunde eine gültige gesundheitliche Bescheinigung. Der CSP der Gesundheitsbescheinigung sendet die gesammelten Daten an die vorverwaltete URI. Derzeit erwartet der DHA -Service einen Microsoft Cloud -Dienst, der im Gegenstück (Has.spserv.Microsoft.com) ist. Eine Only -Variante in Räumlichkeiten wird derzeit in einer zukünftigen Version von Windows 10 untersucht und möglicherweise verfügbar Die AIK -Zertifikatsinformationen.

Der Remote Device Health Bonstation Service überprüft das Zertifikat und vergleicht die Daten mit seinen konfigurierten Werten. Wenn alles in Reichweite ist, wird ein Gerätegesundheits -Token, das die Gesundheitsinformationen zusammen mit einer gültigen Ausstellungszeit enthält, generiert, verschlüsselt, signiert und an den Kunden zurückgesandt. Der Kunde speichert den Health verschlüsselten Blob in seinem örtlichen Geschäft.

Diese Schritte werden nach Aktivierung der gesundheitlichen Bescheinigung und bei jedem Stiefel durchgeführt und überrundet, sobald das Gültigkeitsdatum des Gesundheitstokens abgelaufen ist. Wenn der Kunde auf ein hochwertiges Vermögenswert in Ihrem Unternehmensumfeld zugreift, sendet er seinen gültigen Gesundheitstoken an den Identitätsanbieter, und eine bedingte Zugangsentscheidung gewährt oder verweigert den Zugriff. Wenn die Gesundheitskriterien nicht erfüllt sind oder Token veraltet ist, wird kein Zugang gewährt.

Auf der Client -Seite benötigen Sie Windows 10 im UEFI -Modus mit aktiviertem sicherem Boot und TPM 2.0. Mit der aktuellen Implementierung von DHA benötigen Sie auf der Backend -Seite den Microsoft Cloud -Dienst, eine MDM -Lösung, die DHA (z. B. Intune) und Azure AD Standalone oder Azure AD mit AD -Anschluss im Hybridmodus unterstützt.

Die Verwendung von VBS, Anmeldeinformationen und Geräteschutz zur weiteren Verbesserung der Sicherheit wird empfohlen.

Die Aktivierung der gesundheitlichen Bescheinigung auf der Kundenseite erfolgt im Rahmen der Einschreibung mit dem MDM -Anbieter. Ohne Konfiguration wird die Gesundheit standardmäßig deaktiviert.

DHA ist eine daraus resultierende Verbesserung gegenüber dem abgebrochenen Netzwerkzugriffsschutz (NAP). Es bietet eine einfache Möglichkeit, die Sicherheit und Integrität der Geräte zu erhöhen, ohne dass der Chef in der Nähe Ihrer Benutzer ist.

Windows Defender Security Center

Das mit 1703 eingeführte Windows Defender Security Center wird zusammen mit dem Windows Defender ATP im nächsten Mal beschrieben.

Neue Bitlocker -Optionen

Der seit Windows Vista verwendete Bitlocker (BitLocker) der erweiterten Verschlüsselungsstandard (AES) war AES-Verschlüsselungs-Cipher-Blockketten (AES-CBC). Vista und Windows 7 stellten auch AES-CBC mit einem Elefantendiffusor bereit. Zur Unterstützung der BitLocker-Hardware-Verschlüsselung mit sogenannten verschlüsselten Laufwerken (Edrives) wurde die Unterstützung für den Elefantendiffusor mit Windows 8.0 fallen gelassen. AES mit Diffusor kann weiterhin zugegriffen werden, aber eine neue Verschlüsselung kann nur in AES-CBC 128 oder 256 Bit durchgeführt werden.

Mit der Einführung von Windows 10 1511 wurde ein neuer AES-Standard namens AES-XEX implementiert, der auf dem Tweaked-CodeBook-Modus mit CipheText-Diebstahl (XTS-AES) basiert. XTS-AES bietet zusätzlichen Schutz vor einer Klasse von Angriffen auf die Verschlüsselung, die sich auf die Manipulation von Ciphertext angewiesen haben, um vorhersehbare Änderungen im Klartext durch Hinzufügen zusätzlicher Permutationen zu bewirken. XTS-AES werden nicht auf ältere OSS zurückgepormt werden.

Standardmäßig werden Windows 10 1511 und neuer XTS-AES für das Betriebssystem- und feste Datenantriebe verwenden. Aus Kompatibilitätsgründen werden abnehmbare Laufwerke die alte AES-CBC-Methode verwenden. Sobald alle OSS-Zugriffe auf das abnehmbare Laufwerk von Windows 10 1511 oder neuer sind, können Sie sicher auch auf abnehmbare Laufwerke zu XTS-AES wechseln.

Unterscheidung zwischen AES mit Diffuser (Vista/Server 2008 bis Windows 7/Server 2008 R2), nur AES-CBC (Windows 8/Server 2012 bis Windows 10 1507/Server 2012 R2) und New AES-CBC + XTS-AES (() Windows 10 1511 und später/Server 2016) gibt es jetzt 3 verschiedene GPOs:

Lokale Administratorkennwortlösung

Wo speichern Sie das Passwort des lokalen Administratorkontos auf jedem PC in Ihrer Domain? Zu den Optionen gehören:

- Das Konto ist deaktiviert. Verwenden Sie nur ein Domänenkonto/eine Gruppe für lokale Administratorrechte (was ist, wenn die Domäne nicht verfügbar ist?)

- Verwenden Sie das gleiche Passwort auf jedem Computer, das zum Zeitpunkt des Erstellens festgelegt ist (großartige Möglichkeit, dass Malware in Sekundenschnelle über das gesamte Netzwerk verteilt wird!)

- Verwenden Sie eine Tabelle oder andere zentralisierte Notizen, um sie für andere Administratoren aufzuzeichnen, um zugreifen zu können, aber es ist in Ordnung, weil sie sich auf einem sicheren Netzwerkfreigabe und einem Passwort befindet (da niemand eine Kopie erstellen oder die schwache Sicherheit von Excel knacken kann, oder?)

Und was tun Sie, wenn Sie das Kennwort ändern möchten, nachdem Ihr System kompromittiert wurde, oder einer Ihrer Administratoren Blätter oder ein Benutzer das Passwort entdeckt hat und nun verwendet wird, um Software zu installieren und nicht autorisierte Änderungen vorzunehmen? Dies sind Ihre Optionen:

- Ändern Sie sie nacheinander: Besuchen Sie jedes Terminal manuell oder aus der Ferne

- Verwenden Sie PowerShell oder ein anderes Skriptwerkzeug (verwenden Sie das gleiche Passwort für jeden PC?)

- Gruppenrichtlinienpräferenzen (diese Option ist nicht sicher und die Funktion wurde jetzt deaktiviert)

Um dieses Problem zu beheben, bietet Microsoft die lokale Administratorkennwortlösung (RAP). Sie können das Paket von der Microsoft-Website herunterladen: https://www.microsoft.com/en-us/download/confirmation.aspx?id=46899.

Nach dem Herunterladen sehen Sie die folgenden neuen Dateien:

AD -Vorbereitung

Um diese Lösung bereitzustellen, müssen einige grundlegende Schritte befolgt werden. Weitere Informationen zu Folgendem finden Sie im Operations Guide:

- AD -Schema -Update: Bevor diese Lösung verwendet werden kann, muss das Anzeigenschema durch zwei neue Attribute erweitert werden.

- Administratorberechtigungen: Es gibt mehrere Berechtigungen, die festgelegt werden müssen, damit die Computer die Anzeige mit ihren lokalen Administratorenkontodaten aktualisieren und den nicht autorisierten Zugriff auf die Passwörter verhindern können, sobald sie in Active Directory gespeichert sind:

- Fügen Sie maschinelle Rechte hinzu, um jedem verwalteten Computer die neuen Schema -Attribute zu aktualisieren

- Entfernen Sie erweiterte Rechte aller Benutzer, um den Zugriff auf die Passwörter zu verhindern

- Fügen Sie die Benutzerrechte hinzu, damit der entsprechende Benutzer oder die entsprechende Gruppe die Kennwörter abrufen können

Nun zur Installation

Wenn Sie zum ersten Mal die Runden manuell installieren, werden die folgenden Eingabeaufforderungen angezeigt:

Klicken Sie auf Weiter.

Sie müssen die Verwaltungswerkzeuge auf dem PC installieren, auf dem Sie Kennwörter sowie die ADMPWD -GPO -Erweiterung abrufen, wenn Sie möchten, dass derselbe Computer verwaltet wird:

Klicken Sie auf Weiter.

Klicken Sie auf Installation.

Sobald die Installation abgeschlossen ist, ist Folgendes verfügbar.

LAPS UI

Mit der Hauptbenutzeroberfläche können der Administrator die Anzeige basierend auf dem Computernamen abfragen und die Kennwortdetails abrufen.

Im Startmenü sehen Sie das folgende Abkürzungssymbol:

Wenn Sie es starten, werden Sie mit dem folgenden Bildschirm angezeigt, mit dem Kennwörter für bestimmte Computer in Ihrer Domäne abgerufen werden können, und das neue Ablaufdatum/die neue Uhrzeit festlegen:

Gruppenrichtlinie Client-Seite-Erweiterung

Dies muss auf jedem verwalteten Computer bereitgestellt werden. Dies kann mithilfe einer Vielzahl von Methoden verwaltet werden, einschließlich der Software -Installationsfunktion der Gruppenrichtlinie, SCCM, Anmeldeskript, manueller Installation usw.

Wenn Sie dies einstellen möchten, können Sie diese Befehlszeile verwenden, um eine stille Installation durchzuführen:

msiexec /i

\ laps.x64.msi /still

msiexec /i\ laps.x86.msi /still

Ändern Sie einfach

Beispiel: msiexec /i \\ server \ Share \ laps.x64.msi /still

Konfigurationsoptionen für Gruppenrichtlinien

Jetzt konfigurieren wir die Gruppenrichtlinie, um Kennwortänderungen auf diesen PC anzuwenden:

Kennworteinstellungen: Die folgenden Optionen sind verfügbar, um die lokalen Einstellungen für Passwörter zu konfigurieren, die von dieser Lösung verwaltet werden:

Name des Administratorkontos zu verwalten: Dies ist, wenn Sie den Namen des Standardadministrators geändert oder ein neues Konto erstellt haben:

Kennwort -Ablaufrichtlinie: Diese Einstellung stellt sicher, dass die Richtlinie nicht mit der auf Domänenebene definierten Sicherheitsrichtlinie steht:

Aktivieren oder deaktivieren Sie die Richtlinie: Mit dieser Einstellung können Sie die Richtlinie in einem behinderten Zustand erstellen und dann die Richtlinie aktivieren, wenn Sie bereit sind, bereitzustellen:

Sobald Sie die Richtlinie konfiguriert und an eine OU angerechnet haben, können Sie GPUPDATE auf der Zielmaschine ausführen oder auf die Standard -Aktualisierungszeit warten.

Testen Sie, dass die Passwörter geändert wurden und dass Sie das Passwort mit der LAPS -Benutzeroberfläche erfolgreich abrufen können.

Zusammenfassung

In diesem Artikel haben Sie über die neuen und verbesserten Sicherheitsfunktionen von Windows 10 erfahren und darüber, wie sie Sie im aktuellen Szenario der Cyber-Sicherheit schützen können. Die Erhöhung des Sicherheitsniveaus ist ein fortlaufender Aufwand, und zukünftige Veröffentlichungen von Windows 10 werden bald zusätzliche Sicherheitsfunktionen mit sich bringen. Aber auch bei all diesen Sicherheitsmerkmalen kann ein Verstoß auftreten. Daher ist es wichtig, einen solchen Verstoß so bald wie möglich zu erkennen, ihren Herkunftsort zu finden und geeignete Gegenmaßnahmen zu ergreifen.