So richten Sie die Verwaltung der Benutzerkonto von Windows 10 und Windows 11 ein?

So richten Sie die Verwaltung der Benutzerkonto von Windows 10 und Windows 11 ein?

In diesem Artikel werden wir die Konzepte und Technologien abdecken, die die sichere und produktive Nutzung des Windows 10 -Betriebssystems sowie die erweiterten Optionen zur Sicherung der Benutzerkonto -Anmeldeinformationen ermöglichen und nicht autorisierte Systemkonfigurationsänderungen und Softwareanlagen verhindern.

Wir werden die folgenden Themen untersuchen:

- Windows -Kontotypen

- Kontorechte

- Lokale Administratorkennwortlösung

- Erstellen von Richtlinien zur Kontrolle lokaler Konten

- Verwalten von Benutzeranmeldungen in Optionen

- Erforschen der Sicherheitseinstellungen mit Mobile Device Management (MDM)

- Benutzerkontokontrolle

- Windows Hallo für das Geschäft

- Anmeldeinformationen

- Privilegierter Zugangs Workstation

Windows -Kontotypen

Das Windows 10 -Betriebssystem unterstützt fünf Arten von Konten, die jeweils verwendet werden, um unterschiedliche Funktionen zu ermöglichen:

- Systemkonto: Diese Konten werden verwendet, um Hintergrunddienste auszuführen und spezifische Berechtigungen zugewiesen. Sie werden nicht verwendet, um sich beim System anzumelden, können aber remote verwendet werden. Domänengeschwindige Computer können zusätzliche Servicekonten zugewiesen haben, um die zentrale Verwaltung zu aktivieren.

- Lokales Benutzerkonto: Standardmäßig wird mindestens ein lokales Benutzerkonto erstellt, um beim ersten Konfigurieren des Betriebssystems als lokaler Administrator ausgeführt zu werden. Abhängig davon, wie Windows installiert ist, kann dieses Konto ein generisches Konto wie Administrator sein oder nach dem ersten Benutzer benannt werden, der den erstmaligen Auslaufassistenten abschließt, und sie entscheiden sich dafür, kein Microsoft-Konto zu registrieren. Diese Konten unterliegen den lokalen Kennwortrichtlinien, die über Gruppenrichtlinien oder einen Geräte-/Anwendungsverwaltungsdienst wie Microsoft Intune konfiguriert werden können.

- Microsoft -Konto: Wenn der Computer nicht mit Domain verbunden ist, kann der Benutzer sein Microsoft -Konto (z. B. @Outlook.com) als lokales Benutzerkonto registrieren. In dieser Konfiguration werden alle Benutzereinstellungen mit der Microsoft Cloud synchronisiert, um einen nahtlosen Übergang zwischen mehreren Computern oder beim Wiederaufbau des Computers zu liefern. Microsoft -Konten können mit lokalen Benutzerkonten und Azure Active Directory (AD) -Konten koexistieren.

- Azure Ad -Benutzerkonto: Dieser Konto -Typ enthält die Unternehmensanmeldeinformationen des Benutzers in Azure -Anzeigen, wie z. B. einen Office 365 -Benutzer. Diese Anmeldemethode kann in einem von zwei Szenarien aktiviert werden:

- Wenn das Computerkonto mit Azure AD (auch als Arbeitsplatz -Join bezeichnet) verbunden ist, kann sich der Benutzer in der Azure -Anzeige mit seinen Unternehmensanmeldeinformationen anmelden.

- Wenn das Computerkonto nicht an Azure AD verbunden wird, kann sich der Benutzer entweder mit einem lokalen Benutzerkonto oder einem Microsoft -Konto anmelden und dann sein Azure -AD -Konto mithilfe der Option Connect to Work oder Schule verknüpfen. In diesem Fall kann der Benutzer seine Anmeldeinformationen sicher speichern, um einzelne Sign-On (SSO) für Unternehmensanträge wie Office 365 zu ermöglichen.

- Windows Server Ad -Benutzerkonto: Die Mehrheit der Windows 10 Enterprise -Computer wird wahrscheinlich an eine Windows -Server -Anzeigendomäne verbunden. In diesem Fall sind die Optionen für Microsoft -Konto und Azure -AD -Benutzerkonto deaktiviert. Das AD -Benutzerkonto kann jedoch automatisch mit dem Azure -Ad -Benutzerkonto verknüpft werden, um SSO zu aktivieren, wenn sich der Benutzer nicht im Unternehmensnetzwerk befindet.

Kontorechte

Jedem Konto kann eine Reihe spezifischer Berechtigungen zugewiesen werden, von einem Standard -Benutzerkonto (ohne Systemzugriff) bis zu einem vollständigen lokalen Administratorkonto.

Der Zugriff auf Verwaltungsrechte auf dem Windows -Betriebssystem ist einer der wichtigsten Angriffsvektoren, die in jeder Organisation und sogar in persönlichen PCs verhindert werden müssen. Verwaltungsrechte sind erforderlich, wenn die Konfigurationen geändert oder Software installiert werden, die beide nicht von Benutzern durchgeführt werden sollten. Daher sollten alle Benutzerkonten nur auf Standard -Benutzerkonten beschränkt sein.

Wenn ein Benutzer echte Notwendigkeit besteht, dass ein Benutzer lokale Administratorrechte auf einem Computer gewährt werden, sollte er dem Hauptkonto des Benutzers niemals zugewiesen werden, das er zum Zugriff auf E -Mails, Dokumente und Websites erhält. Dies führt dazu, dass ein Benutzer ein Dokument öffnet oder auf einen Hyperlink klickt, der Malware enthält. Ein besserer Entwurfsansatz besteht darin, ein lokales Benutzerkonto zu erstellen, das für diesen Benutzer spezifisch ist und diese mit dem Kennwort für das Konto bereitstellt.

Wenn der Benutzer eine Änderung oder Installation von Software vornehmen oder installieren muss, kann er die lokale Administrator -Benutzer -ID und das Kennwort in die Eingabeaufforderung (Usconto Control) eingeben.

Für Anzeigen-Domänen-Computer sollten die lokalen Administratoren nicht die gleiche Benutzer-ID und das gleiche Kennwort teilen. Dies kann das Leben für die Support -Teams erleichtern, aber es ermöglicht es Malware, sich schnell über das Netzwerk zu verbreiten und jede Maschine zu infizieren, die sie erreichen kann. Es gibt verschiedene Praktiken, die dazu beitragen können, dieses Risiko zu verringern:

- Deaktivieren Sie das Standard-Administratorkonto aus dem Standard (aufgrund eines bekannten Sicherheitskennung (SID)))

- Erstellen Sie ein neues lokales Administratorkonto und steuern Sie das Kennwort mithilfe der lokalen Administratorkennwortlösung (LAPS) (in der nächsten Sitzung besprochen).

- Verhindern Sie, dass lokale Konten Netzwerkressourcen verwenden

- Bereitstellung lokaler Administratorrechte unter Verwendung einer Gruppenmitgliedschaft (Administratoren)

Domänengegliederte Computer werden den lokalen Berechtigungen auf jedem PC spezifische Domänenkonten hinzugefügt, z. B. der örtlichen Administratorgruppe. Auf diese Weise können IT -Administratoren und Verwaltungssysteme eine remote Verbindung herstellen, um die Computer zu unterstützen und zu konfigurieren. IT-Administratoren sollten sich nicht an Computern mit privilegierten Konten auf Domänenebene (z. B. Domänenadministrator) anmelden. Dies ist eine der bekanntesten Methoden, um domänenweite Berechtigungen durch Pass-the-Hash-Angriffe zu erlangen (andere auflisten). Stattdessen sollten sie ihre Arbeiten über PowerShell aus der Ferne ausführen. Wenn sie sich interaktiv anmelden müssen, sollten sie die Sitzung des Benutzers übernehmen und den Auslauf als Administratoroption verwenden (das aktuelle eindeutige Kennwort für das lokale Administratorkonto zuerst mit Runden erhalten).

Lokale Verwaltungskennwortlösung

Wenn ein einzelnes Kennwort für die lokalen Administratorkonten auf allen von Domänen geeigneten Computern konfiguriert ist, besteht ein hohes Risiko, dass es in einem weit verbreiteten Angriff verwendet werden kann, um Malware zu installieren, Berechtigungen zu erhöhen oder Zugriff auf sensible Dateien zu erhalten. Um dieses Problem zu beheben, bietet Microsoft die lokale Administrator -Kennwortlösung (RAP) an. Dies funktioniert, indem ein anderes zufälliges Kennwort auf jedem Computer in der Domäne festgelegt und dieses Kennwort in der Anzeige gespeichert wird. Administratoren können auswählen, wer auf diese Passwörter zugreifen kann, um die PCs zu unterstützen.

Die Lösung ist in die Anzeige eingebaut und erfordert keine anderen unterstützenden Technologien oder Lizenzen. LAPS verwendet die Gruppenrichtlinie Client-Side-Erweiterung (CSE), die Sie auf verwalteten Computern installieren, um alle Verwaltungsaufgaben auszuführen. Die Management -Tools der Lösung bieten eine einfache Konfiguration und Verwaltung.

Bei der nächsten Gruppenrichtlinie werden die Passwörter geändert. Autorisierte Administratoren können dann das LAPS UI -Tool verwenden, um einzelne Computer zu durchsuchen, um das Passwort abzurufen und/oder das Ablaufdatum für die nächste Änderung des Kennworts zu ändern:

Erstellen Sie Richtlinien, um lokale Konten zu kontrollieren

Wenn Sie lokale Administratorkonten für Benutzer aktivieren, die sie benötigen, sollten Sie sollten

Durchsetzen Sie auch eine Reihe von Richtlinien, um sicherzustellen, dass die lokalen Konten stark sind

Authentifizierungsstandards. Auf Domain beigetretenen Computern können Gruppenrichtlinien sein

Wird verwendet, um die Einstellungen der lokalen Kontorichtlinie anzugeben, die zwei enthalten

Untergruppen:

- Kennwortrichtlinie: Diese Richtlinieneinstellungen bestimmen die Steuerelemente für lokale Kontokennwörter wie Durchsetzung und Lebensdauer

- Kontosperrrichtlinien: Diese Richtlinieneinstellungen bestimmen die Umstände und die Zeitdauer, für die ein Konto aus dem System gesperrt ist, wenn das Passwort falsch eingegeben wird

Passwortrichtlinie

Die Kennwortrichtlinie erzwingt bestimmte Werte, die steuern, wie oft das Kennwort geändert wird, wie komplex er ist und ob Benutzer alte Kennwörter wiederverwenden können. Die Standardwerte sind im folgenden Screenshot angezeigt:

Möglicherweise möchten Sie diese Richtlinie so konfigurieren, dass sie restriktiver sind als die Kennwortrichtlinie auf Domänenebene.

Kontosperrrichtlinie

Wenn ein Angreifer versucht, das Passwort eines lokalen Verwaltungskontos zu erraten, verlangsamt die Sperrrichtlinie seine Versuche, indem weitere Beschränkungen für die Anzahl der Versuche durchgesetzt werden, die in einem festgelegten Zeitraum unternommen werden können. Dies sollte in Kombination mit der erhöhten Komplexität des Passworts es sehr schwierig machen, dass ein erfolgreicher Angriff vor Ablauf des Kontokennworts stattfinden kann. Die Standardwerte sind im folgenden Screenshot angezeigt:

Zusammenfassend ermöglicht die vorhergehende Konfiguration einem Angreifer in alle 24 Stunden nicht mehr als 15 schlechte Passwortversuche. Wenn dies der Fall ist, ist das Konto jedes Mal für eine Stunde gesperrt, wenn ein späterer schlechter Versuch unternommen wird. Dies erhöht die Benutzerfreundlichkeit für einen echten Benutzer, der mehrere schlechte Versuche (jedoch nicht 15) unternehmen kann, ohne sie unnötig auszusperrten, und erschweren es auch äußerst schwierig, dass ein Brute -Force -Angriff erreicht wird, bevor das Passwort erneut geändert wird.

Verwalten Sie die Benutzeranmeldung in Optionen

Windows 10 Enterprise bietet eine Reihe konfigurierbarer Optionen, um den Prozess des Kontoanmeldes zu verwalten. Einige der Funktionen sollen die Sicherheit erhöhen. Andere sollen die Benutzererfahrung verbessern.

Wenn Sie die entsprechende Konfiguration der Einstellungen für Ihre Umgebung berücksichtigen, stellen Sie sicher, dass Sie das richtige Gleichgewicht zwischen Benutzerfreundlichkeit, Privatsphäre und Sicherheit finden. Optionen, die verhindern, dass der Benutzer sein Passwort bei jedem Anmeldung eingeben muss, kann zu einer erhöhten Sicherheit führen, indem der Benutzer die Versuchung entfernen, dass der Benutzer sein Passwort aufschreiben, oder es so einfach macht, dass es einfach zu erraten ist. Ermutigen Sie die Benutzer, diese neuen Anmeldemethoden zu übernehmen und komplexere Kennwörter von 12 oder mehr Zeichen zu erstellen, da sie sie nicht jeden Tag eingeben müssen.

Die Administratoren müssen sich besonders darauf kümmern, wo sie sich anmelden, da gefährdete Anmeldeinformationen zu verheerenden Angriffen eines böswilligen Benutzers führen können. Eine großartige Anleitung zur Minderung dieses Risikos finden Sie im später in diesem Artikel.

Benutzerkontokontrolle

UAC ist eine grundlegende Sicherheitskontrolle, die dazu beiträgt, die Auswirkungen von Malware zu mildern. Einige Unternehmensverwalter deaktivieren jedoch auf Anfrage der Benutzer die Kontrolle des Benutzerkontos (UAC). Die Funktion hat sich seit dem ersten Start (als Teil von Windows Vista) erheblich verbessert. Daher empfehlen wir Ihnen, sicherzustellen, dass dies auf allen verwalteten Computern in Ihrer Umgebung aktiviert ist.

Mit aktiviertem UAC, Windows 10 -Eingabeaufforderungen für die Einwilligung oder Eingabeaufforderungen für Anmeldeinformationen eines gültigen lokalen Administratorkontos, bevor ein Programm oder eine Aufgabe gestartet wird, für die ein volles Administratorzugriffs -Token erforderlich ist. Diese Eingabeaufforderung stellt sicher, dass keine böswillige Software stillschweigend installiert werden kann.

Wenn der Benutzer mit den lokalen Administratorrechten angemeldet ist (was nicht empfohlen wird), wird die Einwilligungsaufforderung angezeigt, wenn ein Benutzer versucht, eine Aufgabe auszuführen, für die das administrative Zugriffsantrieb eines Benutzers erforderlich ist. Das Folgende ist ein Beispiel für die Eingabeaufforderung der UAC -Einverständnis, dass Sie feststellen, ob Sie lokale Administratorrechte haben:

Alternativ wird die Eingabeaufforderung für Anmeldeinformationen angezeigt, wenn ein Standardbenutzer versucht, eine Aufgabe auszuführen, die administrativen Zugriff erfordert, z.

Anzeichen von Malware). Administratoren können auch verpflichtet sein, ihre Anmeldeinformationen durch Festlegen des Benutzerkontitenkontrolles: Verhalten der Aufforderung zur Erhöhung für Administratoren im Administrator -Genehmigungsmodus Richtlinien -Richtlinienwert für die Aufforderung zur Anmeldeinformationen. Das Folgende ist ein Beispiel für die Eingabeaufforderung für UAC -Anmeldeinformationen:

Windows Hallo für das Geschäft

Passwörter sind in den meisten Computersystemen als eine der Hauptursachen für schwache Sicherheit bekannt. Passwörter können in mehreren Systemen (einschließlich sozialer Netzwerke und schwachen Websites) wiederverwendet werden. Sie können basierend auf erratenen Informationen erstellt werden, die mit speziellen Software sozial konstruiert oder geknackt werden können, oder höchstwahrscheinlich in einer Datenbank gespeichert werden, die dann kompromittiert und über das übertragen wird Cyber Criminal Community. Unabhängig davon, wie gut wir Benutzer dazu erziehen, komplexere Kennwörter zu erstellen, die häufig geändert werden, besteht immer ein Risiko eines Kompromisses des Kennworts, mit dem dann Zugriff auf Systeme erhalten und sich als gültiger Benutzer ausgibt.

Die beste Verteidigung gegen diese Art von Risiko ist die Bereitstellung der MFA-Mechanismen (Multi-Factor-Authentifizierung): eine Authentifizierungsmethode, bei der der Benutzer mehr als nur ein Kennwort bereitstellt, um autorisierten Zugriff auf ein System zu erhalten. Die Bereitstellung von MFA -Lösungen war etwas, das nur die sichersten Unternehmen in Betracht gezogen oder sich leisten konnten, um sie zu setzen. Neben den Kosten für den Kauf, Bereitstellen und Aufrechterhalten der Lösungen gibt es auch eine beträchtliche Menge an Benutzerschulungen und die potenzielle Produktivität verloren.

Windows Hello for Business kombiniert und vereinfacht die Bereitstellung und Verwaltung von Microsoft Passport und Windows Hello. Es wurde entwickelt, um die Verwendung von Kennwörtern als primäre Authentifizierungsmethode zu beseitigen und diese durch eine Reihe alternativer, sichererer Optionen zu ersetzen. Benutzer werden aufgefordert, diese Lösung zu konfigurieren, wenn sie sich zum ersten Mal bei einem Windows 10 -Computer anmelden. Um diese Funktion zu verwenden, erstellen Benutzer eine Gerätespezifische Geste, z. B. eine PIN -Nummer oder einen biometrischen Eintrag, der dann das Gerät und seine TPM entsperren. Das TPM schützt einen privaten Schlüssel, mit dem Authentifizierungsanfragen für Anmeldeinformationen anstelle eines Kennworts signiert werden.

Um den Login -Prozess für den Benutzer zu erleichtern, werden sie zunächst aufgefordert, sich mit den einfachsten Gesten wie Gesichtserkennung oder Fingerabdrücken anzumelden.

Wenn dieser Versuch aus irgendeinem Grund fehlschlägt, kann der Benutzer seine eindeutige PIN -Nummer verwenden. Diese Methoden sind sicherer als ein einzelnes Kennwort, da sie einen zweiten Authentifizierungsfaktor darstellen: Zugriff auf das physische Gerät, das bei der anfänglichen Gestenregistrierung verwendet wird. Ein Angreifer kann sein Passwort nicht einfach erhalten, er muss auch einen physischen Zugriff auf das Gerät erhalten, das zum Anmelden verwendet wird, um den zweiten Faktor bereitzustellen.

Verwalten Sie Optionen für Windows Hello für Business

Wir empfehlen, diese Funktion auf allen verwalteten Computern zu aktivieren. Sie müssen jedoch die erforderliche Benutzerausbildung berücksichtigen: Wenn der Benutzer eine einfache PIN -Nummer festlegen kann, um Zugriff auf sein Gerät zu erhalten, kann dies die Sicherheit im Vergleich zu einem komplexen Kennwort verringern. Während die PIN für das Gerät einzigartig ist, verwenden einige Benutzer möglicherweise immer noch denselben PIN auf jedem Gerät.

Benutzer können ihr eigenes Anzeichen in Einstellungen verwalten, indem sie Start | Einstellungen | Konten | Anmelden Optionen und wählen Sie die Optionen aus, die Sie bevorzugen.

Administratoren können auch die Konfiguration dieser Funktion über Gruppenrichtlinien oder mit Microsoft Intune steuern. Standardmäßig kann die PIN-Option auf allen von Domänen geeigneten Geräten deaktiviert werden.

Anmeldeinformationen

Der Anmeldeinformationsschutz ist eindeutig für Windows 10 Enterprise und Windows Server 2016 und soll vor Versuchen auf OS-Ebene schützen, Anmeldeinformationen zu lesen. Es verwendet Hardware- und Virtualisierungssicherheit, um Geheimnisse zu isolieren, sodass nur eine privilegierte Systemsoftware darauf zugreifen kann. Credential Guard schützt NTLM-Passwort-Hashes, Kerberos-Ticket-Granting-Tickets und Anmeldeinformationen, die von Bewerbungen gespeichert sind.

Normalerweise speichert Windows Geheimnisse in der lokalen Sicherheitsbehörde (LSA) im Prozessspeicher. Mit aktivierter Anmeldeinformationswache spricht der LSA -Prozess im Betriebssystem mit einer neuen Komponente, die als isolierten LSA -Prozess bezeichnet wird und diese Geheimnisse speichert und schützt. Daten, die durch den isolierten LSA-Prozess gespeichert sind, werden mithilfe der Virtualisierungssicherheit geschützt und für den Rest des Betriebssystems nicht zugänglich. Sie können die isolierte LSA als eine kleine virtuelle Maschine betrachten, mit der nur die LSA mit Remote -Prozeduraufrufen kommunizieren kann.

Um diese Funktion zu aktivieren, müssen die Computer bestimmte Hardware-, Firmware- und Softwareanforderungen erfüllen. Beachten Sie auch, dass einige Anwendungen aufgrund der zur Sicherung der Anmeldeinformationen erforderlichen Einschränkungen nicht kompatibel sind, insbesondere solche, die die folgenden Authentifizierungsmethoden benötigen:

- NTLMV1

- MS-Chapv2

- Verdauen

- Credssp

Anwendungen werden auch brechen, wenn sie erforderlich sind:

- Kerberos des Verschlüsselungsunterstützung

- Kerberos Unbekannte Delegation

- Extrahieren des Kerberos TGT

Wir haben empfohlen, dass diese Lösung aufgrund des fortschrittlichen Schutzes gegen lokale Angriffe auf Arbeitsstationen aktiviert werden kann. Alle nicht kompatiblen Anwendungen sollten durch sichere Optionen ersetzt werden.

Sie können Gruppenrichtlinien verwenden, um die Anmeldeinformationen zu aktivieren. Dadurch werden bei Bedarf die virtualisierungsbasierten Sicherheitsfunktionen für Sie hinzugefügt und aktiviert:

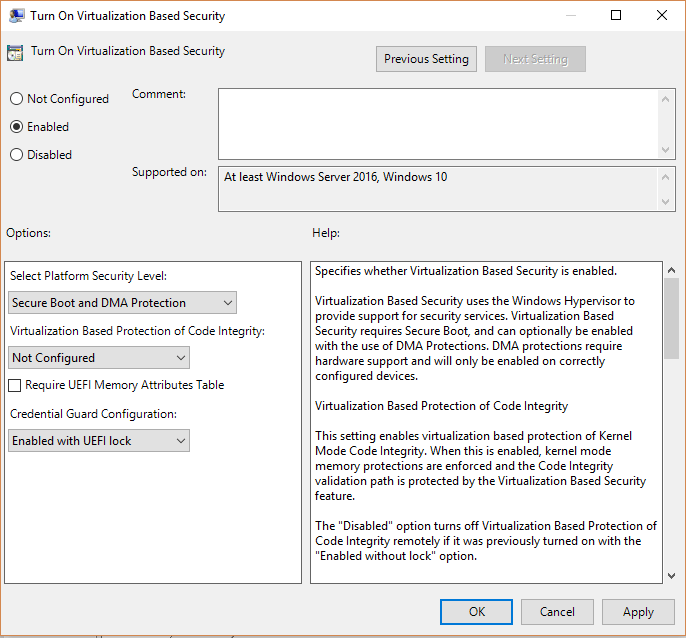

1. Aus der Gruppenrichtlinienverwaltungskonsole (GPMC) gehen Sie zur Computerkonfiguration | Verwaltungsvorlagen | System | Geräteschutz.

2. Doppelklicken Sie auf die virtualisierungsbasierte Sicherheit und klicken Sie dann auf die Option Aktiviert.

3. Wählen Sie in der Option "Sicherheitsebene ausgewählt", wählen Sie sichere Start- und DMA -Schutz.

4. Klicken Sie in der Option "Anmeldeinformatskonfiguration" auf aktiviert mit UEFI -Sperre und dann auf OK. Wenn Sie in der Lage sein möchten, Anmeldeinformationen aus der Ferne auszuschalten, wählen Sie ohne Sperre aktiviert.

5. Schließen Sie die Gruppenpolitikverwaltungskonsole.

Quell-URL: https://docs.microsoft.com/en-us/windows/access-protection/credential-guard/credential-guard-manage.

Privilegierter Zugangs Workstation

Wenn Sie die Sicherheit wirklich ernst nehmen möchten, müssen Sie die höchsten Sicherheitsniveaus für Ihre privilegierten Konten bereitstellen, um böswilliges Verhalten durch kompromittierte Zugriff zu verhindern. Microsoft hat eine vollständige Reihe von Leitfaden für die Konfiguration bestimmter von Administratoren und anderer privilegierter Konten verwendete Arbeitsplätze entwickelt, um sensible Aufgaben wie Systemverwaltung und hochwertige Finanztransaktionen auszuführen.

In diesem Modell werden die Computer speziell für einen privilegierten Zugriff ausgewiesen, wodurch andere Konten durch die Anmeldung auf interaktiv oder über das Netzwerk blockiert werden. Anstatt sich als Standardbenutzer am Computer anzumelden und Berechtigungen zu erhöhen, um Zugriff auf vertrauliche Informationen und Systeme zu erhalten, meldet sich der Benutzer direkt mit dem privilegierten Konto auf den Pfotencomputer an und führt die erforderlichen Aufgaben aus.

Dieses System verhindern, dass die üblichen riskanten Verhaltensweisen auf einem Computer auftreten, z. B. im Internet -Surfen, das Öffnen von E -Mails und Anhängen oder das Ausführen von ungesorgigen Programmen. Durch die Verriegelung des Computers, um nur verifizierte und vertrauenswürdige Anwendungen auszuführen und nur eine minimale Reihe von vertrauenswürdigen Konten zu ermöglichen, um Zugriff zu erhalten, bleibt der Computer so sicher wie möglich. Andere Systeme können dann konfiguriert werden, damit sich Administratoren nur anmelden können, wenn die Anforderung von einem Pfotencomputer stammt, und alle anderen administrativen Anmeldeversuche abzulehnen.

Der Leitfaden bietet einen schrittweisen Ansatz für die Bereitstellung, um sicherzustellen, dass Sie schnell die Vorteile erzielen und die meisten kritischen Konten schützen können: Domänenadministratoren. Sobald dieser Schutzniveau vorhanden ist, können Sie sich auf andere privilegierte Konten ausdehnen und die Sicherheit für die Verwaltung von Cloud -Diensten wie Office 365 und Azure konfigurieren.

Zusammenfassung

Windows 10 Enterprise bietet die Tools, die erforderlich sind, um eine sichere Umgebung zu bieten, um auf sensible und wertvolle Informationen und Systeme zuzugreifen.

Bei der Erstellung und Sicherung lokaler Benutzerkonten, die autorisierten Zugriff auf Ihre Systeme erhalten, müssen viele Optionen berücksichtigt werden. Die wichtigsten Faktoren sind:

- Melden Sie sich niemals bei Computern mit aktivierten örtlichen Administratorrechten an und verwenden Sie Run-As, um die Rechte mit einem separaten Verwaltungskonto zu erhöhen

- Melden Sie sich niemals auf einem Client-Computer mit domänen privilegierten Konten an und beschränken

- Stellen Sie sicher, dass alle administrativen Kontokennwörter für Computer, komplex und regelmäßig geändert werden.