Administrar dispositivos y datos en Windows 10 Windows 11

Administrar dispositivos y datos en Windows 10

Administrar usuarios locales, grupos locales y dispositivos

En esta habilidad, revisará cómo administrar usuarios locales y grupos locales en dispositivos Windows 10. Si tiene experiencia con una versión anterior de Windows, puede estar familiarizado con la configuración de usuarios locales y grupos locales, ya que estas operaciones no cambian en gran medida. Antes de usar Windows 10 en un dispositivo, debe iniciar sesión con las credenciales para una cuenta de usuario. En un entorno empresarial, el dispositivo y el usuario a menudo se usan para proporcionar, controlar y auditar el acceso a los recursos. Los grupos pueden usarse para simplificar la administración, permitiendo a las entidades compartir una función o rol comunes o requerir el mismo conjunto de privilegios. Debe comprender cómo los usuarios locales, los grupos locales y los dispositivos forman un componente clave en la seguridad de Windows.

Administrar usuarios locales

Se requiere que una cuenta de usuario inicie sesión en una computadora con Windows 10, y para asegurar el dispositivo, debe tener una contraseña. Debe comprender las cuentas de usuario predeterminadas que se crean automáticamente cuando instala Windows 10 y cómo crear nuevas cuentas de usuario para que los usuarios puedan iniciar sesión en máquinas y acceder a recursos. En esta habilidad, se centrará en las cuentas locales que se crean y operan solo en el dispositivo local.

Configurar cuentas locales

Las cuentas locales, como su nombre indica, existen en la base de datos de cuentas locales en su dispositivo Windows 10; Solo se les puede otorgar acceso a recursos locales y, cuando se les otorgue, ejerce derechos y privilegios administrativos en la computadora local.

Cuando instala por primera vez con Windows 10, se le pide que inicie sesión usando una cuenta de Microsoft o una cuenta de trabajo, como una cuenta de Microsoft 365 que está conectada a Azure Active Directory. Si ninguna de estas opciones está disponible o se adapta a sus requisitos, puede elegir una cuenta fuera de línea y crear una cuenta local para iniciar sesión. Posteriormente, puede crear cuentas de usuario locales adicionales según sus necesidades.

Cuentas predeterminadas

En Windows 10, hay tres cuentas de usuario locales predeterminadas en la computadora en la tienda de identidad de confianza. Esta es una lista segura de usuarios y grupos y se almacena localmente como la base de datos del Gerente de Cuentas de Seguridad (SAM) en el registro. Las tres cuentas son la cuenta del administrador, la cuenta predeterminada y la cuenta de invitado.

La cuenta de administrador predeterminada no se puede eliminar o bloquear, pero puede renombrarse o deshabilitarla. Cuando la cuenta de administrador predeterminada está habilitada, requiere una contraseña segura. Otra cuenta local llamada HelpAssistant se crea y habilita cuando se ejecuta una sesión de asistencia remota de Windows. La cuenta HelpAssistant proporciona acceso limitado a la computadora a la persona que brinda asistencia remota. La cuenta HelpAssistant se elimina automáticamente si no hay solicitudes de asistencia remota pendientes.

Cuando instala Windows 10 usando una cuenta local, puede crear cuentas de usuario adicionales y dar a estas cuentas cualquier nombre que sea válido. Para ser válido, el nombre de usuario

-

Debe ser de 1 a 20 caracteres

-

Debe ser único entre todos los demás nombres de usuarios y grupos almacenados en la computadora

-

No se puede contener ninguno de los siguientes caracteres: / \ [] :; | =, +? <> " @

-

No puede consistir exclusivamente en períodos o espacios

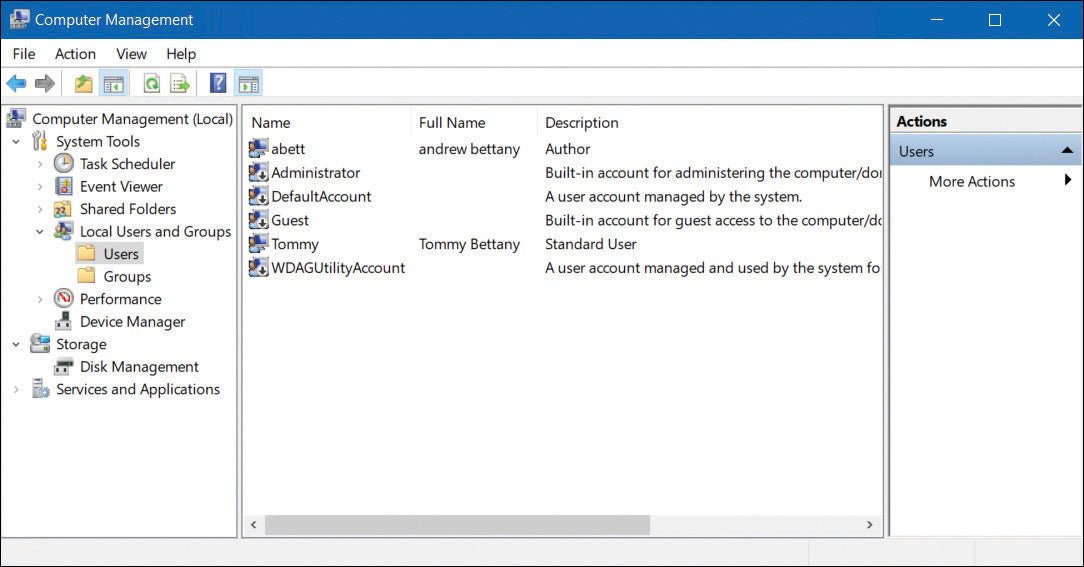

La cuenta de usuario inicial creada en la instalación es miembro del grupo de administradores locales y, por lo tanto, puede realizar cualquier tarea de administración local en el dispositivo. Puede ver las cuentas instaladas, incluidas las cuentas predeterminadas, utilizando la consola de administración de computadora, como se muestra en Figura 2-1. Si no puede encontrar la sección de usuarios y grupos locales dentro de la administración de computadoras, entonces probablemente esté ejecutando Windows 10 Home Edition, que no tiene los usuarios locales y los grupos Microsoft Management Console (MMC) Snap-in.

Figura 2-1 Ver cuentas de usuario incorporadas

También puede usar el comando de usuario neto y el get -wmiobject -class win32_userAccount Windows PowerShell Cmdlet para enumerar las cuentas de usuarios locales en un dispositivo.

Administrar cuentas de usuarios locales

Puede administrar las cuentas de usuarios locales utilizando la administración de computadora (excepto con Windows 10 Home Edition), el panel de control, la aplicación Configuración y Windows PowerShell.

Uso de gestión de computadora

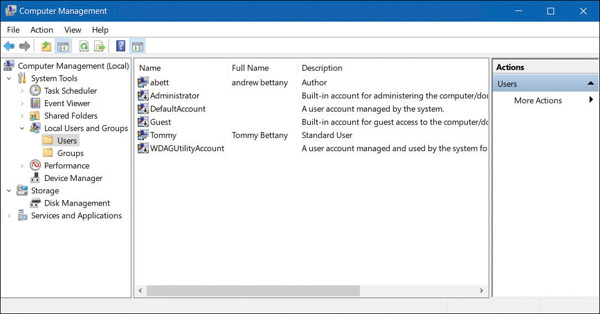

Para administrar las cuentas de usuario utilizando la administración de computadora, haga clic con el botón derecho Comenzar y luego seleccione Administración de computadoras. Expandir el nodo de usuarios y grupos locales y luego seleccionar Usuarios. Para crear un nuevo usuario, haga clic derecho en el Usuarios nodo y seleccione Nuevo usuario.

En el Nuevo usuario Cuadro de diálogo, configure las siguientes propiedades, como se muestra en Figura 2-2y luego seleccionar Crear.

Figura 2-2 Agregar un usuario con administración de computadora

-

Nombre de usuario

-

Nombre completo

-

Contraseña

-

El usuario debe cambiar la contraseña al siguiente inicio de sesión

-

El usuario no puede cambiar la contraseña

-

La contraseña nunca caduca

-

La cuenta está deshabilitada

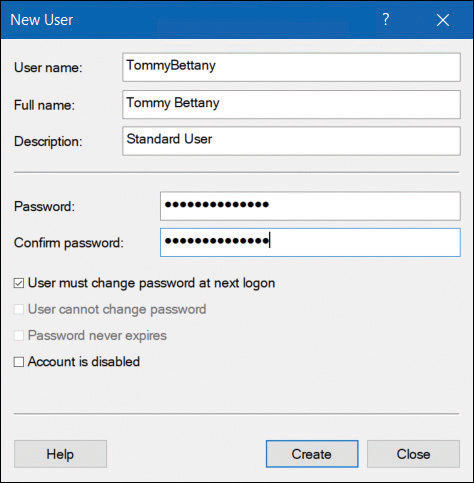

Después de haber agregado la nueva cuenta de usuario, puede modificar las propiedades más avanzadas haciendo doble clic en la cuenta de usuario. En la pestaña General, puede cambiar el nombre completo y la descripción del usuario y las opciones relacionadas con la contraseña. En el miembro de la Tab, puede agregar al usuario a grupos o eliminar al usuario de los grupos. La pestaña de perfil, que se muestra en Figura 2-3, le permite modificar las siguientes propiedades:

-

Camino de perfil Esta es la ruta a la ubicación del perfil de escritorio de un usuario. El perfil almacena la configuración de escritorio del usuario, como esquema de color, papel tapiz de escritorio y configuraciones de aplicaciones (incluida la configuración almacenada para el usuario en el registro). De manera predeterminada, cada usuario que firma tiene una carpeta de perfil creada automáticamente en C: \ Users \Nombre de usuario carpeta. Puede definir otra ubicación aquí, y puede usar un nombre de convención de nomenclatura universal (UNC) en forma de \\ servidor \ share \ carpeta.

-

Script de inicio de sesión Este es el nombre de un script de inicio de sesión que procesa cada vez que un usuario inicia sesión. Por lo general, este será un archivo BAT o CMD. Puede incluir comandos que mapeen las unidades de red o cargan aplicaciones en este archivo de script. La asignación de scripts de inicio de sesión de esta manera generalmente no se realiza. En su lugar, los objetos de política de grupo (GPOS) se utilizan para asignar scripts de inicio de sesión y inicio para cuentas de usuario de dominio.

-

Carpeta de inicio Esta es un área de almacenamiento personal donde los usuarios pueden guardar sus documentos personales. De forma predeterminada, a los usuarios se les asigna subcarpetas dentro de C: \ Users \Nombre de usuario carpeta para este propósito. Sin embargo, puede usar cualquiera de las siguientes dos propiedades para especificar una ubicación alternativa:

-

Camino local Una ruta del sistema de archivos local para el almacenamiento de los archivos personales del usuario. Esto se ingresa en el formato de una ruta local de accionamiento y carpeta.

-

Conectar Una ubicación de red asignada a la carta de unidad especificada. Esto se ingresa en el formato de un nombre UNC.

-

Figura 2-3 Modificación de las propiedades de perfil para un usuario

Uso del panel de control

También puede administrar cuentas de usuario abriendo el panel de control, haciendo clic en cuentas de usuario y luego haciendo clic en las cuentas de usuario nuevamente. Desde aquí, puedes hacer lo siguiente:

-

Hacer cambios en mi cuenta en la configuración de PC Inicia la aplicación Configuración para permitirle hacer cambios en la cuenta de usuario

-

Cambie su tipo de cuenta Le permite cambiar entre tipos de cuenta estándar y administrador

-

Administrar otra cuenta Le permite administrar otras cuentas de usuario en esta computadora

-

Cambiar la configuración de control de la cuenta de usuario Inicia el cuadro de diálogo Configuración de control de la cuenta de usuario desde el panel de control

Si es un administrador y selecciona otro usuario local, puede realizar estas tareas:

-

Cambiar el nombre de la cuenta Le permite cambiar el nombre de su cuenta.

-

Cambiar la contraseña Le permite cambiar la contraseña para el usuario y proporcionar una pista de contraseña

-

Cambie su tipo de cuenta Le permite cambiar entre tipos de cuenta estándar y administrador

-

Eliminar la cuenta Le permite eliminar la cuenta de usuario y, opcionalmente, cualquier archivo asociado con su cuenta

-

Administrar otra cuenta Le permite administrar otras cuentas de usuario en esta computadora

No puede agregar nuevas cuentas desde el panel de control. Si desea agregar una nueva cuenta local, usar la administración de computadora, Windows PowerShell o agregar un miembro de la familia en la sección Family y otros usuarios de la aplicación Configuración.

Uso de la aplicación Configuración

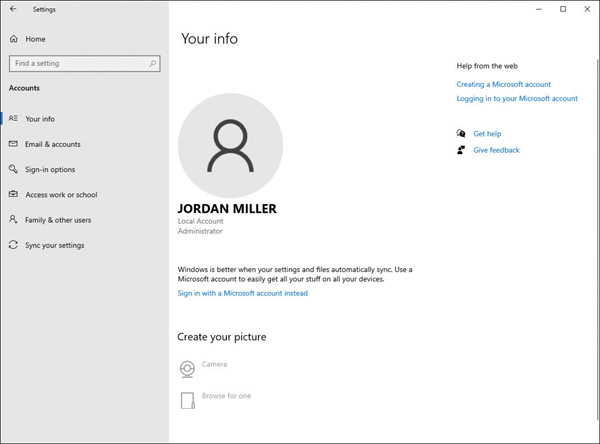

La forma preferida de administrar cuentas locales en Windows 10 es mediante la aplicación Configuración. Desde Configuración, seleccione Cuentas. Como se muestra en Figura 2-4, en la pestaña Su información, puede modificar la configuración de su cuenta, incluidas estas:

-

Inicie sesión con una cuenta de Microsoft en su lugar Puede iniciar sesión e iniciar sesión con una cuenta de Microsoft.

-

Crea tu imagen Puede buscar una imagen o tomar una selfie si su dispositivo tiene una cámara web.

-

Creación de una cuenta de Microsoft Puede crear una nueva cuenta de Microsoft usando esta opción.

Figura 2-4 Modificación de las propiedades de su cuenta de usuario en la aplicación Configuración

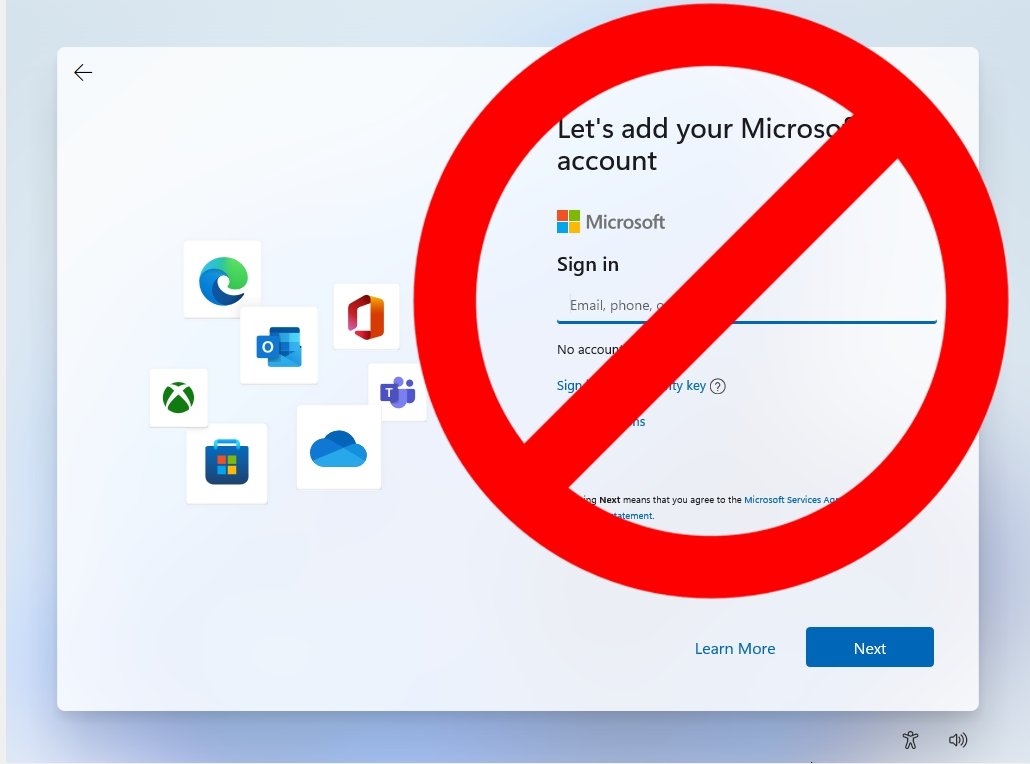

Si necesita agregar una nueva cuenta de usuario local, seleccione la sección Familia y otros usuarios y luego seleccione Agregar a otra persona a esta PC.

Windows 10 requiere que ingrese la dirección de correo electrónico de esa persona, generalmente la dirección que usa para iniciar sesión en Office 365, OneDrive, Skype, Xbox o Outlook.com.

Si no tiene la dirección de correo electrónico del destinatario, aún puede agregar una cuenta local utilizando el siguiente procedimiento:

-

En el Ajustes aplicación, seleccione Cuentas.

-

En el Familia y otros usuarios pestaña, debajo Otros usuarios, seleccionar Agregue a alguien más a esta PC.

-

En el ¿Cómo se iniciará esta persona? Cuadro de diálogo, seleccione No tengo la información de inicio de sesión de esta persona.

-

En el Crear una cuenta Cuadro de diálogo, seleccione Agregue un usuario sin una cuenta de Microsoft.

-

En el Crear una cuenta para esta PC Página, escriba el nombre de usuario, ingrese una nueva contraseña dos veces, proporcione respuestas a las tres preguntas de seguridad y luego seleccione Próximo Para crear la cuenta local. La cuenta se enumera en Otros usuarios.

Usando Windows PowerShell

Puede ver cuentas de usuario locales con Windows PowerShell, pero para agregar o modificar cuentas locales, deberá ejecutar los cmdlets con privilegios elevados.

Puede usar los siguientes cmdlets para administrar cuentas de usuarios locales:

-

Get-Localuser Obtiene cuentas de usuario locales

-

Nuevo Localuser Crea una cuenta de usuario local

-

Eliminar el-localuser Elimina una cuenta de usuario local

-

Renombrar a Localuser Renombra una cuenta de usuario local

-

Deshabilitar a-localuser Deshabilita una cuenta de usuario local

-

Habilitar a-localuser Habilita una cuenta de usuario local

-

Set-Localuser Modifica una cuenta de usuario local

Por ejemplo, para agregar una nueva cuenta de usuario local llamada usuario 03 con una contraseña, ejecute los siguientes cmdlets:

$ Contraseña = lectura -host -securestring << Ingrese contraseña >> New -LocalUser "User03" -Password $ Password -fullName "Tercer usuario" -Descripción "Usuario 3"

Gestionar grupos locales

Hay varios grupos incorporados con Windows 10, que proporcionan una manera fácil para que los usuarios se les otorgue los mismos permisos y derechos que otros miembros del grupo. Asignar permisos a grupos suele ser más eficiente que aplicarlos a usuarios individuales.

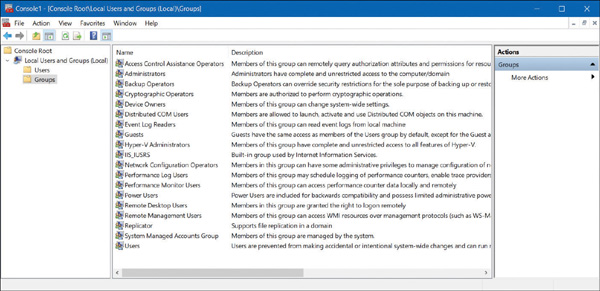

Utiliza la consola de administración de computadora, o si es un administrador, puede crear una consola de administración de Microsoft (MMC) personalizada y agregar los usuarios y grupos locales, como se muestra en Figura 2-5, para crear y administrar grupos locales.

Figura 2-5 Grupos predeterminados en Windows 10

En Figura 2-5, puede ver los grupos locales incorporados predeterminados (como administradores y propietarios de dispositivos) y una descripción para cada uno. Estos grupos incorporados ya tienen los permisos necesarios asociados a ellos para realizar tareas específicas.

Si selecciona el grupo de usuarios o administradores, debe ver miembros que usted reconoce. Los administradores tienen acceso completo y sin restricciones a la computadora, mientras que los usuarios no pueden realizar cambios accidentales o intencionales en todo el sistema, pero pueden ejecutar la mayoría de las aplicaciones que ya se han instalado en un dispositivo.

Grupos locales incorporados

Puede agregar sus propios grupos, cambiar la membresía del grupo, cambiar el nombre de grupos y eliminar grupos. Es la mejor práctica usar los grupos incorporados siempre que sea posible porque ya tienen los permisos apropiados y son familiares para otros administradores. Algunos grupos locales incorporados son grupos especiales que el sistema Windows 10 requiere (y no se puede administrar).

Algunos de los grupos locales creados en dispositivos Windows 10, junto con sus usos, se muestran en la Tabla 2-1.

Tabla 2-1 Grupos locales incorporados

|

Grupo local |

Descripción |

|---|---|

|

Operadores de asistencia de control de acceso |

Los miembros de este grupo pueden consultar de forma remota los atributos de autorización y permisos para recursos en la computadora. |

|

Administradores |

El grupo de administradores tiene permisos y privilegios completos en un dispositivo Windows 10. Los miembros pueden administrar todos los objetos de la computadora. El administrador y las cuentas de usuario iniciales son miembros del grupo local de administradores. |

|

Operadores de respaldo |

Los miembros del grupo de operadores de respaldo tienen permisos para hacer una copia de seguridad y restaurar el sistema de archivos, independientemente de los permisos de NTFS. Los operadores de respaldo pueden acceder al sistema de archivos solo a través de la utilidad de copia de seguridad. |

|

Operadores criptográficos |

El grupo de operadores criptográficos tiene acceso para realizar operaciones criptográficas en la computadora. |

|

Propietarios de dispositivos |

Los miembros de este grupo pueden cambiar la configuración de todo el sistema a la computadora. |

|

Usuarios de COM distribuidos |

El grupo de usuarios COM distribuido puede iniciar y ejecutar objetos COM distribuidos en la computadora. |

|

Lectores de registros de eventos |

Los miembros del grupo de lectores de registros de eventos pueden leer el registro de eventos en la computadora local. |

|

Huéspedes |

El grupo de invitados tiene acceso muy limitado a la computadora. En la mayoría de los casos, los administradores deshabilitan el acceso de los invitados porque el acceso de los invitados puede representar un riesgo de seguridad potencial; En cambio, la mayoría de los administradores prefieren crear usuarios específicos. Por defecto, la cuenta de usuario invitado es miembro del grupo local de invitados. |

|

Administradores de Hyper-V |

Los miembros de este grupo tienen acceso completo y sin restricciones a todas las características de Hyper-V si se ha instalado esta función. |

|

Iis_iusrs |

El grupo IIS_IUSRS es utilizado por Internet Information Services (IIS). Por defecto, la cuenta de usuario de NT Authority \ IUSR, utilizada por IIS, es miembro del grupo IIS_IUSRS. |

|

Operadores de configuración de red |

Los miembros del grupo de operadores de configuración de red pueden administrar la configuración de red de la computadora. |

|

Usuarios de registro de rendimiento |

El grupo de usuarios de registro de rendimiento puede acceder y programar el registro de contadores de rendimiento y crear y administrar contadores de rastreo en un dispositivo. |

|

Usuarios de monitor de rendimiento |

El grupo de usuarios de Monitor de rendimiento puede acceder y ver la información del contador de rendimiento en un dispositivo. Los miembros de este grupo pueden acceder a contadores de rendimiento tanto locales como remotamente. |

|

Usuarios propios |

El grupo de usuarios eléctricos está incluido en Windows 10 solo para compatibilidad con atraso. Los usuarios eléctricos era un grupo utilizado en computadoras que ejecutan Windows XP y se les otorgó derechos administrativos limitados. |

|

Usuarios de escritorio remotos |

Los miembros del grupo de usuarios de escritorio remotos pueden iniciar sesión de forma remota utilizando el servicio de escritorio remoto. |

|

Usuarios de administración remota |

Los miembros de este grupo pueden acceder a los recursos de WMI sobre los protocolos de gestión (como la gestión de WS a través del servicio de administración remota de Windows). Esto se aplica solo a los espacios de nombres de WMI que otorgan acceso al usuario. |

|

Replicador |

El grupo Replicator admite la replicación del directorio, que es una característica utilizada por los controladores de dominio. |

|

Grupo de cuentas administradas por el sistema |

Los miembros de este grupo son administrados por el sistema. |

|

Usuarios |

El grupo de usuarios se utiliza para usuarios finales que requieren acceso de sistema muy limitado. En una nueva copia de Windows 10, los miembros del grupo de usuarios no pueden comprometer el sistema operativo o los archivos de programa. Por defecto, todos los usuarios que han sido creados en un dispositivo, excepto los usuarios invitados, son miembros del grupo local de usuarios. |

Como muestra la Tabla 2-1, los miembros del Grupo de Administradores tienen permisos y privilegios completos en un dispositivo Windows 10. Un miembro del grupo local de administradores puede realizar las siguientes tareas:

-

Acceder a cualquier dato en la computadora

-

Asignar y administrar los derechos de usuario

-

Hacer una copia de seguridad y restaurar todos los datos

-

Configurar políticas de auditoría

-

Configurar políticas de contraseña

-

Configurar servicios

-

Crear cuentas administrativas

-

Crear acciones administrativas

-

Aumentar y administrar cuotas de disco

-

Instalar y configurar controladores de dispositivos de hardware

-

Instale aplicaciones que modifiquen los archivos del sistema de Windows

-

Instalar el sistema operativo

-

Instale actualizaciones de Windows, paquetes de servicio y correcciones en caliente

-

Administrar las propiedades del disco, incluido el formateo de discos duros

-

Administrar registros de seguridad

-

Modificar grupos y cuentas que han sido creadas por otros usuarios

-

Modificar variables de entorno en todo el sistema

-

Realizar una restauración del sistema

-

Cuentas de usuario bloqueadas y desactivadas recogidos y discapacitados

-

Acceder de forma remota al registro

-

Apagar remotamente el sistema

-

Detener o comenzar cualquier servicio

-

Actualizar el sistema operativo

Crear y eliminar grupos

Solo los miembros del grupo de administradores pueden administrar usuarios y grupos. Al crear un nuevo grupo, tenga en cuenta que el nombre del grupo debe ser único en la computadora local y no puede ser el mismo que un nombre de usuario local que existe en la computadora.

Debe hacer que el nombre del grupo sea descriptivo y, siempre que sea posible, incluye una descripción de la función del nuevo grupo. Los nombres de grupos pueden tener hasta 256 caracteres de longitud e incluir caracteres alfanuméricos como espacios, pero no se permite la barra inalcanzada (\).

Para crear un nuevo grupo, siga estos pasos:

-

Hacer clic con el botón derecho Comenzar y seleccionar Administración de computadoras.

-

Abrir el Usuarios y grupos locales consola.

-

Haga clic derecho en el Grupos carpeta y seleccionar Nuevo grupo Desde el menú contextual.

-

En el Nuevo grupo Cuadro de diálogo, ingrese el nombre del grupo. (Opcionalmente, puede ingresar una descripción para este grupo).

-

Para agregar miembros del grupo, seleccione el Agregar botón.

-

En el Seleccionar usuarios Cuadro de diálogo, escriba el nombre de usuario, luego seleccione DE ACUERDO. En el Nuevo grupo Cuadro de diálogo, verá que el usuario ha sido agregado al grupo.

-

Para crear el nuevo grupo, seleccione el Crear botón.

Para eliminar un grupo de la consola de usuarios y grupos locales en administración de computadoras, haga clic con el botón derecho en el nombre del grupo y elija Eliminar el menú contextual. Verá una advertencia de que eliminar un grupo no se puede deshacer, y debe seleccionar el botón Sí para confirmar la eliminación del grupo.

Cuando se elimina un grupo, se perderán todas las tareas de permisos que se hayan especificado para el grupo.

Grupos de identidad especiales

El sistema o por los administradores utilizan varios grupos de identidad especiales (a veces conocidos como grupos especiales) para asignar acceso a los recursos. La membresía en grupos especiales es automática, basada en criterios, y no puede administrar grupos especiales a través de los usuarios locales y la consola de grupos. La Tabla 2-2 describe los grupos de identidad especiales que están integrados en Windows 10.

Tabla 2-2 Grupos de identidad especiales incorporados

|

Grupo de identidad especial |

Descripción |

|---|---|

|

Inicio de sesión anónimo |

Cuando un usuario accede a la computadora a través de un inicio de sesión anónimo, como a través de cuentas especiales creadas para el acceso anónimo a los servicios de Windows 10, se convierten en miembros del grupo de inicio de sesión anónimo. |

|

Usuarios autenticados |

Este es un grupo útil porque incluye a todos los usuarios que acceden a Windows 10 utilizando un nombre de usuario y contraseña válidos. |

|

Lote |

Este grupo incluye a los usuarios que inician sesión como operador de trabajo por lotes para ejecutar un trabajo por lotes. |

|

Dueño de creador |

El propietario del creador es la cuenta que creó o tomó posesión de un objeto, como un archivo, carpeta, impresora o trabajo de impresión. Los miembros del grupo de propietarios creadores tienen permisos especiales a nivel de administrador a los recursos sobre los cuales tienen propiedad. |

|

Pasante |

Este grupo incluye usuarios que inician sesión en la red desde una conexión de acceso telefónico. |

|

Todos |

Este grupo incluye a cualquiera que acceda a la computadora. Esto incluye a todos los usuarios, incluidas las cuentas de invitados y todos los usuarios que están dentro de un dominio o dominios de confianza. Los miembros del Grupo Anónimo de Logono no están incluidos como parte del Grupo Everybody. |

|

Interactivo |

Este grupo incluye a todos los usuarios que usan los recursos de la computadora localmente y aquellos que no usan los recursos de la computadora de forma remota a través de una conexión de red. |

|

Red |

Este grupo incluye usuarios que acceden a los recursos de la computadora a través de una conexión de red. |

|

Servicio |

Este grupo incluye a los usuarios que inician sesión como una cuenta de usuario que se utiliza para ejecutar un servicio. |

|

Sistema |

Cuando Windows 10 necesita acceder a funciones internas, puede realizar acciones como un usuario del sistema. El proceso accede por el sistema operativo se convierte en miembro del grupo del sistema. |

|

Usuario del servidor terminal |

Este grupo incluye usuarios que inician sesión a través de aplicaciones de Terminal Server. |

Administrar usuarios, grupos y dispositivos en servicios de dominio de Active Directory

Una vez que una red crece más grande que unas pocas computadoras, empresas y empresas configuran las redes como dominio o directorio. Una red grande se gestiona utilizando un dominio. Los entornos locales utilizarán los servicios de dominio de Active Directory (AD DS) y los entornos basados en la nube utilizan Azure Active Directory (Azure AD). El uso tanto en las instalaciones como en los recursos en la nube se conoce como un modelo híbrido. Ambos servicios de directorio son responsables de la gestión relacionada con la identidad. La información del usuario y del dispositivo se almacena en un directorio, que crea una organización lógica y jerárquica de información, representada como objetos.

Los usuarios son conscientes de que forman parte de un dominio de Active Directory porque accederán a recursos compartidos al registrarse en su dispositivo utilizando un nombre de usuario y contraseña de dominio como user@contoso.com en lugar de una cuenta local o de Microsoft.

Los anuncios pueden almacenar millones de objetos que se pueden administrar y controlar. Los objetos generalmente incluyen recursos compartidos como servidores, volúmenes, impresoras y las cuentas de usuario y computadora de la red. AD DS también simplifica la administración de cuentas de usuario y almacena información sobre ellos, como nombres, contraseñas, números de teléfono o información sobre una computadora, como el nombre del dispositivo o el último usuario iniciado.

Uno o más servidores de Windows se pueden configurar con el rol del controlador de dominio, que luego almacena el directorio y permite a los administradores administrar objetos AD DS utilizando una aplicación de consola, como Active Directory Administrative Center (ADAC).

Más adelante aprenderá en este capítulo cómo las propiedades de los objetos de usuario o computadora también se pueden configurar utilizando políticas locales o administradas a escala mediante el uso de objetos de política de grupo. Las computadoras administradas por Active Directory se denominan dominio unido.

Use usuarios de Active Directory

Dentro de Active Directory (AD), hay dos objetos principales que debe saber: cuentas de usuario y cuentas de computadora. Estas son dos formas de directores de seguridad comunes en AD, y le permiten administrar la cuenta y controlar el acceso a los recursos por parte de la entidad (una persona o una computadora). Dentro de un dominio, creará cuentas de usuario de dominio para la persona en la mayoría de los escenarios. Un usuario de dominio utilizará su nombre de usuario y contraseña de dominio para iniciar sesión en cualquier dispositivo en la red basada en el dominio (con los permisos correctos). Este enfoque permite a los administradores administrar centralmente las cuentas de los usuarios en una organización en lugar de en cada dispositivo individual, como con un entorno de grupo de trabajo.

Use grupos de activo directorio

Los grupos de Active Directory le permiten recopilar cuentas de usuario, cuentas de computadora y otros grupos en unidades que se pueden administrar. Al controlar grupos de objetos, los administradores pueden administrar los permisos a los recursos a escala. Es la mejor práctica para los usuarios y otros objetos que se agregarán a un grupo y luego se establecen permisos a nivel de grupo, en lugar de a nivel de objeto de usuario o computadora. De esta manera, si una cuenta específica de usuario o computadora se une o deja la organización, la membresía del grupo puede actualizarse dinámicamente por Active Directory. Por lo tanto, se ahorra una gran cantidad de tiempo y esfuerzo cada vez que ocurre un cambio de personal.

Dos tipos de grupos están disponibles en Active Directory:

-

Grupos de distribución Se utiliza para crear listas de distribución de correo electrónico utilizadas por aplicaciones de correo electrónico, como Exchange Server, para enviar correos electrónicos a la membresía del grupo. No es posible configurar los permisos de seguridad en los grupos de distribución.

-

Grupos de seguridad Utilizado para asignar derechos y permisos a objetos dentro del grupo.

Derechos de usuario se asignan a un grupo de seguridad para determinar qué pueden hacer los miembros de ese grupo utilizando su cuenta de usuario. Por ejemplo, es posible que desee agregar un usuario al grupo de operadores de respaldo en Active Directory. Luego se le otorgará al usuario la capacidad de hacer una copia de seguridad y restaurar archivos y directorios que se encuentran en cada servidor de archivos o controlador de dominio en el dominio.

Permisos se asignan al recurso compartido. La mejor práctica es asignar los permisos a un grupo de seguridad y permitir que AD determine quién puede acceder al recurso y al nivel de acceso cada vez que se accede al recurso. El nivel de acceso se puede ajustar utilizando entradas de control de acceso (ACE), como control completo o lectura, que se almacenan en la lista de control de acceso discrecional (DACL) para cada recurso. El DACL define los permisos de recursos y objetos, como acciones de archivo o impresoras.

Grupos de seguridad predeterminados de Active Directory

Puede usar varios grupos incorporados con Active Directory. Algunos grupos de seguridad de uso común se muestran en la Tabla 2-3.

Tabla 2-3 Grupos de seguridad de Active Directory incorporados

|

Grupo de seguridad publicitaria |

Descripción |

|---|---|

|

Dnsadmins |

Los miembros de este grupo tienen acceso administrativo al servicio del servidor DNS. |

|

Administradores de dominio |

Los administradores de dominio son los administradores designados del dominio. Presente en cada computadora unida por dominio dentro del grupo de administradores locales. Recibe derechos y permisos otorgados al grupo de administradores locales y al grupo de administradores del dominio. |

|

Computadoras de dominio |

Todas las computadoras y servidores que se unen al dominio son miembros de este grupo. |

|

Usuarios de dominio |

Todos los usuarios en el dominio. |

|

Administradores empresariales |

Los administradores empresariales tienen permisos para cambiar la configuración de la configuración en todo el bosque. Los administradores empresariales son miembros del grupo de administradores del dominio y reciben derechos y permisos otorgados a ese grupo. |

|

Iis_iusrs |

El grupo IIS_IUSRS es utilizado por Internet Information Services (IIS). Por defecto, la cuenta de usuario de NT Authority \ IUSR, utilizada por IIS, es miembro del grupo IIS_IUSRS. |

|

Operadores de impresión |

Los miembros pueden administrar impresoras basadas en el dominio. |

|

Usuarios de escritorio remotos |

Los miembros del grupo de usuarios de escritorio remotos pueden iniciar sesión de forma remota utilizando el servicio de escritorio remoto. |

Comprender Active Directory

Un conocimiento detallado del servidor de Windows y AD DS está fuera del alcance del examen MD-100, pero debe saber la diferencia entre un entorno local y uno basado en la nube. Active Directory Domain Services (AD DS), comúnmente conocido como Active Directory (AD), es un papel de los servicios asociados que se instalan en servidores de Windows físicos o virtuales. Simplemente alojar un servidor de Windows que ejecuta el rol de AD DS en una máquina virtual basada en Azure es un ejemplo de una implementación de "elevación y cambio" en la nube que ejecuta AD DS y no proporciona un entorno de Azure Active Directory (Azure AD).

Windows Server instalado con el rol de AD DS es un entorno complejo que ha beneficiado a las organizaciones durante más de 20 años y, como tal, tiene muchos componentes heredados necesarios para admitir la compatibilidad con la característica de AD hacia atrás. Además del servicio de directorio, las tecnologías a menudo se aprovisionan cuando agrega el rol de anuncios a un servidor de Windows, que incluye:

-

Servicios de certificado de Active Directory (AD CS)

-

Active Directory Lightweight Directory Services (AD LDS)

-

Servicios de Federación de Active Directory (AD FS)

-

Servicios de gestión de derechos de Active Directory (AD RMS)

Active Directory Domain Services tiene las siguientes características (que no son compartidas por Azure AD):

-

AD DS es un verdadero servicio de directorio, con una estructura jerárquica basada en X.500.

-

AD DS utiliza el sistema de nombres de dominio (DNS) para localizar recursos.

-

Puede consultar y administrar AD DS utilizando el Protocolo de acceso de directorio ligero (LDAP).

-

El protocolo Kerberos se usa principalmente para la autenticación AD DS.

-

Los objetos de la computadora representan computadoras que unen un dominio de Active Directory.

-

Puede administrar objetos almacenados en el directorio utilizando unidades de organización (OUS) y objetos de política grupal (GPO).

-

Puede establecer fideicomisos entre dominios para la gestión delegada.

Administrar dispositivos en directorios

Microsoft ha diseñado Windows 10 que se administrará utilizando herramientas basadas en la nube como Microsoft Intune para la administración de dispositivos remotos. A medida que más empresas migran lejos de los entornos tradicionales de dominio local a la nube, deberá comprender cómo configurar dispositivos para registrarlos en Azure Active Directory.

En esta sección, aprenderá cómo registrar un dispositivo para que pueda ser administrado por una empresa o una escuela utilizando servicios basados en la nube. Verá cómo habilitar el registro del dispositivo y el proceso de unión de dispositivos a Azure Active Directory.

Comprender la administración de dispositivos

Una vez que los dispositivos son administrados por Azure Active Directory (Azure AD), puede asegurarse de que sus usuarios accedan a sus recursos corporativos desde dispositivos que cumplan con sus estándares de seguridad y cumplimiento. Para proteger dispositivos y recursos utilizando Azure AD, se debe permitir que los usuarios tengan sus dispositivos Windows 10 administrados por Azure AD.

Azure AD es un servicio de autenticación y autorización de identidad basado en la nube que permite a sus usuarios disfrutar de los beneficios del inicio de sesión único (SSO) para aplicaciones basadas en la nube, como Office 365. Una vez que haya habilitado la unión del dispositivo en el Centro de administración de Azure Active Directory.

Cuando se une a los dispositivos a un entorno de dominio local, los tipos de dispositivos a los que puede unirse al dominio son bastante restrictivos; Los dispositivos, por ejemplo, deben ejecutar un sistema operativo compatible. Esto significa que los usuarios que tienen dispositivos que ejecutan ediciones de Windows 10 Home no pueden unirse al dominio local de la compañía. Sin embargo, Azure AD es menos restrictivo a este respecto; Puede agregar a Azure AD casi cualquier tableta, computadora portátil, teléfono inteligente y computadora de escritorio que ejecuta una variedad de plataformas. Cuando permita a los usuarios agregar sus dispositivos a Azure AD, administrará sus dispositivos inscritos utilizando una solución de administración de dispositivos móviles, como Microsoft Intune, que le permite administrar y aprovisionar los dispositivos de sus usuarios.

Los dispositivos se pueden administrar con Azure AD utilizando dos métodos:

-

Unirse a un dispositivo a Azure AD

-

Registrar un dispositivo en Azure AD

Azure AD - un dispositivo unido

Unirse a un dispositivo Windows 10 a Azure AD es como registrar un dispositivo con Azure AD, pero permite mayores capacidades de administración. Una vez que un dispositivo se ha unido a Azure AD, el estado local de un dispositivo cambia para permitir a sus usuarios iniciar sesión en el dispositivo utilizando la cuenta laboral o escolar en lugar de una cuenta personal.

Una empresa generalmente se unirá a sus dispositivos propios a Azure AD para permitir la gestión basada en la nube de los dispositivos y otorgar acceso a aplicaciones y recursos corporativos.

Las organizaciones de cualquier tamaño pueden implementar Azure AD Join. Azure Ad Join funciona bien en un entorno solo en la nube (sin infraestructura local). Cuando Azure AD se implementa en un entorno híbrido, los usuarios obtienen acceso a las aplicaciones y recursos de la nube y local.

Los dispositivos Azure AD: unidos permiten a sus usuarios acceder a los siguientes beneficios:

-

SIGNO SIGNO (SSO) Permite a los usuarios el acceso simplificado a las aplicaciones, servicios y recursos laborales SaaS administrados por Azure.

-

Roaming que cumple con la empresa La configuración del usuario se puede mantener sincronizada a través de dispositivos unidos utilizando sus dispositivos Azure AD -unidos (sin la necesidad de iniciar sesión usando una cuenta de Microsoft).

-

Acceso a Microsoft Store para negocios Los usuarios pueden acceder a una tienda Microsoft poblada con aplicaciones elegidas por su organización.

-

Windows Hola Los dispositivos se pueden asegurar utilizando las funciones empresariales de Windows Hello.

-

Restricción de acceso Los dispositivos solo podrán acceder a aplicaciones que cumplan con la política de cumplimiento organizacional.

-

Acceso sin interrupciones a recursos locales Los dispositivos Hybrid Azure AD-unidos pueden acceder a los recursos locales cuando están conectados a la red de dominio.

Las organizaciones que ya tienen Microsoft 365 u otras aplicaciones SaaS integradas con Azure AD tienen los componentes necesarios para que los dispositivos se administren en Azure AD en lugar de ser administrados en Active Directory.

Dispositivos registrados Azure AD

Una vez que un dispositivo se registra en la administración, es "conocido" con Azure AD, y la información relacionada con el dispositivo se almacena en Azure AD. Efectivamente, el dispositivo recibe una identidad con Azure AD. Puede crear reglas de acceso condicional para determinar si se otorgará el acceso a los recursos de sus dispositivos.

Los dispositivos registrados por ADA Azure permiten a los usuarios usar dispositivos de propiedad personal para acceder a los recursos de su organización de manera controlada. Azure AD es compatible con los escenarios de Tray-Your-Own-Device (BYOD) para varios tipos de dispositivos, incluidos los dispositivos que ejecutan Windows 10, iOS, Android y MacOS.

Con un dispositivo registrado Azure AD, el usuario obtendrá acceso a recursos utilizando una cuenta publicitaria de trabajo o de la escuela en el momento en que accede a los recursos. Todos los datos y aplicaciones corporativas se mantendrán completamente separados de los datos personales y las aplicaciones en el dispositivo. Si la computadora personal, la tableta o el teléfono que está registrado con Azure AD no cumple con sus estándares corporativos para la seguridad y el cumplimiento, por ejemplo, si un dispositivo no está ejecutando una versión compatible del sistema operativo, o ha estado roto en la cárcel, Luego se negará el acceso al recurso.

El registro del dispositivo le permite facilitar una experiencia SSO para los usuarios, eliminando la necesidad de que ingresen repetidamente las credenciales para acceder a los recursos.

Las razones principales para implementar el registro del dispositivo son:

-

Para permitir el acceso a recursos corporativos de dispositivos no unidos o de propiedad personal.

-

Para habilitar SSO para aplicaciones específicas y/o recursos administrados por Azure AD

Después de habilitar el registro de dispositivos, los usuarios pueden registrarse e inscribir sus dispositivos en su inquilino organizacional. Después de haber inscrito sus dispositivos:

-

Los dispositivos inscritos están asociados con una cuenta de usuario específica en Azure AD.

-

Se crea un objeto de dispositivo en Azure AD para representar el dispositivo físico y su cuenta de usuario asociada.

-

Se instala un certificado de usuario en el dispositivo del usuario.

Configurar la administración de dispositivos

La administración de dispositivos requiere la configuración para garantizar que cuando sus usuarios intenten el registro del dispositivo, el proceso no fallará. De manera predeterminada, la configuración está habilitada y permite que todos los dispositivos Windows 10 presenten credenciales válidas administradas por su anuncio de Azure.

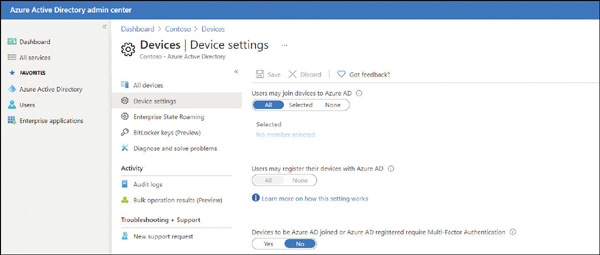

El portal de Azure proporciona una ubicación basada en la nube para administrar sus dispositivos. Para permitir el registro de dispositivos en Azure AD, siga estos pasos:

-

Iniciar sesión como administrador del portal Azure al https://portal.azure.com.

-

En la barra de navegación izquierda, seleccione Azure Active Directory.

-

En el Administrar Sección, seleccione Dispositivos.

-

Seleccionar Configuración del dispositivo.

-

En el Configuración del dispositivo cuchilla, asegúrese de que Los usuarios pueden unir dispositivos a Azure AD está configurado en Todo, como se muestra en Figura 2-6. Si eliges Seleccionado, luego seleccione el Seleccionado Enlace y elija los usuarios que puedan unirse a Azure AD. Puede seleccionar usuarios individuales y grupos de usuarios.

Figura 2-6 Habilitando Azure AD Join

-

Seleccionar Ahorrar.

Dentro del portal de anuncios de Azure, puede ajustar el proceso de registro y unión de dispositivos configurando la configuración del dispositivo como se enumera en la Tabla 2-4.

Tabla 2-4 Configuración de configuración del dispositivo Azure AD

|

Configuración de dispositivos |

Descripción |

|---|---|

|

Los usuarios pueden unir dispositivos a Azure AD |

El valor predeterminado es todo. La opción seleccionada le permite seleccionar usuarios que puedan unirse a los dispositivos Windows 10 a Azure AD. |

|

Los usuarios pueden registrar sus dispositivos con Azure AD |

Se requiere permitir que los dispositivos se registren con Azure AD por los usuarios. Las opciones incluyen lo siguiente:

|

|

Administradores locales adicionales en Azure AD unieron dispositivos |

Puede asignar a los usuarios a quienes se les otorgan derechos de administrador local en un dispositivo y se agregan al papel de los administradores de dispositivos en Azure AD. Por defecto, los administradores globales en Azure AD y los propietarios de dispositivos reciben derechos de administrador local. Requiere una licencia Azure AD Premium. |

|

Los dispositivos se unen a Azure AD o registrados por AD Azure requieren autenticación multifactor |

Elija si los usuarios deben usar la autenticación multifactorial para unirse a sus dispositivos a Azure AD. La configuración predeterminada es No. Esta configuración solo se aplica a Azure AD se une en el registro de Windows 10 y BYOD para Windows 10, iOS y Android. Esta configuración no se aplica a los dispositivos Hybrid Azure AD-unido, las máquinas virtuales unidas en Azure AD en Azure y dispositivos Azure AD-unidos utilizando el modo de autodesportación de Autopilot de Windows. |

|

Número máximo de dispositivos por usuario |

Por defecto, todos los usuarios pueden tener un máximo de 50 dispositivos en Azure AD. Una vez que se alcanza esta cuota, no pueden agregar dispositivos adicionales hasta que se eliminen uno o más de los dispositivos existentes. La cuota del dispositivo se encuentra en los dispositivos Azure AD - unido como de Azure AD -registrados. |

|

Roaming de estado empresarial |

Puede configurar la configuración de roaming del estado empresarial para usuarios o grupos específicos. Con Azure AD Premium, puede seleccionar un subconjunto de sus usuarios y habilitar esta función para ellos. Sin Azure AD Premium, solo puede configurar el roaming de State Enterprise para todos los usuarios a la vez. |

Tareas de administración de dispositivos

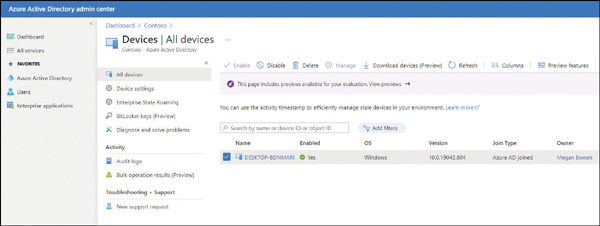

Una vez que los dispositivos se han registrado o se unieron a Azure AD, aparecen en la lista dentro de la sección de todos los dispositivos del Centro de administración de Azure Active Directory. También se enumeran los dispositivos administrados por otra autoridad de gestión, como Microsoft Intune.

Para localizar un dispositivo, puede buscar el nombre del dispositivo o la ID del dispositivo. Una vez que haya ubicado un dispositivo, puede realizar tareas de administración de dispositivos adicionales, incluida lo siguiente:

-

Actualizar dispositivos Puede habilitar o deshabilitar dispositivos. Debe ser un administrador global en Azure AD para realizar esta tarea, lo que evita que un dispositivo pueda autenticarse con Azure AD y, por lo tanto, evita que el dispositivo acceda a cualquier recurso Azure AD.

-

Eliminar dispositivos Cuando un dispositivo está retirado, o ya no requiere acceso a sus recursos corporativos, debe eliminarse en Azure AD. Eliminar un dispositivo requiere que sea un administrador global en Azure AD o un administrador de Intune. Una vez eliminado, todos los detalles almacenados en Azure AD relacionados con el dispositivo, por ejemplo, BitLocker Keys para dispositivos Windows, se eliminan. Si un dispositivo se administra en otro lugar, como en Microsoft Intune, debe asegurarse de que el dispositivo haya sido limpiado antes de eliminar el dispositivo en Azure AD.

-

Ver ID del dispositivo Cada dispositivo tiene una ID de dispositivo única que se puede usar para buscar el dispositivo; La ID de dispositivo única se puede usar como referencia si necesita usar PowerShell durante una tarea de solución de problemas.

-

Ver la tecla BitLocker del dispositivo Los dispositivos de Windows administrados por Azure AD pueden tener sus claves de recuperación de BitLocker almacenadas en Azure AD. Puede acceder a esta clave si la unidad cifrada debe recuperarse. Para ver o copiar las claves de BitLocker, debe ser el propietario del dispositivo o tener uno de los siguientes roles asignados: administrador global, administrador de la mesa de ayuda, administrador de seguridad, lector de seguridad o administrador de servicios intune.

Conecte dispositivos a Azure AD

Una vez que los requisitos previos se han configurado para permitir que el servicio de registro del dispositivo tenga lugar, puede conectar dispositivos a Azure AD.

Hay tres formas de conectar un dispositivo Windows 10 a Azure AD:

-

Unirse a un nuevo dispositivo de Windows 10 a Azure AD

-

Unirse a un dispositivo Windows 10 existente a Azure AD

-

Registrar un dispositivo Windows 10 en Azure AD

En esta sección, aprenderá los pasos requeridos para cada método de conectar Windows 10 a Azure AD.

Únase a un nuevo dispositivo de Windows 10 para Azure AD

En este método, tomaremos un nuevo dispositivo de Windows 10 y uniremos el dispositivo a Azure AD durante la primera experiencia. El dispositivo podría haberse preparado previamente utilizando un método de implementación empresarial, o podría haber sido distribuido por el fabricante original del equipo (OEM) directamente a sus empleados.

Si el dispositivo ejecuta Windows 10 Professional o Windows 10 Enterprise, la experiencia de primera carrera presentará el proceso de configuración para dispositivos propiedad de la compañía.

Para unirse a un nuevo dispositivo Windows 10 para Azure AD durante la experiencia de primera carrera, use los siguientes pasos:

-

Inicie el nuevo dispositivo y permita el proceso de configuración.

-

En el Comencemos con la región. ¿Es esto correcto? página, seleccione la configuración regional que necesita y seleccione Sí.

-

En el ¿Es este el diseño del teclado correcto? página, seleccione la configuración del diseño del teclado y seleccione Sí.

-

En el ¿Quieres agregar un segundo diseño de teclado? página, agregue un diseño o seleccione Saltar.

-

La computadora debe conectarse automáticamente a Internet, pero si no lo hace, se le presentará el Vamos a conectarlo a una red página, donde puede seleccionar una conexión de red.

-

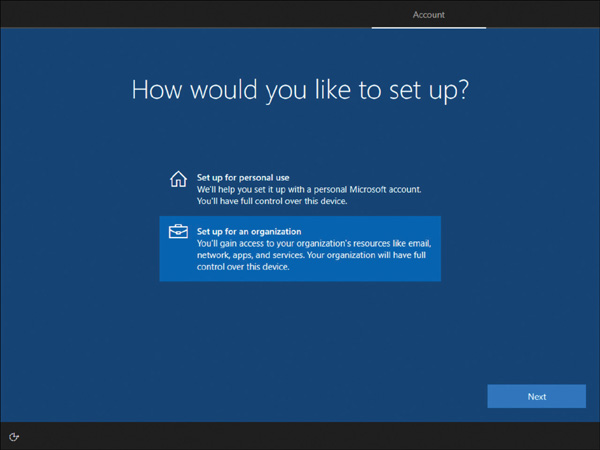

En el ¿Cómo te gustaría configurar? Página, elija Configurar para una organización y seleccionar Próximo.

-

En el Inicie sesión con Microsoft página, ingrese su organización o cuenta escolar y contraseña y seleccione Próximo.

-

En el Elija Configuración de privacidad para su dispositivo, elija la configuración y seleccione Aceptar.

-

En el Usa Windows Hello con tu cuenta Página, seleccione DE ACUERDO.

-

En el Se requiere más información Página, seleccione Próximo, proporcione la información adicional de verificación de seguridad y seleccione Próximo de nuevo.

-

Dependiendo de la configuración organizacional, se les puede pedir a sus usuarios que configuren MFA. En el Mantenga su cuenta segura Página, seleccione Próximo y configure el autenticador de Microsoft.

-

Dependiendo de la configuración organizacional, se les puede pedir a sus usuarios que configuren Windows Hello. Por defecto, se les pedirá que configuren un PIN. Cuando se le solicite que configure un PIN, seleccione Configurar pin. Ahora debe iniciarse automáticamente en el dispositivo, unirse a su organización o inquilino de anuncios de Azure de la escuela y presentarse con el escritorio.

Únase a un dispositivo Windows 10 existente para Azure AD

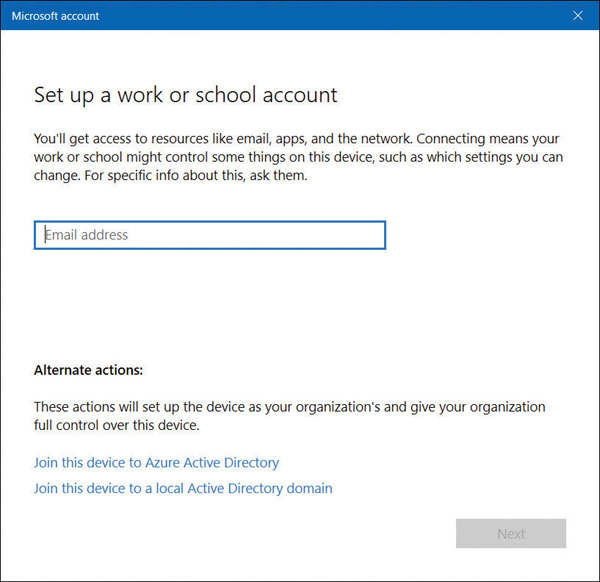

En este método, tomaremos un dispositivo Windows 10 existente y lo uniremos a Azure AD. Puede unirse a un dispositivo Windows 10 para Azure AD en cualquier momento. Use el siguiente procedimiento para unirse al dispositivo:

-

Abrir el Ajustes aplicación y luego seleccionar Cuentas.

-

En Cuentas, seleccione el Acceder al trabajo o la escuela pestaña.

-

Seleccionar Conectar.

-

En el Establezca una cuenta laboral o escolar página, debajo Acciones alternativas, seleccionar Únase a este dispositivo a Azure Active Directory, como se muestra en Figura 2-7.

Figura 2-7 Unirse a un dispositivo a Azure AD

-

En el Cuenta de Microsoft página, ingrese su dirección de correo electrónico y seleccione Próximo.

-

En el Ingrese la contraseña página, ingrese su contraseña y seleccione Iniciar sesión.

-

En el Asegúrese de que esta sea su organización página, confirme que los detalles en la pantalla son correctos y seleccionan Unirse.

-

En el ¡Estás listo! Página, seleccione Hecho.

-

Para verificar que su dispositivo esté conectado a su organización o escuela, verifique que su dirección de correo electrónico de anuncio de Azure esté enumerada en el Conectar botón, indicando que está conectado a Azure AD.

Si tiene acceso al portal de Azure Active Directory, puede validar que el dispositivo se une a Azure AD siguiendo estos pasos:

-

Iniciar sesión como administrador del portal Azure al https://portal.azure.com.

-

En la barra de navegación izquierda, seleccione Azure Active Directory.

-

En la sección Administrar, seleccione Dispositivos> Todos los dispositivos.

-

Verifique que el dispositivo esté en la lista, como se muestra en Figura 2-8.

Figura 2-8 Ver todos los dispositivos en Azure AD

Registrar dispositivos a Azure AD

Conecte un dispositivo Windows 10 a Azure Active Directory utilizando la función Agregar trabajo o cuenta escolar que se encuentra en la aplicación Configuración. El registro del dispositivo se utiliza para permitir que los dispositivos sean conocidos por las soluciones Azure AD y MDM.

En este método, tomaremos un dispositivo Windows 10 existente y lo registraremos en Azure AD. Use el siguiente procedimiento para registrar el dispositivo:

-

Abrir el Ajustes aplicación y luego seleccionar Cuentas.

-

En Cuentas, seleccione el Acceder al trabajo o la escuela pestaña.

-

Seleccionar Conectar.

-

En el Establezca una cuenta laboral o escolar Página, ingrese la dirección de correo electrónico de su trabajo o escuela, seleccione Próximo, y complete el mago.

Para verificar que un dispositivo esté registrado en su organización o inquilino de anuncios de Azure de la escuela, los usuarios pueden usar estos pasos:

-

Abrir el Ajustes aplicación y luego seleccionar Cuentas.

-

En Cuentas, seleccione el Acceder al trabajo o la escuela pestaña.

-

En el Acceder al trabajo o la escuela Página, verifique que su organización o dirección de correo electrónico de anuncio de Azure de la escuela se enumere en el Conectar botón.

Inscribir dispositivos en Microsoft 365

Microsoft 365 es una suscripción agrupada que incluye Office 365, Windows 10 y Enterprise Mobility + Security. Microsoft 365 viene en tres paquetes principales:

-

Microsoft 365 Business Premium Para organizaciones pequeñas y medianas de hasta 300 usuarios

-

Microsoft 365 Enterprise Para organizaciones de cualquier tamaño

-

Educación de Microsoft 365 Para establecimientos educativos

Con Microsoft 365, utiliza Azure Active Directory para sus requisitos de identidad y autenticación, y puede (y debe) inscribir Windows 10 en la administración de dispositivos para que sus usuarios puedan acceder a los recursos corporativos. Una vez que los dispositivos se unen a su inquilino de Microsoft 365, Windows 10 se integra completamente con los servicios basados en la nube ofrecidos por Office 365 y Enterprise Mobility + Security. Microsoft 365 admite otras plataformas, incluidas Android e iOS, que también se pueden administrar como dispositivos móviles. Sin embargo, solo los dispositivos de Windows 10 se pueden unir a Azure AD.

Inscribir dispositivos en Microsoft 365 Business

Cuando se inscribe en los dispositivos de Windows en Microsoft 365 Business, deben ejecutar Windows 10 Pro, versión 1703 (actualización de creadores) o posterior. Si tiene dispositivos Windows que ejecuta Windows 7 Professional, Windows 8 Pro o Windows 8.1 Pro, la suscripción comercial de Microsoft 365 le da derecho a actualizarlos a Windows 10 Pro.

Microsoft 365 Business incluye un conjunto de capacidades de gestión de dispositivos impulsadas por Microsoft Endpoint Manager. Microsoft 365 Business ofrece a las organizaciones una consola de gestión simplificada que proporciona acceso a un número limitado de tareas de gestión de dispositivos, incluida la siguiente:

-

Implementar Windows con piloto automático

-

Eliminar los datos de la empresa

-

Reinicio de fábrica

-

Administrar la implementación de la oficina

Para inscribir un dispositivo nuevo que ejecuta Windows 10 Pro en Microsoft 365 Business, conocido como una "inscripción impulsada por el usuario", siga estos pasos:

-

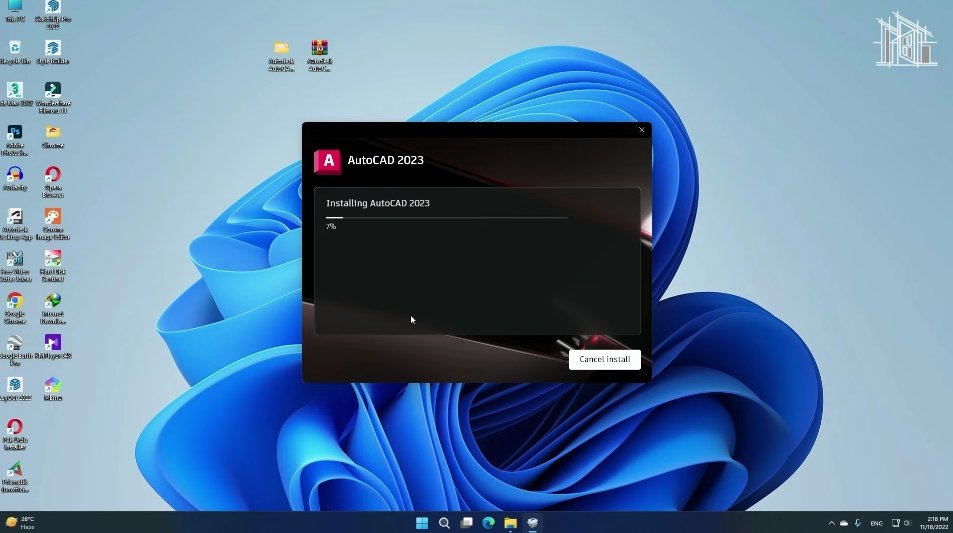

Realice la configuración del dispositivo de Windows 10 hasta llegar al ¿Cómo te gustaría configurar? página, como se muestra en Figura 2-9.

Figura 2-9 Configuración del dispositivo de Windows 10

-

Elegir Configurar para una organización e ingrese su nombre de usuario y contraseña para su suscripción Microsoft 365 Business Premium (la nueva cuenta de usuario, no la cuenta de administración del inquilino).

-

Complete el resto de la configuración del dispositivo Windows 10.

-

El dispositivo se registrará y se unirá al anuncio Azure de su organización, y se le presentará el escritorio. Puede verificar que el dispositivo esté conectado a Azure AD abriendo el Ajustes aplicación y clic Cuentas.

-

En el Tu información Página, seleccione Acceder al trabajo o la escuela.

-

Debería ver que el dispositivo está conectado a su organización. Seleccione el nombre de su organización para mostrar el Información y Desconectar botones.

-

Seleccionar Información Para ver que su dispositivo es administrado por su organización y ver el estado de sincronización de su dispositivo.

-

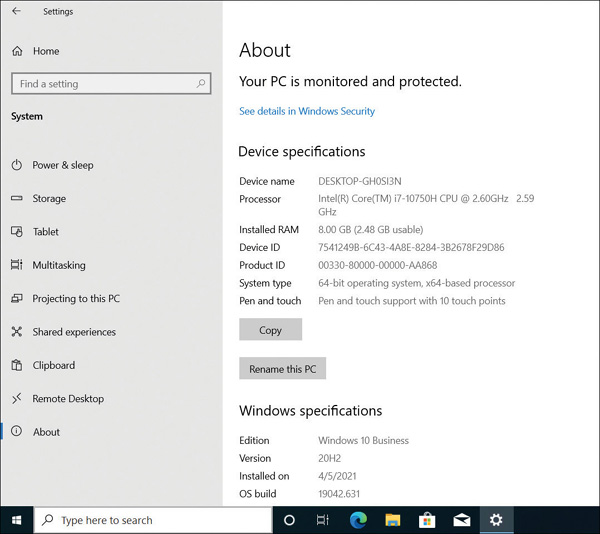

Para verificar que el dispositivo haya recibido una licencia comercial de Windows 10, seleccione el Hogar icono, seleccione Sistemay luego seleccionar Acerca de.

-

En el Especificaciones de Windows Sección, la edición de Windows muestra el negocio de Windows 10, como se muestra en Figura 2-10.

Figura 2-10 Configuración del dispositivo de Windows 10

Aunque no existe un enlace a Microsoft Intune dentro del Centro de Administración de Empresas de Microsoft 365, la suscripción incluye el uso de las capacidades MDM completas para iOS, Android, MacOS y otras administración de dispositivos multiplataforma. Para acceder al Microsoft Endpoint Manager Admin Center, inicie un navegador e inicie sesión con sus credenciales premium comerciales de Microsoft 365 en https://endpoint.microsoft.com.

Para acceder a la protección de la aplicación Intune en el portal de Azure y ver la configuración de protección de la aplicación para dispositivos administrados de Windows 10, Android e iOS, siga estos pasos:

-

Inicie sesión en el Centro de administración de Microsoft Endpoint Manager en https://endpoint.microsoft.com con sus credenciales de administración de negocios de Microsoft 365.

-

En la barra de navegación izquierda, seleccione Aplicaciones.

-

En el Aplicaciones cuchilla, seleccionar Políticas de protección de aplicaciones.

-

Ahora puedes seleccionar Crear política Desde el menú y configurar Políticas de protección de aplicaciones.