Fehlerbehebung von Viren und Malware für Windows 10 und Windows 11

Fehlerbehebung von Viren und Malware

Lange vorbei sind die Tage, in denen ein Virus auf Ihrem PC ärgerlich war. Da die Welt stärker verbunden ist und wir finanzielle und offizielle Aktivitäten auf unseren PCs, Smartphones und Tablets durchführen, hat das Risiko stark zugenommen. Wenn wir dann zu Hause und hybriden Arbeitnehmern berücksichtigt werden und Personen, die ihre eigenen PCs für die HeimatpCs für Arbeitsplatzzwecke verwenden, eine Verbindung zu Cloud -Diensten herstellen, in denen sensible Kundendaten gespeichert sind, nehmen Sie meinen Standpunkt an.

All dies bedeutet, dass der Schutz eines PCs vor Malware und Ransomware nicht mehr ein Prozess der Behandlung als eigenständiges Gerät ist, sondern als Teil eines größeren Ökosystems verschiedener Gerätetypen, virtueller und physischer Speicherung, unterschiedlichen Betriebssystemen und wie All dies interoperiert.

Wie wir heute angekommen sind

Es scheint dann angemessen zu sein, dass wir mit einigen besten Ratschlägen beginnen sollten, die sich auf die Welt konzentrieren, in der wir uns heute befinden, aber um das zu verstehen, ist es wichtig zu wissen, woher wir kommen.

Als Windows 10 im Jahr 2015 gestartet wurde, hatten wir die Explosion in Big Data, die wir heute haben, nicht gesehen, obwohl sie langsam im Gange war. Die Gig -Wirtschaft begann gerade mit dem Start von Apps wie Uber. Die Menschen bemerkten Privatsphäre mehr für ihre Technologie, aber vielleicht stammte eine der größten technologischen Geschichten von der kanadischen Dating -Website Ashley Madison, auf der Hacker die persönlichen Details von 33 Millionen Kunden enthüllten.

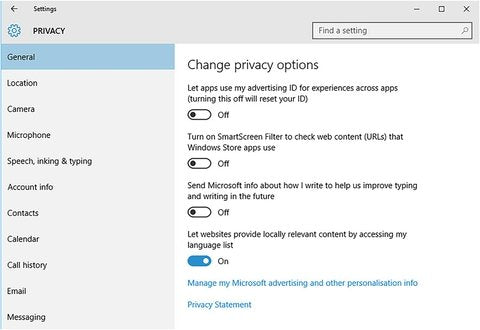

Diese Veranstaltung war ein Weckruf für die Branche und für Verbraucher, und wo Windows 10 beim Start einige grundlegende Datenschutzkontrollen enthielt (siehe Abbildung 18-1), waren diese nicht wirklich in Webbrowsern zu finden, da Endbenutzer und Verbraucher waren zu der Zeit nicht, um sie zu fordern.

Abbildung 18-1. Datenschutzkontrollen in Windows 10 im Jahr 2015 waren grundlegend

Die Privatsphäre in Windows 10 war beim Start ebenfalls ziemlich einfach, mit wenigen Steuerelementen und einfachen Ein/Aus-Schalter, um den Schutz zu verwalten (siehe Abbildung 18-2). Im Oktober 2015 erlitt der britische ISP TalkTalk jedoch einen Cyber -Angriff, der zu den persönlichen Daten von 157.000 Kunden führte, darunter mehr als 15.600 Bankkontonummern.

Die Hacker, Teenager aus Staffordshire UK, die zum Spaß hackten, erwischt und inhaftiert waren. Der Haupthacker diente vier Jahre, bevor sie eine zweifellos wohlhabende Karriere in der Cybersicherheit begannen.

Abbildung 18-2. Der Malwareschutz war in Windows 10 im Jahr 2015 ziemlich einfach

Die Dinge haben sich in der Zwischenzeit erheblich geändert, die von der WannaCry -Ransomware, die 2017 mehr als 230.000 Computer in über 150 Ländern infizierte, nicht zuletzt ausgelöst wurde, einschließlich der britischen nationalen Gesundheitsdienst (NHS) zum Stillstand. Während ich dies schreibe, wird ein weiterer Ransomware -Angriff auf den NHS vor zehn Tagen untersucht, da vermutete Patientendaten gestohlen wurden.

Die Gefahr von Malware, Ransomware und Hacking ist eindeutig größer als je zuvor, und Unternehmen, Organisationen, Regierungen und Einzelpersonen können Smartphones, Computer und Server nicht mehr unpatchiert lassen (wer erinnert sich an Webserver, die ältere und unpatchierte Versionen von Apache ausführen?) .

Ich habe Anfang 2019 das Microsoft Cybercrime Center auf dem Redmond Campus des Unternehmens besucht (siehe Abbildung 18-3). Der Ort sieht wirklich aus wie ein Set aus einem CIA -Spionagefilm mit Leuten, die bei Banken von PCs saßen und mit großen Videobildschirmen mit Live -Telemetriedaten konfrontiert sind. Ich hätte gerne Ihnen ein Foto davon zeigen können, aber wir durften keine nehmen.

Abbildung 18-3. Das Microsoft Cybercrime Center ist faszinierend

Im Sommer 2022 war ich wieder bei Microsoft und wir erhielten einen Briefing über den Krieg in der Ukraine, in dem wir in den zwei Wochen vor der Invasion Russlands im Februar dieses Jahres die scharfe und intensive Zunahme der Cyber -Angriffe gegen das Land beschrieben haben.

Uns wurde gesagt, wie Microsoft mit Partnern wie Amazon, Google, der National Security Agency (NSA), dem britischen GCHQ Security and Intelligence Center, der Ukraine Security and Intelligence Agencies und anderen, um die Angriffe zu vereiteln und die Infrastruktur- und Finanzsysteme zu halten des Landes.

Beste Verfahren zur Aufrechterhaltung der Sicherheit

Was sind meine Top -Tipps für die Aufrechterhaltung einer guten Sicherheit für Ihre Daten, Ihre PCs und Ihr IT -Ökosystem? Die Dinge sind eindeutig weitergegangen, und wir sehen uns nicht mehr eigene Maschinen an, die in einem Büro sitzen. Dies ist mit Auswirkungen und potenziellen Konsequenzen verbunden, nicht zuletzt mit hohen Geldstrafen für den Verlust von Daten, die von gehackten Unternehmen gehalten werden.

Die Zeiten haben sich so sehr geändert, dass ich, wenn ich zuvor „Ihre Antiviren -Software und das Betriebssystem auf dem neuesten Stand halten hätte“ aufgelistet hätte, dies in der Liste nicht mehr angezeigt wird. Im Vergleich zu den besten Practice -Ratschlägen heutzutage ist es ziemlich dumm und offensichtlich.

Es ist in Ordnung, paranoid zu sein, weil sie wirklich darauf aus sind, dich zu holen

Früher betrachteten wir, dass Menschen paranoid sind, da sie die Umstände überreagieren, in denen sie sich befanden. Heutzutage sind die Dinge jedoch sehr unterschiedlich. Jedes Unternehmen, jede Organisation, jede Regierung und jede Person ist ein Ziel, da alle Hacker und Kriminellen Daten, Geld und Zugang zu anderen Systemen bieten können.

Wenn Sie einen paranoiden Sicherheitsansatz anwenden, würde ich nicht mehr von einer so raten, als ob Sie die ordnungsgemäße Sicherheit und ein hohes Maß an Schutz für Ihre Systeme und Daten und die schlaflosen Nächte wert sind.

Behandeln Sie jedes System als mit unsicheren Systemen miteinander verbunden

Als Teil des es ist in Ordnung, paranoid zu sein, ist es auch ratsam, jedes System so zu behandeln, als ob es sich um andere Computer und Systeme verbindet, die nicht ordnungsgemäß sicher sind. Dies könnte ein USB -Flash -Antrieb sein, den die Kinder von der Schule mit nach Hause genommen haben, oder es könnte sich um einen Webservice handelt, bei dem keine Anfälligkeit besteht, die nicht gepatcht wurde.

Dies ist besonders wichtig für Heim- und Hybridarbeiter, da ihre eigenen Computer etwas haben, über das Sie wenig oder gar keine Kontrolle haben werden. Sicher, Sie können die Mobile Device Management (MDM) verwenden, um strenge Richtlinien für Verschlüsselung, Aktualisierung und Malware zu erzwingen, bevor ein Computer auf Ihr Netzwerk und Ihre Daten zugreifen kann. Darüber hinaus kann die Sicherheit schwer zu steuern sein.

Jede Verbindung verschlüsseln

Dies bringt mich zur Verschlüsselung auf Netzwerk- und Internetebene. In Kapitel 17 habe ich beschrieben, wie Sie die erweiterte Firewall in Windows 11 verwenden können, um die Verschlüsselung für Netzwerk- und Internetverbindungen durchzusetzen. Die Verschlüsselung der Verschlüsselung ist aus mehreren Gründen von entscheidender Bedeutung.

Erstens gibt es den mobilen Arbeiter, der gerne mit ihrem Laptop in ihrem örtlichen Café sitzt oder mit ihrem Zug oder durch einen Flughafen reist. Auch wenn die Wi-Fi-Verbindung, mit der sie eine Verbindung herstellen, einen Kennwortzugriff hat, bedeutet dies nicht, dass der Laptop von anderen Computern nicht angezeigt werden kann, die mit diesem Netzwerk verbunden sind.

Tipp: Wenn Sie das Budget dafür haben, ist ein mobiler Mitarbeiter, der seinen Laptop direkt mit einem integrierten SIM oder ESIM mit einem Mobilfunknetz verbinden kann, sicherer als ein, der sich mit öffentlichem Wi-Fi verbindet.

Dann gibt es das klebrige Thema von Home Breitband- und Faserroutern. Wenn Sie online nach einer Liste von Home -Router suchen, von denen bekannt ist, dass sie nicht anfällige Sicherheitslücken haben, erhalten Sie einen sehr unangenehmen Schock. Sicher, in fast jedem Fall muss ein Hacker direkt außerhalb der Immobilie sitzen, um Zugriff zu erhalten. Wenn die Daten, an denen Ihr Mitarbeiter arbeitet, wichtig genug ist, ist genau das, wofür sie vorbereitet sind.

Sandbox verletzliche Systeme

Gibt jeden, der ist oder der weiß, dass jemand eine ältere Version von Windows auf einem PC verwendet, oder einem älteren Smartphone mit einer Android- oder iOS -Fi -Netzwerk. Ja, das sind so ziemlich jeder.

Bei Sandboxen geht es nicht mehr darum, einen Windows XP oder einen Windows 7 -PC von Ihrem Netzwerk zu trennen, wenn Sie es weiterhin verwenden müssen. Heutzutage geht es mehr darum, das Internet of Things (IoT) in Ihrem Haus in einem völlig separaten Wi-Fi-Netzwerk für die Computer, auf denen Sie Dateien und Daten zu speichern, für Bankgeschäfte und Arbeiten zu speichern und zu arbeiten zu halten.

Wenn Sie der Meinung sind, dass das Problem mit Routern schlecht ist, suchen Sie nicht online nach IoT -Geräten. Das Schlimmste an diesen Geräten ist, dass es immer leise im Hintergrund passiert, wenn sie aktualisiert werden, und wir haben wenig oder gar kein Wissen, dass es überhaupt passiert, geschweige denn der aktuelle Sicherheitszustand des Geräts.

Installieren Sie ein Sicherheitsgerät

Sicherheitsgeräte gilt nicht mehr nur für Unternehmen mit komplexen Netzwerken. Eine kleine Schachtel für das Haus kann manchmal für weniger als 100 US -Dollar abgeholt werden, und Sie können Ihre eigenen mit einem Himbeer -Pi und einer Open -Source -Software für so gut wie nichts herstellen.

Ich benutze den Netgate 1100 von www.pfsense.org/products, der weniger als 200 US .

Dieses Gerät wurde mir persönlich von einem Mann empfohlen, der bis vor einigen Jahren der technische Direktor für Cyber bei GCHQ in Cheltenham (Großbritannien) war. In seinen eigenen Worten: „Seit 15 Jahren war ich der Typ, der Großbritannien vor staatlich initiierten Cyber-Bedrohungen schützte“, also war ich geneigt, seinen Rat ernst zu nehmen.

Berücksichtigen Sie die Auswirkungen der intelligenten Technologie

Ich habe IoT -Geräte in dieser Liste bereits erwähnt. In meinem eigenen Zuhause und in Gîte habe ich zwei Öfen, zwei Kochherde, einen Kühlschrank -Gefrierschrank und zwei Waschmaschinen, die alle mit dem Internet verbinden möchten, und ich werde keiner von ihnen zulassen.

Ein Freund sagte zu mir: „Sie können die Waschmaschine von einer App auf Ihrem Telefon einschalten“, aber ich wies darauf hin, dass ich sie sehr wahrscheinlich nur geladen hätte, wenn ich die Waschmaschine einschalten wollte, und wohin würde ich sie einschalten, und wo würde ich Ich stehe damals? Es gibt auch viele andere Arten von Smart Home -Technologie, die ich einfach nie verwenden werde.

Smart Türschlösser sind eins; Ich werde nie die Geschichte des Einbrechers vergessen, der durch ein offenes Fenster eines Hauses "Alexa, öffne die Haustür", die es pflichtbewusst tat.

Intelligente und im Internet verbundene Heizung, Klimaanlage oder andere wichtige Systeme werden auch nie zulassen. Wenn Sie die Geschichten von Hackern noch nicht gehört haben, die alles ausgeschaltet oder auf ein Maximum ausschalten und dann Geld für die Veröffentlichung der Kontrolle verlangen, suchen Sie online eine Suche.

Sogar etwas so harmlos wie intelligente Beleuchtung ist für mich ein Nein-Nein. Es mag Spaß machen, die Farbe der Lichter in einem Raum für den Filmabend ändern zu können, aber wenn es um die grundlegende Kontrolle geht, habe ich noch nie zwei oder drei Schritte zu einem Lichtschalter an der Wand gegangen, um besonders schwierig zu sein.

Erstellen Sie Sicherheitsrichtlinien, die für normale Menschen sinnvoll sind

Die Menschen werden viel klüger für die Notwendigkeit von Datensicherheit und Datenschutzkontrollen, aber 98% der Bevölkerung wären immer noch nicht in der Lage, die technische Sprache zu verstehen oder zu wissen, wie diese Kontrollen in ihrem eigenen Leben umgesetzt werden können.

Sie werden Sicherheits- und Verschlüsselungsrichtlinien festlegen, die für Ihre Organisation gut sind, aber diese Richtlinien, die sich auf das persönliche Leben der Menschen in Verbindung setzen, hilft Ihnen nicht nur, da sie hoffentlich ihre eigenen Geräte und Computer sicherer machen, sondern es wird ihnen helfen Dabei ist ein glücklicher Mitarbeiter immer ein viel kooperativerer Mitarbeiter. Die wichtigsten Richtlinienbereiche, die ich vorschlagen würde, und wie sie an Mitarbeiter und Stakeholder in Ihrem Unternehmen verkauft werden, umfassen die folgenden.

Verwenden Sie die Multifaktor-Authentifizierung von Zwei-Faktor

Die Bedeutung der Zwei-Faktor-Authentifizierung (TFA) für Menschen zu erklären, ist der Beginn der wirklich strengen Sicherheit. Die Erklärung, dass sie dies für ihre eigenen Konten tun können, kann dazu beitragen, ihre E -Mails und sozialen Medien vor Hackern zu schützen. Dies wird jedoch dazu beitragen, dass der Prozess viel einfacher wird.

Ich habe meinen eigenen Leitfaden online unter https://pcs.tv/3ibc6tj für die Konfiguration von TFA für Microsoft, Google, Amazon und andere Dienste. Sobald die Leute TFA verwenden, ist es üblich, dass sie es überall anwenden möchten, und sie werden darauf bestehen, dass Sie ihn auch für den Arbeitsplatz durchsetzen.

Verschlüsselung erzwingen, wo immer möglich

In Kapitel 17 sprach ich ausführlich über Verschlüsselungstechnologien wie Bitlocker und ihre Verwendung. Jetzt gibt es Einschränkungen, da nicht jeder PC kompatibel ist. Multiboot -Systeme, sodass ich detailliert bin, haben Probleme mit der Bitlocker -Verschlüsselung, und nicht alle Windows 11 -Home -Laptops und Tablets unterstützen sie.

Wenn Verschlüsselung jedoch verfügbar ist, sollte sie immer verwendet werden. Die Menschen können dies auf ihre eigenen Smartphones und Heimcomputer wie Laptops ausdehnen, die das Risiko ausgehen, verloren oder gestohlen zu werden, und den Menschen zu helfen, sicherzustellen, dass ihre persönlichen Geräte verschlüsselt werden können und sind, wird den Menschen eine größere Ruhe geben.

Verwenden Sie, sofern verfügbar Biometrie

Alle Smartphones sind heutzutage mit biometrischer Sensor ausgestattet, sei es ein Gesichts- oder Retina -Infrarotscanner oder ein Fingerabdruckleser. Viele Laptops enthalten Infrarotkameras für Windows Hello oder einen Fingerabdruckleser, der in die Ein- und Ausschüttung integriert ist, oder woanders auf der Tastatur.

Wenn Ihr Budget zulässt, sollten Sie immer Geräte kaufen, die Windows Hello unterstützen, und den Menschen zu verstehen, wie sie besser Biometrie verwenden und ihnen versichern, dass ihre persönlichen biometrischen Daten immer nur lokal in einem verschlüsselten Chip auf dem Gerät gespeichert werden und niemals übertragen werden und niemals übertragen werden und niemals übertragen werden Über das Internet kann ihr eigenes Seelenfrieden erheblich erhöhen.

Verwenden Sie Passwortmanager

Viele Unternehmen verwenden Passwortmanager und einige bieten den Service auch für ihre Mitarbeiter als Vorteil. Seien wir ehrlich: Wenn Sie die Verwendung von Passwortmanagern bei der Arbeit vorschreiben, sind sie nicht nur mit ihrer Funktionsweise vertraut, sondern auch viel mehr dazu, eine zu verwenden.

Behalten Sie die Wachsamkeit über E -Mail, Nachrichten und SMS bei

Mein verstorbener Vater kannte einmal in seinem Leben einen echten nigerianischen Prinzen, einen schönen Mann, den ich ein paar Mal getroffen habe, als er zu uns nach Hause kam. Dieser Mann hatte Geschäftsinteressen in Großbritannien und arbeitete mit meinem Vater für Bau- und Finanzierungsprojekte zusammen.

Leider sagte er zu keinem Zeitpunkt, dass er 5 Millionen Dollar hatte, um uns im Austausch für eine kleine Überweisungsgebühr und unsere Bankdaten zu geben. Dies hält jedoch nicht alle anderen nigerianischen Fürsten auf, es scheinen Tausende von ihnen zu geben, da sie genau das anbieten.

Betrug, Phishing (bei der personenbezogenen Daten oder der Account -Zugriff nach Tricks gesucht werden) und kriminelle Aktivitäten per E -Mail, privates Nachrichten und durch SMS wurden noch nie so weit verbreitet wie heute. Die Aufklärung der Menschen in den Arten von Dingen, nach denen sie suchen sollten, und sie zu ermutigen, ihr eigenes Wissen und ihre Erfahrungen mit anderen Mitarbeitern zu teilen, kann nicht nur dazu beitragen, Ihre eigenen Dateien und Daten, sondern auch ihre persönlichen Fotos und Erinnerungen und sogar ihre Finanzkonten zu sichern.

Das Windows Security Center

Mit all den guten Ratschlägen müssen wir akzeptieren, dass die Grundlage des guten Malwareschutzes tatsächlich mit Anti-Malware-Software auf dem PC beginnt. Seit Jahrzehnten ist es für Menschen üblich, die Antiviren-Software von Drittanbietern zu installieren.

Heutzutage ist die Anti-Malware-Software jedoch in Windows 10 und Windows 11 verdammt gut, und es besteht keine so große Notwendigkeit für eine Software von Drittanbietern. Während ich dies schreibe, überprüfe ich die neuesten Antivirus-Testergebnisse unter www.av-comparatives.org/comparison und der Anti-Malware-Software von Microsoft und ESET bei den beiden höchsten Bewertungen, die beide 99% der Bedrohungen mit Null-Falschpositiven blockiert haben. Norton hat im Vergleich möglicherweise 100% der Bedrohungen blockiert, erzielte jedoch eine riesige 50 Falschpositive mit Trend Micro, einem weiteren beliebten Paket für Unternehmen mit 44 Falschpositiven.

Vorsicht: Ich bin immer der Ansicht, dass jede zusätzliche Software, die in einem Betriebssystem installiert ist, eine potenzielle Schwachstelle für Schwachstellen und Fehler ist. Glücklicherweise benutze ich gerne den Edge-Browser von Microsoft und finde ihre Anti-Malware-Lösung hervorragend. In beiden Fällen würde sie jedoch wahrscheinlich ohnehin verwenden, um die Installation von Software auf einem PC zu vermeiden, das sonst möglicherweise nicht da sein muss.

Sie können Windows Security am einfachsten aus dem Schild -Symbol in der Taskleiste starten, aber auch im Startmenü verfügbar. Es ist einer der Teile von Fenstern, die noch nicht vollständig auf das Windows 11-Look und -gefühl aktualisiert wurden (siehe Abbildung 18-4), daher können wir wahrscheinlich erwarten, dass es sich etwas ändert. In Bezug auf die Funktionalität wird jedoch nichts entfernt, obwohl möglicherweise im Laufe der Zeit neue Funktionen hinzugefügt werden, um neue Bedrohungen zu befriedigen.

Abbildung 18-4. Das Windows Security Center

Notiz: Windows Security kann über Gruppenrichtlinien bei der Computerkonfiguration verwaltet werden ➤ Verwaltungsvorlagen ➤ Windows -Komponenten ➤ Microsoft Defender Antivirus und auch über PowerShell- und Mobile Device Manager (MDM).

Das Hauptvirus- und Bedrohungsschutzpanel ist Standard-Antivirenpreis mit einer Auswahl an Scan-Typen, die Sie auf dem PC durchführen können, Links für das Schutzhistorie-Protokoll und alle zulässigen Bedrohungen, die wahrscheinlich ältere Programme von Drittanbietern sein werden, die Sie noch verwenden, aber jedoch Das könnte jetzt als Bedrohungen angemeldet werden, weil sie funktionieren.

Tipp: Zu den Scan -Optionen gehört der Offline -Scan von Microsoft Defender. Dadurch wird der PC neu gestartet und einen vollständigen Anti-Malware-Scan aus der Wiederherstellungskonsole ausführt, bei dem hoffentlich keine Malware laden und ausführen kann.

Konfigurieren des Windows -Virusschutzes

Sie können auf den Link zur Einstellungseinstellungen in Virus- und Bedrohungsschutzeinstellungen klicken, um die Einstellungen und Optionen für den Malwareschutz zu konfigurieren (siehe Abbildung 18-5). Diese Funktionen sollten alle eingeschaltet werden, aber hier gibt es zusätzliche Optionen, z.

Abbildung 18-5. Alle Teile des Windows Malware -Schutzes sollten aktiviert werden

Tipp: Manipulationsschutz ist eine wichtige Einstellung, die eingeschaltet hat, da ein Administrator auf dem PC weiterhin Änderungen am Malware -Schutz im Sicherheitszentrum vornehmen kann. Diese Funktion verhindert, dass Software Änderungen vornimmt.

Schutz eines PCs vor Ransomware

Windows 11 verfügt über eine Funktion, die als kontrollierter Ordnerzugriff bezeichnet wird und einen effektiven Schutz vor einem Ransomware -Angriff bieten kann. Ich möchte jedoch über diese Funktion sprechen, da sie sorgfältig verwendet werden muss, um zu verhindern, dass sie Probleme des PCs zu Problemen verursachen.

Der kontrollierte Ordnerzugriff wird standardmäßig auf einem PC deaktiviert und muss vom Administrator manuell aktiviert werden. Es verhindert, dass nicht autorisierte Software Änderungen an den Dokumenten, Bildern, Musik, Video usw. der Benutzerordnungen vornehmen (siehe Abbildung 18-6).

Abbildung 18-6. Der Zugang zum gesteuerten Ordner bietet einen effektiven Schutz vor Ransomware

Sie können auf den Link für geschützte Ordner klicken, um Ordner und gesamte Laufwerke vom kontrollierten Ordnerzugriff hinzuzufügen (oder um zu entfernen). In Abbildung 18-7 werden ich auf meinem Desktop-PC zwei zusätzliche SSDs installiert, die E und F installiert. Laufwerke, die ich für eine größere Sicherheit hinzugefügt habe.

Abbildung 18-7. Sie können ganze Laufwerke dem kontrollierten Ordnerzugriff hinzufügen

Hier kommen wir zum schwierigen Teil. Einige ältere Legacy -Software und sogar neuere Software und insbesondere Spiele können Dateien in die geschützten Ordner schreiben, in der Regel Dokumente. Wenn sie diesen Zugriff nicht haben, melden sie einen Fehler oder funktionieren überhaupt nicht. Manchmal kann Windows eine Benachrichtigung angezeigt, die nicht autorisierte Änderungen blockiert hat. Diese Nachricht bedeutet, dass der Zugriff auf gesteuerten Ordner verhindert hat, dass eine Anwendung eine Datei ändert, löscht oder hinzufügt. In diesem Fall müssen Sie die Anwendung manuell zur Ausnahmeliste hinzufügen. Es gibt verschiedene Möglichkeiten, dies zu erreichen.

Öffnen Sie in Windows Security den Schutz des Virus und des Bedrohung und dann im Ransomware -Schutz und klicken durch die Funktion.

Hier können Sie feststellen, welche Anwendungen kürzlich blockiert wurden, oder jede andere App, die auf dem PC installiert ist (siehe Abbildung 18-8).

Abbildung 18-8. Sie können jede App als Ausnahmeregelung zum kontrollierten Ordnerzugriff hinzufügen

Navigieren Sie in Gruppenrichtlinien zur Computerkonfiguration ➤ Verwaltungsvorlagen ➤ Windows -Komponenten ➤ Microsoft Defender Antivirus ➤ Microsoft Defender Exploit Guard ➤ Zugriff auf kontrollierter Ordner (siehe Abbildung 18-9). Hier können Sie kontrollierten Ordnerzugriff verwalten und aktivieren sowie geschützte Ordner konfigurieren und Anwendungen über die Funktion zulassen.

Abbildung 18-9. Sie können kontrollierten Ordnerzugriff über Gruppenrichtlinien verwalten

Notiz: Sie können auch den Zugriff auf kontrollierten Ordner und alle Windows -Sicherheitsfunktionen mit PowerShell- und Mobile Device Management (MDM) verwalten.

App und Browsersteuerung

Windows hat seit einigen Jahren eine Funktion namens Smartscreen. Dies ist ein Tool, das, wie Microsoft sagt, „Ihr Gerät vor potenziell gefährlichen Apps, Dateien, Websites und Downloads schützt.“ Als Teil davon sehen Sie einen Abschnitt App & Browser in Windows Security (siehe Abbildung 18-10).

Abbildung 18-10. App & Browsersteuerung ist Teil von Windows Smartscreen

Mit den Reputation-basierten Schutzeinstellungen können Sie Smartscreen steuern. Dies kann in einem Geschäftsumfeld wichtig sein, in dem möglicherweise falsch-Positives gemeldet werden, wenn perfekt legitime Dateien und Dokumente zwischen den Mitarbeitern geteilt werden. Wenn Elemente blockiert sind, können Sie diese Elemente über diese Schnittstelle (siehe Abbildung 18-11) und auch über Gruppenrichtlinien, MDM und PowerShell verwalten, wie ich bereits erwähnt habe.

Abbildung 18-11. Sie können Dateien, Dokumente und Downloads verwalten, die von Smartscreen blockiert wurden

Das isolierte Browsen ist eine Funktion, die standardmäßig nicht aktiviert wird und die in Windows manuell eingeschaltet werden muss. Dadurch wird der Edge-Webbrowser von Microsoft immer in einer isolierten Umgebung gestartet, um einen besseren Schutz zu bieten, wenn der PC online ist (siehe Abbildung 18-12).

Abbildung 18-12. Anwendungsschutz muss manuell installiert werden

Zuletzt enthält der Exploit -Schutz zusätzliche Tools, mit denen Windows 11 vor Malware -Angriffen geschützt werden kann. Dies schließt einige Tools ein, die es seit Jahren gibt, wie z. B. die Prävention von Datenausführungen, die verhindern können, dass Malware auf geschützten Speicher zugreift, und neuere Funktionen wie randomisierte Speicherzuweisungen. Wenn Sie ein älteres Legacy-Programm haben, das sich aufgrund dieser Sicherheit schlecht benimmt oder nicht funktioniert, können Sie auf Programmeinstellungen klicken, um ihm Ausnahmen manuell zuzuweisen (siehe Abbildung 18-13).

Abbildung 18-13. Sie können die Sicherheitseinstellungen für bestimmte Apps ändern, die dies erfordern

Gerätesicherheit

Der Abschnitt "Gerätesicherheit" enthält einige hardwareorientierte Sicherheitsoptionen. Die Kernisolation verwendet Virtualisierung, um einen sicheren Bereich des Systemspeichers zu erstellen, der vollständig vom Rest des Betriebssystems isoliert ist. Wichtige Systemprozesse werden dann in diesem Speicher ausgeführt, um zu verhindern, dass sie manipuliert werden. Diese Funktion ist standardmäßig deaktiviert und muss auf dem PC manuell aktiviert werden (siehe Abbildung 18-14).

Abbildung 18-14. Sie können die Kernisolation manuell aktivieren

Wenn Sie Probleme mit einem vertrauenswürdigen Plattformmodul (TPM) oder Firmware Trusted Platform Modul (FTPM) im PC haben, zeigt der Abschnitt "Sicherheitsprozessor" alle aufgetretenen Fehler an und bieten Korrekturen für das Problem, wo es kann (siehe Abbildung 18) (siehe Abbildung 18) -15).

Abbildung 18-15. Sie finden TPM-bezogene Fehler in der Windows-Sicherheit

Schutzgeschichte

Zuletzt in Windows Security ist ein Schutzverlauf. Hier können Sie alle Benachrichtigungen von Windows Security ansehen, die für die letzten 30 Tage zurückreichen (solange die Protokolle normalerweise von Windows aufbewahrt werden) (siehe Abbildung 18-16). Dies kann Ihnen helfen, ein Problem zu identifizieren, z. B. eine Anwendung, die von einer Sicherheitsfunktion blockiert und behoben wurde.

Abbildung 18-16. Sie können den vollen Schutzhistorie in Windows 11 anzeigen

Sicherheitsmodus und Diagnosemodus

Windows verfügt über zwei reduzierte Funktionsmodi, die können, und ich kann dazu beitragen, Infektionen von einem PC zu entfernen. Wenn Malware so fortgeschritten ist wie heutzutage, benötigen Sie wahrscheinlich fortgeschrittenere Tools, über die ich in Kürze sprechen werde.

Jeder, der Windows im Laufe der Jahre verwendet hat, wird über den abgesicherten Modus informiert. Dies ist ein reduzierter Funktionalitätsmodus von Windows, in dem nur grundlegende und wesentliche Treiber und Dienste geladen sind und keine Drittanbieter, Dienste oder Apps geladen werden (siehe Abbildung 18-17).

Abbildung 18-17. Der abgesicherte Modus bietet eine Teilmenge von Bedienfeldelementen

Sie können über die Wiederherstellungskonsole auf den auf den auf den Fehlerbehebung geeigneten auf den auf den sicheren Modus zugreifen ➤ Erweiterte Optionen ➤ Starteinstellungen und dann neu starten Sie den PC, wenn ein neues Menü angezeigt wird, in dem Sie drei Optionen für abgesicherte Modus haben (siehe Abbildung 18-18). Dies sind abgesicherte Modus, abgesicherter Modus mit Networking -Unterstützung und sicherer Modus in einer rein Befehlszeilenumgebung.

Abbildung 18-18. Sie greifen aus der Wiederherstellungskonsole auf einen abgesicherten Modus zu

Der Diagnosemodus ist unterschiedlich, da er aus der Windows -Desktop -Umgebung selbst zugegriffen wird. Es ist weniger nützlich als den abgesicherten Modus, soweit mehr Treiber, Dienste und Anwendungen beim Start geladen werden. Wenn jedoch nur eine kleine Teilmenge von Bedienfeld und andere Verwaltungsoptionen im abgesicherten Modus verfügbar sind, sind viele weitere im diagnostischen Modus verfügbar.

Sie aktivieren den Diagnosemodus, indem Sie im Startmenü nach MSConfig suchen. Dadurch wird ein Fenster geöffnet, in dem ältere PC-Benutzer möglicherweise erkennen, wo Sie Startup-Programme deaktiviert haben (siehe Abbildung 18-19).

Abbildung 18-19. Sie aktivieren diagnostisches Start von msconfig

Wenn Sie diagnostisches Start auswählen und dann klicken, werden Sie aufgefordert, den PC neu zu starten. Wenn Sie zum Desktop kommen, erscheint alles normal, außer dass Startup -Programme und einige Dienste nicht geladen wurden.

Eine Sache, die Sie beim diagnostischen Start -up beachten sollten, ist, dass Sie es auf die gleiche Weise in MSConfig aktivieren, sondern auch auf die gleiche Weise deaktivieren müssen, sonst starten Sie den PC immer im Diagnosemodus.

Es gibt auch zusätzliche Optionen unter der Registerkarte Start in MSConfig:

- Safe Start - Minimal startet den PC im Standardabsicherungsmodus ohne Networking -Unterstützung.

- Safe Boot - Alternative Shell startet den PC mit einer Eingabeaufforderung - nur eine Schnittstelle.

- Safe Boot - Active Directory Reparatur ist eine zusätzliche Option, mit der zusätzlich zu den Netzwerkdiensten auch die Active Directory -Dienste geladen werden.

- Safer Boot - Das Netzwerk lädt das Betriebssystem im abgesicherten Modus, wobei auch Netzwerkdienste geladen werden.

- Kein GUI -Start lädt das Betriebssystem, ohne den Windows -Ladebildschirm anzuzeigen. Dies kann verwendet werden, wenn Sie Probleme mit der Fehlerbehebung beheben.

- Das Boot -Protokoll speichert ein Protokoll des Starts und wird in die Datei C: \ Windows \ ntblog.txt geladen.

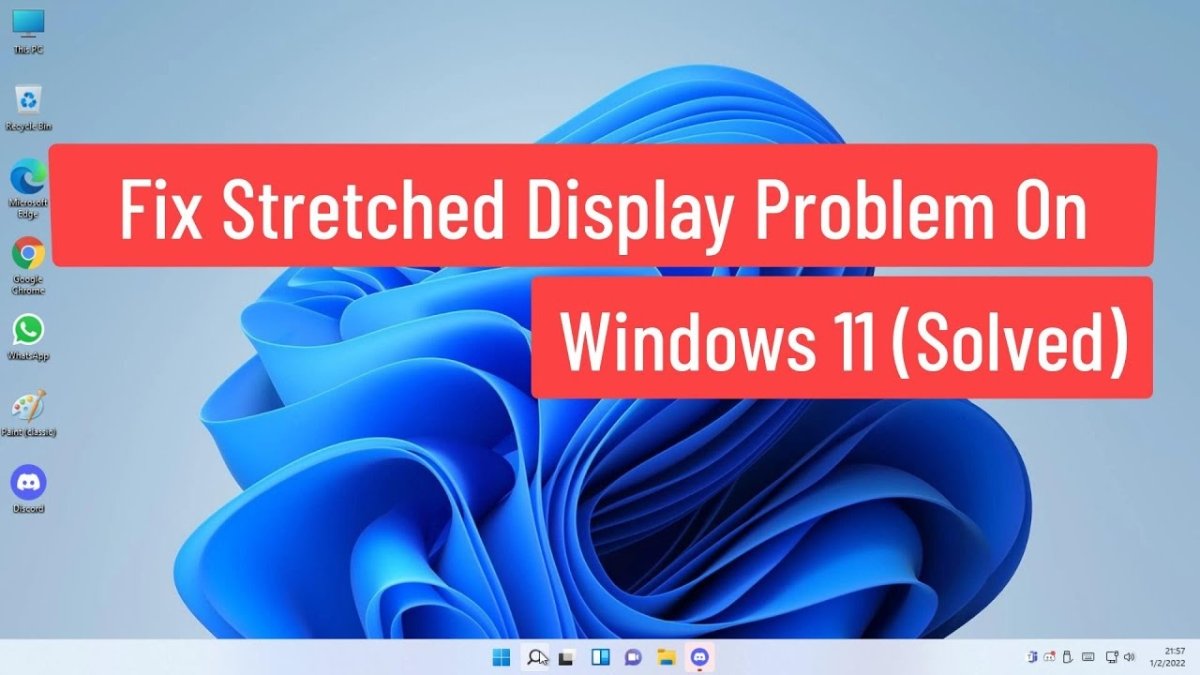

- Basisvideokräfte haben den sicheren Modus, der nur die Standard -VGA -Video -Treiber mit Windows verwenden. Dies kann für die Fehlerbehebung von Display -Treiberproblemen nützlich sein.

- OS -Startinformationen können in Verbindung mit der Option "No GUI -Start" verwendet werden. Es wird eine Liste auf dem Bildschirm von Diensten und Windows -Komponenten angezeigt, die geladen und ausgeführt werden, sobald sie aufgerufen werden. Möglicherweise sind Sie mit dem abgesicherten Modus vertraut, in dem diese Informationen standardmäßig in Versionen bis Windows XP angezeigt werden.

Manuell Malware aus einem PC entfernen

Wenn Sie eine Malware -Infektion erhalten, können Sie sie möglicherweise manuell entfernen. Dies kann sogar Ransomware beinhalten und ein Tool umfassen, das Sie von einer Sicherheitswebsite herunterladen können, und ich werde einige dieser später in diesem Kapitel beschreiben. Es gibt jedoch Dinge, die Sie aus Windows tun können, also werde ich es durchgehen, da es, wenn nichts anderes, ein guter Einblick in die Funktionsweise von Malware ist.

Ich werde jedoch eine Einschränkung darauf platzieren. Microsoft hat mit Windows Security großartige Fortschritte gemacht und stolz verkündet, als es Windows 11 auf den Markt brachte, dass das Betriebssystem „das bisher sicherste Fenster“ ist. Viele Menschen nahmen dies mit einem Salzkorn, da sie Windows 11 als Windows 10 in einem Partykleid sahen. In Wahrheit hat Microsoft die strengeren neuen Installationsanforderungen für Windows 11 ausgenutzt, um die Sicherheit zu verbessern, und es konnte ich, wie ich auch vielleicht auch auch sein mag, einfach keine Malware dazu bringen, meine virtuelle Maschinen -Testumgebung überhaupt zu halten.

Ich hatte Testviren, die mir von Sicherheitsforschern zur Verfügung gestellt worden waren und den Sicherheitsproduktanbietern zur Verfügung gestellt wurden, damit sie ihre Produkte testen konnten. Ich erhielt auch Zugang zu lebendigem Virus und sogar Ransomware -Proben, die ich sehr deutlich mit großer Sorgfalt verwendet habe. Ich habe alle Sicherheitsfunktionen und den Antivirenschutz in Windows 11 ausgeschaltet (oder zumindest dachte ich, ich hätte es getan), und ich konnte trotzdem keine Malware zum Gehen bringen.

Dies ist im Allgemeinen großartige Neuigkeiten für uns, und es zeigt wirklich, dass Microsoft sagte, dass Windows 11 die sicherste Version von Windows ist, die sie jemals produziert haben, sie wirklich keine Witze gemacht haben. Infolgedessen wurden einige der Screenshots in diesem Abschnitt vor einiger Zeit aus einer Windows 10 -Installation entnommen, die ich erfolgreich mit einem Testvirus infizieren konnte.

Windows Defender Offline -Scan

Ich habe früher in diesem Kapitel erwähnt, dass Windows 11 einen Offline -Antivirus -Scanner enthält, der effektiv aus der Wiederherstellungskonsole arbeitet. Von dort wird es jedoch nicht aktiviert. Klicken Sie in Windows Security auf Virus & Bedrohungsschutz und dann auf den Link der Scan -Optionen. Hier sehen Sie eine Option, um einen Offline-Scan von Microsoft Defender auszuführen (siehe Abbildung 18-20).

Abbildung 18-20. Sie können einen Offline -Virus -Scan von Windows Security ausführen

Wenn Sie dies ausführen, wird der PC neu gestartet und dann den Scan mit den zuletzt heruntergeladenen Antiviren -Scan -Definitionen aus einer Umgebung mit Wiederherstellungskonsolen ausgeführt, in der hoffentlich kein Virus wohnen konnte.

Schritt 1: Isolieren des PCs

Wie entfernen Sie Malware manuell aus einem PC? Der erste Schritt ist, dass Sie den PC vollständig von Ihrem Netzwerk und dem Internet isolieren müssen, sobald Sie eine Infektion identifiziert haben. Mit einer Netzwerkverbindung können sich Wurmviren auf andere PCs und Server im Netzwerk durchsetzen.

Mit einer Internetverbindung kann Malware zusätzliche Nutzlasten auf Ihren PC herunterladen oder Ihre Dateien und Dokumente auf Kriminelle hochladen. Die Malware kann Ihre Internetverbindung auch nutzen, um sich an andere Maschinen zu vermehren oder sogar Aktionen auszuführen, z. Das Isolieren des PC verhindert auch, dass ein Hacker die Kontrolle über Ihren PC remote übernimmt.

Wenn Sie einen Desktop -PC oder einen Laptop verwenden, der über ein physisches Ethernet -Kabel mit dem Netzwerk und dem Internet angeschlossen ist, sollte es nicht ausgestattet sein. Wenn Ihr PC Zugriff auf das Wi-Fi hat, sollten Sie nicht nur vom Netzwerk trennen, sondern dass Sie Windows auch sagen sollten ).

Abbildung 18-21. Sie sollten Windows anweisen, jedes Netzwerk zu vergessen, mit dem der PC eine Verbindung herstellen könnte

Wenn Ihr PC über Cellular eine Verbindung zum Internet herstellt, sollten Sie die SIM -Karte vom PC entfernen oder die ESIM -Daten löschen. Diese Aktionen isolieren den PC vollständig von Ihrem lokalen Netzwerk und dem Internet.

Notiz: Wenn Sie offene Wi-Fi-Netzwerke in der Nähe haben, für die kein Passwort für den Zugriff erforderlich ist, stehen Ihnen weiterhin drei Optionen zur Verfügung. Das erste besteht darin, den PC physisch an einen Ort zu verschieben, an dem er nicht auf diese Netzwerke sehen oder zugreifen kann.

Darüber hinaus sind einige Laptops mit einem physischen Schalter ausgestattet, um alle Funkfunktionen wie Wi-Fi und Bluetooth zu deaktivieren. Wenn Sie zugänglich auf den Router für dieses Netzwerk haben, sollten Sie in der Lage sein, den Laptop aus dem Netzwerk in den Routereinstellungen zu blockieren, bis Sie die Angelegenheit behoben haben.

Schritt 2: Identifizieren Sie die Malware -Prozesse

Wir müssen jetzt die Malware -Prozesse identifizieren, und es wird fast immer mehr als eine geben, da sie sich beobachten, um sicherzustellen, dass sie nicht geschlossen wurden, und sich gegenseitig neu starten, wenn sie es sind. Dafür verwenden wir Process Explorer aus der Microsoft Sysinternals Suite.

Wir können in unserem Screenshot sehen, dass die Malware in lila hervorgehoben ist (siehe Abbildung 18-22). Es hat einen nicht standardmäßigen Namen, der auch für Malware -Prozesse üblich ist. Da es sich jedoch um ein Testvirus handelt, hat es sich eindeutig als "Winlogon Malware -Form" bezeichnet.

Abbildung 18-22. Sie können Malware -Prozesse mithilfe von Process Explorer identifizieren

Die Farbcodierung für Prozesse in Process Explorer funktioniert wie folgt:

- Lila Prozesse, die in unserem Fall die Malware enthalten, handelt Anti-Malware-Scanner. Wenn Sie sich die lilafarbenen Dateien ansehen, sollte Ihr erster Schritt sein.

- Rote Prozesse sind derzeit vorhanden (gestoppt).

- Grüne Prozesse wurden frisch geführt (auch als Spawned bekannt).

- Hellblaue Prozesse werden von demselben Konto ausgeführt, das den Prozess -Explorer gestartet hat.

- Dunkelblaue Prozesse sind diejenigen, die derzeit in Process Explorer selbst ausgewählt wurden.

- In rosa Prozessen werden Dienste auf dem PC ausgeführt, z.

Malware und svchost.exe

Einige Malware wird versuchen, svchost.exe nachzuahmen, da Sie immer viele dieser Instanzen dieses Dienstes auf einem PC sehen werden (siehe Abbildung 18-23). Process Explorer wird jedoch weiterhin Nichtdienste in Purpur hervorheben. Suchen Sie nach einem [+] -Symbol links von einem svchost.exe -Prozess in der Prozessliste für Prozess -Explorer -Prozesse, um Subprozesse zu sehen, die Malware sein könnten.

Abbildung 18-23. Svchost (Service Host) ist eine kritische Komponente von Windows

Eine andere Sache, die Sie im Prozess -Explorer tun können, ist, die Spalte einzuschalten, um das Benutzerkonto anzuzeigen, unter dem die Prozesse ausgeführt werden. Klicken Sie mit der rechten Maustaste auf die Spaltenüberschriften und klicken Sie auf Auswählen von Spalten. Klicken Sie dann im angezeigten Dialogfeld Benutzername und dann auf OK.

Alle echten Svchost.exe -Prozesse werden unter einem dieser drei Benutzernamen ausgeführt: NT Authority \ System, lokaler Dienst oder Netzwerkdienst. Eine Instanz von Svchost unter einem anderen Benutzernamen ist Malware.

Eine dritte Möglichkeit, zu überprüfen, ob ein Svchost.exe-Prozess echt ist, besteht darin, in Process Explorer mit der rechten Maustaste zu klicken und seine Eigenschaften zu untersuchen. Im Feld Befehlszeilen beginnen echte Windows-Prozesse immer mit C: \ Windows \ System32 \ svchost.exe –k (siehe Abbildung 18-24).

Abbildung 18-24. Sie können überprüfen, ob ein Svchost -Prozess in Process Explorer echt ist

Svchost -Prozesse können auch im Task -Manager überprüft werden. An der Spitze des Eigenschaftenbereichs von Process Explorer sehen Sie die PID -Nummer (PID) für den Prozess, in diesem Fall 1796. Open Task Manager, und finden Sie unter der Registerkarte Details den Prozess mit dieser PID. Öffnen Sie dort seine Eigenschaften, und auf der Registerkarte Digital Signatures können Sie überprüfen, ob der Prozess digital signiert wurde und von WHO (siehe Abbildung 18-25).

Abbildung 18-25. Sie können die digitale Signatur eines Prozesses überprüfen

Schritt 3: Deaktivieren Sie die Malware

Wir sind jetzt bereit, die Malware zu deaktivieren. Wenn wir mit der rechten Maustaste darauf klicken und auf die Eigenschaften untersuchen, werden wir feststellen, dass dieses bestimmte Stück Malware aus dem Ordner c: \ windows \ temp (siehe Abbildung 18-26) ausgeführt wird. Sie müssen sowohl die Pfad- als auch die Autostart -Positionsparameter notieren.

Abbildung 18-26. Überprüfen Sie den Pfad- und Autostart -Parameter, um die Malware -Dateien zu finden

Öffnen Sie den Registrierungseditor, indem Sie auf die Schaltfläche Explore neben dem Feld Autostart -Standort klicken, und Sie werden direkt zu diesem Schlüssel in der Windows -Registrierung gebracht. Sie sollten diesen Schlüssel aus der Registrierung löschen (siehe Abbildung 18-27).

Abbildung 18-27. Sie können die Registrierung vom Process Explorer öffnen

Jetzt kehren wir zum Process Explorer zurück und schalten den Malware -Prozess ab. Die meisten Malware -Prozesse haben jedoch eine sekundäre Prozesse, um festzustellen, ob es als Abwehrmechanismus geschlossen wird. Anstatt den Prozess zu töten, können Sie mit der rechten Maustaste auf den Prozessnamen klicken und aussetzen (siehe Abbildung 18-28). Dies verhindert, dass andere Malware -Prozesse die Infektion töten.

Abbildung 18-28. Sie sollten Prozesse suspendieren, damit sie nicht glauben, dass sie geschlossen werden

Schritt 4: Testen Sie die Ergebnisse

Wenn die Malware möglicherweise deaktiviert ist, sollten Sie den PC neu starten und den Process Explorer als Administrator erneut ausführen, um festzustellen, ob der Malware -Prozess noch ausgeführt wird. In diesem Fall läuft die Malware noch, sodass wir ein anderes System mit namens Autoruns verwenden müssen, um festzustellen, ob die Malware noch ausgeführt wird. Sehen Sie, ob der Malware -Prozess auf der Registerkarte Anmeldeanmeldeartikel aufgeführt ist. Wenn ja, deaktivieren Sie es hier, um es zu deaktivieren (siehe Abbildung 18-29).

Abbildung 18-29. Sie können Autoruns überprüfen, um festzustellen, ob Malware noch ausgeführt wird

Diese Malware hat sich automatisch bei Anmeldung nachgebildet, was bedeutet, dass auf dem PC noch etwas passiert, also müssen wir wieder auf die Jagd gehen. Dies bedeutet, dass wir, immer noch in Autoruns, Registerkarte auf Registerkarte suchen müssen, die nicht digital signiert sind. Diese werden in Pink hervorgehoben.

Wenn wir unter die Registerkarte Winlogon schauen, können wir eine SampleCredentialProvider-DLL sehen, die hervorgehoben wird, da sie nicht digital signiert ist (siehe Abbildung 18-30). Es mag legitim aussehen und im Ordner c: \ windows \ system32 gespeichert werden, der einen perfekt normalen Namen WinLogondll.dll hat, aber dies wird unser Malware -Prozess sein. Wir sollten dies vorerst deaktivieren (nur für den Fall, dass wir uns irren), da wir es später immer wieder wiederholen können, wenn wir müssen. Notieren Sie sich den Registrierungsschlüssel und den DLL -Namen und den Ordnerort.

Abbildung 18-30. Unabhängig signierte Start -up -Einträge werden in Pink in Autoruns hervorgehoben

Schritt 5: Testen Sie den PC erneut

Jetzt müssen wir den PC erneut neu starten und noch einmal im Prozess -Explorer nach unserer Malware überprüfen. Wir können in Abbildung 18-31 sehen, dass wir es erfolgreich deaktiviert haben, und es läuft nicht mehr auf dem PC.

Abbildung 18-31. Wir können sehen, dass die Malware nicht mehr auf dem PC ausgeführt wird

Schritt 6: Räumen Sie die Malware auf

Der letzte Schritt im Prozess besteht darin, alle von uns gefundenen Malware -Dateien und Registrierungsschlüssel zu entfernen. Wir wissen Registrierungsschlüssel, die auch mit der Malware verbunden sind. In Abbildung 18-32 sehen wir den Start-up-Registrierungsschlüssel, den Autoruns für uns und auch die Malware-Dateien selbst hervorgehoben haben.

Abbildung 18-32. Sie sollten alle Spuren der Malware löschen

Natürlich wird die tatsächliche Malware, die Sie entfernen möchten, wahrscheinlich weitaus böse als die, die ich hier demonstriert habe, und der Entfernungsprozess kann einige Stunden untersucht werden, während Sie die mehrfachen Prozesse, die ausgeführt werden, aufspüren. Sie sollten auf jeden Fall bereit sein, viel Zeit beiseite zu legen und dies Ihre volle Konzentration zu geben.

Notiz: Ich möchte eine Notiz zur Entfernung von Rootkit einfügen. Dies ist in Windows 11 viel schwieriger als in Windows 10 aufgrund des erhöhten integrierten Sicherheits-Microsoft. Dies sollte es Rootkits jedoch erschweren, den PC jedoch zu infizieren. In Kapitel 20 beschreibe ich, wie Sie die Boot -Konfigurationsdatenbank wieder aufbauen können, mit der ein RootKit entfernen kann und wie Sie das BCEdedit -Tool verwenden können, um unerwünschte Starteinträge zu entfernen. Für Rootkits sollten Sie jedoch immer ein dediziertes Entfernungswerkzeug suchen.

Werkzeuge zur Entfernung von Malware von Drittanbietern

Apropos Tools von Drittanbietern, es gibt viele verfügbar, und sie variieren erheblich in der Funktionalität, wobei einige hochspezialist sind und andere allgemeiner sind, wie z. B. Offline-Scanner.

Sie sollten immer die aktuellste Version dieser Tools verwenden, insbesondere wenn es sich um Antivirenscanner handelt. Daher enthalten sie alle neuesten Virus-Definitionsdateien und die aktuellsten Tools zum Entfernen von Malware.

Microsoft Dart

Wenn Sie in einem Unternehmen die Enterprise Edition von Windows 10 verwenden, haben Sie Zugriff auf die Diagnostik- und Wiederherstellungs -Toolset von Microsoft (DART). Auf diese Weise können Sie Wiederherstellungsmedien für einen PC erstellen, der die folgenden Tools enthält:

- Die Computerverwaltungskonsole entspricht dem Host Windows 10 PC und ermöglicht es Ihnen, die Ereignisprotokolle von PC, geplante Aufgaben, lokale Benutzer und Benutzergruppen, Gerätetreiber, Autorunning-Anwendungen sowie Microsoft- und Drittanbieterdienste anzusehen.

- Mit Crash Analyzer können Sie die Ursache für Abstürze auf dem Host -PC ermitteln, indem Sie den Inhalt der Crash -Speicher -Dump -Datei (n) untersuchen und für Sie interpretieren.

- Verteidiger ist eine Offline -Version des Windows Antivirus -Pakets. Dies kann verwendet werden, um einen PC nach Malware zu scannen und diese sicher zu entfernen, ohne dass die Malware aktiv wird.

- Disk Commander bietet Tools zur Reparatur und Wiederherstellung von korrupten Festplatten und Partitionen.

- Das Disk -Wischtuch kann verwendet werden, um alle Daten von einer Festplatte zu löschen, wenn Sie eine Festplatte vollständig wischen müssen, um eine Virusinfektion vor einem Neubild auszurotten.

- Explorer ist eine Vollversion von Datei Explorer, mit der Sie die Dateien auf dem Host -PC untersuchen und manipulieren können. Dies kann verwendet werden, wenn Sie Dateien als Teil der Malwareentfernung manuell entfernen müssen.

- Die Dateiwiederherstellung ist ein Datei „Unschlüssel“ -Tool, mit dem Sie Dateien wiederherstellen können, die versehentlich gelöscht wurden oder die für den Recycle -Behälter des PC zu groß waren.

- Die Dateisuche ist ein allgemeines Suchwerkzeug zum Suchen bestimmter Dateien oder Dateitypen auf dem Host-PC.

- Hotfix Ininstall kann verwendet werden, um Windows -Updates zu entfernen, die dazu führen können, dass der PC instabil wird.

- Mit Schlosser können Sie Benutzerkennwörter für jedes Konto auf dem PC ändern und verwalten. Dies kann verwendet werden, wenn Malware Sie von Ihrem eigenen oder dem Administratorkonto abgeschlossen hat.

- Mit dem Registrierungseditor können Sie auf die Registrierung auf dem Host -PC zugreifen und alle dort von Malware platzierten Schlüssel manuell entfernen.

- SFC -Scan, der Assistent der Systemdateireparatur, überprüft alle Windows -Betriebssystemdateien auf dem Host -PC, um festzustellen, ob etwas geändert oder beschädigt wurde. Es kann dann mit aktuellen Installationsmedien verwendet werden, um geänderte oder beschädigte Dateien durch die richtigen zu ersetzen.

- Lösungsassistent ist ein Tool, das verwendet werden kann, wenn Sie nicht sicher sind, welches der Dart -Tools am besten Ihr spezifisches Problem behoben werden kann. Es wird nach einer Reihe von Fragen gestellt und schlägt den besten Weg vor, um Ihr Problem zu beheben.

- TCP/IP -Konfiguration kann verwendet werden, um die Netzwerkeinstellungen auf dem Host -PC zu manipulieren, damit Sie auf lokale Netzwerkressourcen oder im Internet zugreifen können, um Korrekturen anzuwenden.

Eset Online (und Offline) Scanner

Mehrere Unternehmen, darunter einige der in diesem Abschnitt aufgeführten Unternehmen, stellen Online -Scanner bereit, mit denen Sie Ihren PC über Ihren Webbrowser nach Viren scannen können. ESET bietet einen Scanner, der auch heruntergeladen werden kann, um sie auf Ihrem PC zu verwenden. Dies kann nützlich sein, wenn Sie vermuten, dass Ihre aktuelle Antiviren -Software ein Virus übersehen hat.

www.eset.com/us/online-scanner/

Norton Bootsable Recovery Tool

Viele der folgenden Tools fallen alle in die gleiche Kategorie wie Windows Defender offline. Norton ist insofern gleich, da Sie ein bootfähiges DVD- oder USB -Flash -Laufwerk erstellen können, mit dem Malware scannen und entfernen können.

https://norton.com/nbrt

Sophos bootfähiges Antivirus

Zu diesem Zeitpunkt haben Sie möglicherweise vermutet, dass die Auswahl des Tools, das Sie herunterladen und verwenden, von Ihrer persönlichen Präferenz für den Antiviren -Anbieter abhängt. Es muss auch funktionieren, und nicht alle diese Tools sind mit den neuesten Viren auf dem neuesten Stand. Das Sophos -Tool kann nur zum Erstellen einer bootfähigen CD oder einer DVD verwendet werden und ist daher weniger für Ultrabooks und Tablets geeignet.

www.sophos.com/en-us/support/knowledgeBase/52011.aspx

Kaspersky Rescue Disk

Kaspersky Rescue Disk erstellt eine bootfähige CD oder DVD, aus der Malware entfernen kann. Auf der Website gibt es jedoch Anweisungen dafür, wie Sie ein bootfähiges USB -Flash -Laufwerk erstellen können.

https://support.kaspersky.com/viruses/rescuedisk

Kaspersky Ransomware entschlüsselt

Eine Reihe kostenloser Versorgungsunternehmen, die Sie zwar nicht gegen Ransomware verteidigen können, können Sie Ransomware von einem bereits infizierten PC entfernen und alle Dateien entschlüsseln, die die Ransomware verschlüsselt hat. Sie können es unter https://noransom.kaspersky.com herunterladen

AVG Rootkit Scanner und Entferner

Der AVG RootKit -Entferner ist ein Tool, das Sie auf einen infizierten PC herunterladen, um nach Malware zu scannen. Wenn eine Infektion gefunden wird, werden Sie mit dem Tool aufgefordert, den PC neu zu starten, damit das Entfernen und Reinigungsmittel stattfinden können.

www.avg.com/en/signal/rootkit-scanner-tool

F-Secure Online-Scanner

Dies kann zum Scannen und Entfernen von Malware auf Ihrem PC von einem direkten Download verwendet werden, ohne ein Paket installieren zu müssen, das mit Malware infiziert werden kann.

www.f-secure.com/en/home/free-tools/online-scaner

McAfee kostenlose Tools

Das Sicherheitsunternehmen McAfee bietet eine Auswahl kostenloser Sicherheitstools, die die folgenden Tools enthalten.

GETUSP scannt auf einem PC nach unentdeckter Malware und kann verwendet werden, wenn Sie vermuten, dass Sie möglicherweise unentdeckte Malware auf einem PC haben (www.mcafee.com/enterprise/en-us/downloads/free-tools/getsusp.html).

Rootkitremover ist ein eigenständiges Dienstprogramm zum Erkennen und Entfernen komplexer Rootkit-Angriffe (https://pcs.tv/3ce2ewy). Stinger wird verwendet, um eine bestimmte Liste unterstützter Viren zu entfernen, und wird regelmäßig mit den neuesten und häufigsten Virendefinitionen aktualisiert (www.mcafee.com/enterprise/engb/downloads/free-tools/stinger.html).

D7ii

Wenn Geld kein Objekt ist, kann das Abonnieren einer jährlichen Lizenz für D7II Dividenden zahlen. Es ist eine komplexe Suite und sollte nur verwendet werden, es sei denn, Sie können PCs pflegen und konfigurieren. Sie enthält jedoch eine leistungsstarke Anti-Malware Durhishit (lustig; ed).

www.foolishit.com/d7ii/

Rkill

RKILL kann verwendet werden, um die laufenden Prozesse zu beenden, die Malware verwendet, um sich auf einem PC aktiv zu halten. Dies kann nützlich sein, wenn Ihre Standard -Antivirus -Software die Infektion nicht reinigen kann. Führen Sie Rkill zuerst aus, um die beleidigenden Prozesse zu stoppen, und verwenden Sie dann Ihre vorhandene Antivirensoftware, um die Infektion nach normalem zu reinigen.

www.bleepingcomputer.com/download/rkill/

Junkware/Adware -Entfernungstools

Manchmal können Sie Software auf Ihrem PC namens Junkware oder Adware haben. Dies ist eigentlich kein Virus, aber es kann wirklich nervig sein und Ihren PC verlangsamen. Mehrere Unternehmen bieten kostenlose Software zum Entfernen von Junkware, einschließlich

Malwarebytes Adware Cleaner, www.malwareBytes.com/adwcleanerer

Adlice RogueKiller, www.adlice.com/software/RogueKiller/

XPLODE adwcleaner, verfügbar durch Online -Suche

Zusammenfassung

Manuelles Antivirenentfernung kann sehr schwierig sein, obwohl viele Werkzeuge erstellt werden, um Viren anzugehen und zu entfernen, insbesondere die größten und häufigsten Bedrohungen. Dies ist nützlich, wenn sich die Malware für Sie identifiziert. Oft ist dies vor allem bei Ransomware der Fall, da die Kriminellen möchten, dass Sie wissen, wer Sie angegriffen hat. Es ist jedoch nicht immer einfach, den Namen der Malware zu erhalten, und hier können Sie die Malware mit dem Process Explorer und Autoruns recherchieren, nach denen Sie online suchen können, um ihn zu finden.

Wie auch immer, jetzt haben wir das böse Thema von Malware ins Bett, im nächsten Kapitel werden wir tief in die Windows -Registrierung eintauchen und alle Aspekte, seine Dateien, Werte und Schlüssel ansehen. Wir werden untersuchen, was wichtig ist, was mit Starteinträgen schief gehen kann und wo die Einträge und Schlüsseln gelegentlich geändert werden möchten oder müssen. Wir werden uns ansehen, wie Sie eine Verbindung zu den Registrierungsdateien anderer Benutzer und anderer PCs im Netzwerk herstellen, und wir werden untersuchen, was all dies mit Bienen zu tun hat.