Erweiterte Funktionen zum Konfigurieren und Anpassen für Windows 10 und Windows 11 Geschwindigkeit

Erweiterte Funktionen zum Konfigurieren und Anpassen für Windows 10 und Windows 11 Geschwindigkeit

In diesem Artikel sind die besprochenen Methoden in erster Linie für Windows 10 Enterprise- und Education Editions anwendbar. Wenn Ihre Umgebung auch die professionelle Ausgabe enthält, werden Sie feststellen, dass einige empfohlene Einstellungen nicht wie erwartet funktionieren oder bewerben. Microsoft verwaltet einen Index von Einstellungen, der nur für Windows 10 Enterprise and Education Editionen gelten. mehr zu wissen. Sie sollten beachten, dass diese von der Veröffentlichung zu Freigabe geändert werden können.

In diesem Artikel werden wir Folgendes lernen:

- Windows als Service -Methodik

- Optionen für die Windows -Bildkonfiguration und -anpassungsoptionen für Enterprise -Administratoren zur Verfügung stehen

- Neue Technologien, die mit Windows 10 ausgestattet sind und die Benutzererfahrung bereichern (z. B. Cortana)

- Sicherheitskonfiguration

- Windows Store Management

Einführung von Windows als Dienst

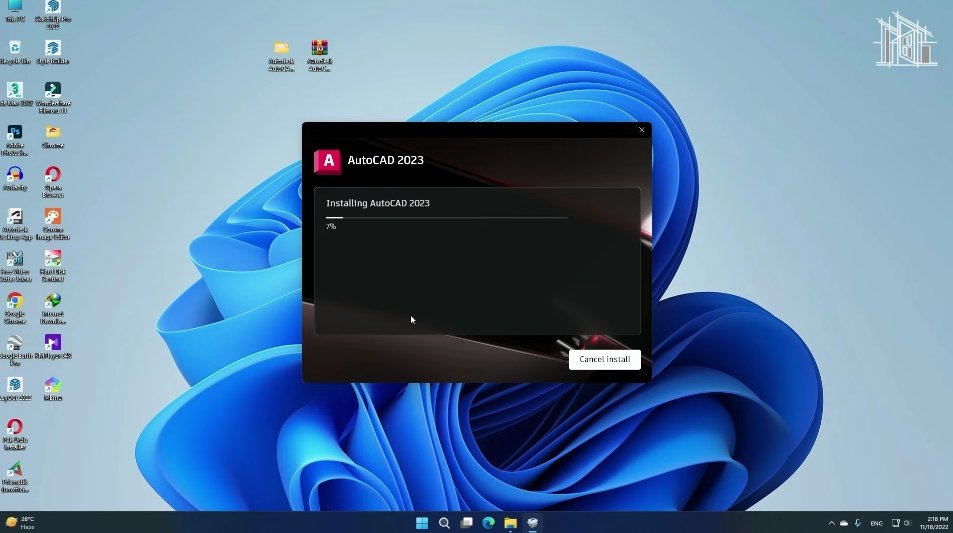

Microsoft hat die Designprinzipien der Windows -Image -Konfiguration zwischen Windows 7 und Windows 10 erheblich verlagert. Windows 10 und Server 2016 Herald eine neue Art der Geschäftstätigkeit für Microsoft, Windows As a Service (WAAS). Auf diese Weise wird Windows auf der ganzen Welt entworfen, implementiert und gewartet. Um Unternehmensumgebungen bei der Aufrechterhaltung der Umgebungen zu unterstützen, scheint Microsoft erhebliche Investitionen in Tools und Prozessentwicklung zu tätigen, die sich auf die Bereitstellung konzentrieren. Dies hilft wahrscheinlich mit dem historisch langwierigen Prozess der Migration und Bildgebungsmaschinen. Es gibt wahrscheinlich kein besseres Beispiel als die Verfügbarkeit des Windows -Konfigurationsdesigners im Microsoft Store, wie im folgenden Screenshot gezeigt:

Während sich das Tool geändert hat, ist die Idee, ein Bild zu konfigurieren und zu optimieren, ohne zeitaufwändige Aufgabensequenzschritte sowie strenge und methodische Optimierung von Einstellungen durchzuführen Professional). Ich bin fest davon überzeugt, dass es einen Weg hinuntergeht, auf dem Bildgebung (wie wir jetzt wissen) der Vergangenheit angehören wird, wo eine Windows 10 -Maschine an ein Netzwerk angeschlossen werden kann, die an Active Directory oder Azure Active Directory (Azure AD) und Richtlinien werden gesenkt, um die Benutzererfahrung zu konfigurieren. Ich vermute ferner, dass eine containerähnliche Technologie irgendwann erledigt wird, wo das Benutzerprofil nur ein Container ist, um sich bei der Anmeldung zu laden. Angesichts des Überwiegen .

Einer der Aspekte von WAAs, die von vielen IT -Fachleuten (noch) möglicherweise nicht erwartet werden, ist, dass sich die Dinge unter Ihnen von Build zu den Aufbau von Fenstern mehr als wahrscheinlich ändern werden. Ich beschreibe nicht nur eine Veränderung oder Stabilität von User Experience Design (UX) oder ähnliches. Ich spreche von dem Kern dessen, was Windows seit einiger Zeit für Unternehmen ist.

In der Regel werden Unternehmen verwendet, um das Betriebssystem so zu ändern, dass sie ihren Anforderungen entsprechen. Benötigen Sie Software, um einen Geldautomaten auszuführen? Großartig, eingebettete Fenster war immer die Antwort. Möchten Sie Raketen auf den Markt bringen, medizinische Bilder, verarbeitende Gehaltsabrechnungen oder eine der anderen von unzähligen Aufgaben in Unternehmen, Regierungsorganisationen und sogar Häusern tun? Großartig, Microsoft Windows ist für Sie!

Ich sage, dass die tiefen Anpassungsknöpfe, an die wir aus den Windows XP und Windows 7 Days gewöhnt sind, in gewisser Weise weg sind. Das heißt nicht, dass Kantenfälle in Windows -Land nicht mehr willkommen sind, überhaupt nicht. Es heißt, dass für Eckfälle, anstatt den quadratischen Stift in das runde Loch zu zwingen, besser bedient werden kann, indem das entsprechende verfügbare Werkzeug verwendet wird. Wenn Sie beispielsweise Windows als Kiosk benötigen, wird die Verwendung des zugewiesenen Zugriffs bei weitem das Hacken der Registrierung auf eine Weise bevorzugt, die später unbeabsichtigte Probleme verursacht.

Microsoft nimmt aktiv Feedback zu den Änderungen, die sie aus dem Build vornehmen, um ihre Roadmaps aufgrund dieses Feedbacks zu erstellen und zu ändern. Kantenfälle haben immer noch ein Zuhause in Fenstern, aber es kann ein anderes Zuhause sein als das alte.

Während die Anpassung der Benutzerprofile einen neuen und aufregenden Pfad zu finden scheint, ist die Bildanpassung weiterhin verfügbar und kann erforderlich sein und die Mühe wert sein. Die Tools hierfür sind das Microsoft Deployment Toolkit (MDT) und Windows System Image Manager (Windows SIM) aus dem Windows Assessment and Deployment Kit (Windows ADK).

Cortana

Eine der neuen Funktionen von Windows 10 ist Cortana. Cortana ist eine vertraute Einheit derjenigen, die die Halotm Game -Serie gespielt haben, und ist in Windows 10 mehr als ein hübsch Anwendungen. In den folgenden Screenshots werden zwei Beispiele für Cortana bei der Arbeit gezeigt:

Für Unternehmensumgebungen wird Azure AD genutzt, um einige ihrer Verhaltensweisen zu verwalten, und daher sollten Unternehmen, die Azure AD verwenden, die Fähigkeiten von Cortana wirklich untersuchen. Eine starke Integration in Office 365 und Power BI sind zwei überzeugende Anwendungsfälle, die Microsoft jetzt unterstützt. Das Hinzufügen des Microsoft Bots SDK und Cortana Skills Kit macht dies zu einer anpassbaren Plattform für Unternehmen, um ihre eigenen internen Anwendungen zu nutzen.

Wir sprechen nicht nur mit einem Computer, obwohl dies Teil dessen ist, was Cortana für Benutzer tut. Stellen Sie sich eine Integration mit Cortana Analytics in Azure, Power BI-Dashboards und Excel-Pivot-Tabellen vor, die alle zusammen integriert sind, und Ergebnisse, die über eine einfach zu verwendende Schnittstelle in Windows 10 integriert sind. Das eignet sich eher für das, was die Sicht und die Fähigkeiten hier sind. Suchen Sie auch nach weiteren Integrationsstunts mit der Office Suite von Microsoft und anderen Produkten und Dienstleistungen, die in Zukunft kommen.

Sicherheitsminderung

Für die Bedeutung des Sicherheitsfokus von Windows 10 muss man sich lediglich die Nachrichten ansehen. Es scheint, dass jeden Tag eine andere Geschichte eines Unternehmens oder einer Organisation entsteht, in der Ransomware installiert wurde und dann erpresst wurde, um einen Verschlüsselungsschlüssel zu bezahlen, um den Zugriff auf ihre eigenen Daten wiederzugewinnen. Eine Überprüfung der Arbeit, die zum Schutz vor diesen Arten von Angriffen erforderlich ist, ist die Zeit wert.

Ein Unternehmen, die dritte Stufe, hat sogar ein Kit, das sie anbieten, um diese Art von Eindringen in Ihr Netzwerk zu verhindern. Auf der Website der dritten Stufe Ransomware Prevention Kit, http://www.thirdtier.net/ransomware-prevention-kit/, können Sie feststellen von bekannten Angriffsvektoren, Backups, Wiederherstellungsmethoden und sogar Schulungsmaterialien, um den Nutzern beizubringen, mehr Sicherheit bewusst zu sein.

Auch wenn Sie es nicht verwenden, es nicht zu verwenden, ist es eine großartige Checkliste von, an die ich nachgedacht habe ... wenn es um Risikominderung geht. In einer Zeit, in der Antivirenprodukte nicht vor allem schützen können, insbesondere gegen Social Engineering -Angriffe auf Endbenutzer, schützen sie Administratoren, um Benutzer im besten Interesse des Unternehmens vor sich selbst zu schützen.

Darüber hinaus können Softwareprodukte, die zusammen mit Antivirus -Lösungen arbeiten, wie die Software für Datenverlustprävention (DLP) oder sogar Intrusion Detection Software/Systems (IDS) Mitarbeiter. Das typische Ziel einer Organisation ist es, zu verhindern, dass ihre Daten auf WikiLeaks landen. Daher sind alle Schritte, die für dieses Ziel unternommen werden können, ein gutes Ziel für den Unternehmen Administrator.

Während der Prävention alles gut und gut ist, was ist mit den Folgen eines erkannten Eindringens? Sind Sie auf dieses Szenario vorbereitet? Ist Ihr Sicherheitsteam vorbereitet? Forensik -Tools, Windows -Protokollkonfiguration und anschließende Prüfung können einen großen Beitrag zur Beantwortung der Fragen von leisten

Was ist passiert, wie es passiert ist und was wir verloren haben. Mit Windows 10 genügt es zu sagen, dass Microsoft viele Verbesserungen bei der Verhinderung von Angriffen vorgenommen hat.

Bildanpassung

In einer Enterprise -Umgebung mit vielen älteren Anwendungen und Abteilungskonfigurationen ist die Bereitstellung eines vorkonfigurierten Bilds und der Einrichtung für den Benutzer viel Sinn. Das Stimmen einer MDT -Umgebung in einem Unternehmen ist eine relativ einfache Aufgabe (normalerweise ändert sich die Steuer-/Sicherheitsverfahren mehr als die tatsächliche Installations-/Einrichtungzeit), die in den meisten Fällen in einem Nachmittag abgeschlossen werden kann. Das Anpassen des Bildes erfolgt am besten mit reproduzierbarem Werkzeug, und MDT hilft dabei, da Sie das Standardbenutzerprofil ändern können.

Das heißt, bis alle Ihre Anwendungen auf die Universal Windows Platform (UWP) migriert sind. Sobald dies geschieht, ist Ihr Benutzerprofil/Standard -Anwendungsszenarien etwas einfacher zu planen und bereitzustellen.

Dies ist die langfristige Vision von Microsoft für alle Anwendungen. Wenn Ihre Organisation keinen Blick darauf werfen hat, könnte es sinnvoll sein, diese Adoption als langfristiges Ziel für Ihr Unternehmen voranzutreiben. Es gibt viele Sicherheits- und Stabilitätsvorteile für den Umzug in diese Richtung, und der zu Beginn dieses Absatzes bereitgestellte Link bietet ausreichende Datenpunkte, um den Fall zu argumentieren.

Bildgebungsprozess

Sobald Ihr Bild gebacken ist, können Sie es mit SCCM oder MDT einnehmen und sogar einem Original -Ausrüstungshersteller (OEM) geben, um Ihre von ihnen gekauften Computer vor dem Empfangen aufgestellt zu haben. Der Prozess zum Backen eines Bildes ist im Allgemeinen Folgendes:

Es wird eine Umgebung erstellt, die aus dem Produktionsnetzwerk liegt. Dies ist normalerweise eine virtualisierte Umgebung und kann sogar alles auf einem einzigen Host sein.

Das eigenständige dynamische Host -Konfigurationsprotokoll (DHCP) und das künstliche Subnetz mit einer NAT -Regel für den MDT -Host wird bevorzugt.

Es wird eine virtuelle Maschine erstellt, die den MDT-Server, 4 GB RAM und einige Prozessoren hostet, in der Regel für die Bildungszwecke ausreicht. Ein Server -Betriebssystem wird für MDT bevorzugt, kann jedoch in einem Client -Betriebssystem in einer Prise ausgeführt werden.

Für Windows Server Update Services (WSUs) wird ein virtueller Maschine erstellt, um geeignete Patches und deren Genehmigung/Gatekeeping abzubauen.

Eine andere virtuelle Maschine wird erstellt, die Ihr Referenzbildbehälter ist. Es sollte mit 4 GB RAM und zwei Prozessoren eingerichtet werden, was im Allgemeinen für diesen Zweck ausreicht. Diese Maschine muss nur eine Verbindung zu den WSU- und MDT -Hosts herstellen und eine ISO montieren, die aus dem MDT -Serverprozess hergestellt wird.

MDT wird verwendet, um ein Referenzbild aus der ISO von Windows 10 Enterprise zu erstellen, und mit einem Start -ISO wird der Referenzcontainer der virtuellen Maschine gestartet und die Aufgabensequenz ausgeführt, um das ausgefüllte WIM für die spätere Bereitstellung zu erfassen.

Eine spätere Bereitstellung kann über den allgemein verfügbaren Bereitstellungsmechanismus erfolgen. MDT und System Center Configuration Manager (SCCM) (über OSD) oder sogar Windows Deployment Server (WDS) sind alle möglich.

Es ist bemerkenswert, dass zwei dieser Optionen kostenlos sind (MDT ist ein Lösungsbeschleuniger, der für Kunden kostenlos ist, und WDS ist eine Rolle in Windows Server).

Es gibt einige Überlegungen zu diesem Prozess, die überprüft werden müssen:

- Wie oft werden Sie Ihr Bild patch/erfassen? Wenn Sie dies nicht tun, befindet sich das Bild irgendwann in einem Status, in dem es für Hardware bereitgestellt wird, und führt dann über 30 Minuten lang Windows -Updates aus, bevor das System für den Endbenutzer verwendet werden kann. Im Allgemeinen im Bild der Organisationen, die den Einsatz zu beschleunigen, und wenn Sie das goldene Image nicht mit häufigen Updates bedienen, erreichen Sie Ihr ursprüngliches Ziel nicht.

- Werden Sie eine Bereitstellung von Zero-Touch- oder Light-Touch-Bereitstellung vornehmen?

- Null-Touch erfolgt über SCCM OSD oder ein Produkt von Drittanbietern und beinhaltet (normalerweise) MAC-Adressreservierung für ein bestimmtes Bild, oder ein Benutzer wird durch ein Skript ausgeführt, das das entsprechende Bild für Hardware festlegt.

- Light-Touch erfolgt, wenn ein Problem benötigt wird, um den Einsatz anzukurbeln. Dies ist nicht so automatisiert, sondern für die meisten Anwendungsfälle. Es wird mit SCCM OSD/MDT/WDS oder einer der anderen Tools Dritter, die im Handel erhältlich sind, im Handel erreicht.

Anpassen des Bildes

Die Anpassung in Windows 10 kann eine Mischung aus PowerShell -Skripten, Gruppenrichtlinien/Gruppenrichtlinien und Registrierungsschlüssel -Tweaks sein.

Es ist wichtig zu beachten, dass der Administrator irgendwelche Anpassungsanstrengungen in einer Einstellung begegnet wird, die standardmäßig für alle Benutzer nicht bearbeitet oder optimiert werden kann. Die Windows-Produktgruppe hat festgestellt, dass einige Einstellungen nicht für Unternehmen oder Administratoren vorliegen, sondern auch für Benutzereinstellungen, die Teil ihrer Personalisierungsbemühungen sind.

Eine Gruppenrichtlinie ist eine etwas flüssige Konfigurationsoption und ist seit einiger Zeit. Ein großartiger Ort, um über neue Änderungen auf dem Laufenden zu bleiben, um die Verarbeitung der Gruppenrichtlinien zu erhalten, ist http://www.grouppolicy.biz/news/. Diese Website verfügt auch über Tutorials, Führer, Best Practices und andere Ressourcen, die ein Segen für den Windows -Administrator sind. Sicherlich könnte man auch in Betracht ziehen, an einem Vortrag von Jeremy Moskowitz unter www.gpanswers.com teilzunehmen. Er ist ein MVP in Gruppenpolitikmanagement und -design und seine Gespräche sind ziemlich gut (sprechen aus erster Hand).

Aber was ist, wenn Gruppenrichtlinien oder GPP nicht verwendet werden können, um Ihr gewünschtes Ergebnis zu erzielen? Process Monitor -Protokollierung, während Sie die Benutzeroberfläche konfigurieren, kann einen Hinweis auf einen Registrierungsschlüssel geben, den Sie ändern müssen (der normalerweise durch Gruppenrichtlinien oder Registrierungsbefehle hinzugefügt werden kann), um den Optimierungen durchzuführen.

Dies ist jedoch eine verpönte Praxis, vor allem, weil diese Registrierungsschlüssel möglicherweise den Standort (oder einfach nicht funktionieren) auf Build-to-Build-Basis von Windows 10 ändern. Wenn Sie also Gruppenrichtlinienobjekte verwenden, um die Optimierung zu verarbeiten, sind Sie eingeschaltet Ein viel solider, unterstützter Pfad für Ihr Image und Ihre Benutzererfahrung, als die Registrierung für die nichtokumentierte Einstellung von Optimierungen zu hacken.

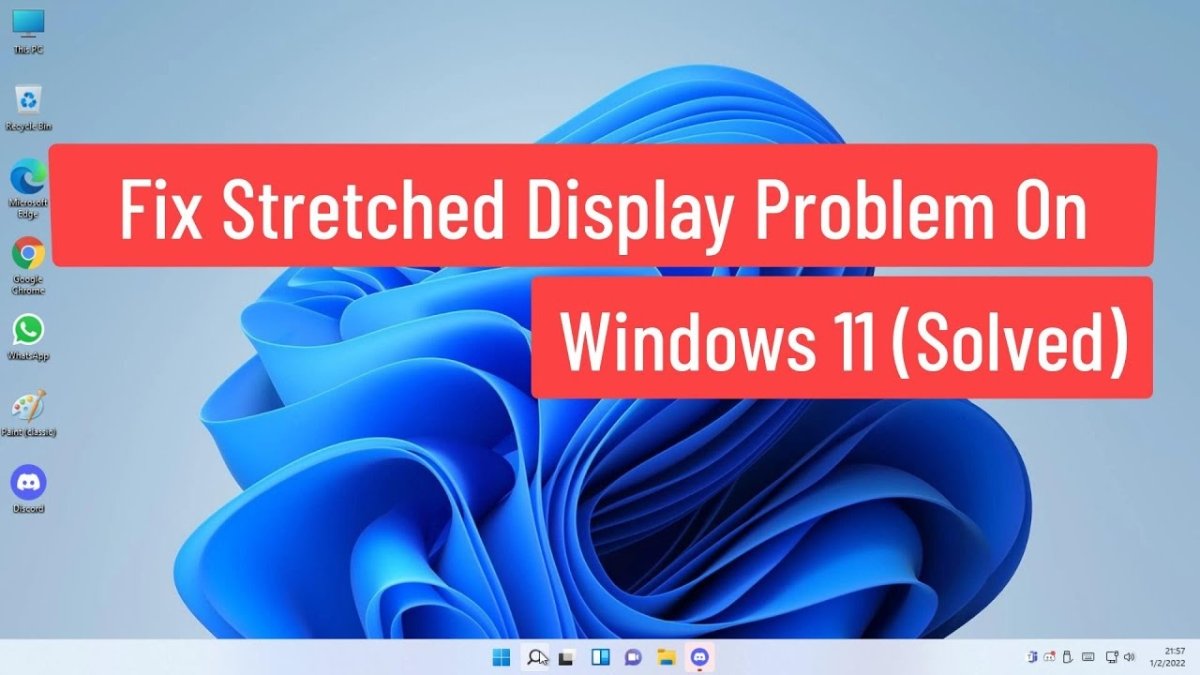

Erwartungen aufrüsten

Historisch gesehen trug es beim Upgrade von Windows das gesamte Gepäck mit der vorherigen Installation (zum Guten oder zum Schlechten). Windows 10 scheint jedoch davon abgewichen zu sein. Wenn nun eine Anwendung als nicht kompatibel angesehen wird, wenn der Build aktualisiert wird, ist die Anwendung einfach nicht im Betriebssystem nach dem Upgrade vorhanden. Windows sollte den Benutzer vor dem Upgrade davor warnen und, falls ignoriert, diese in einer Berichtsdatei unter C: \ Windows \ Panther mit dem Namen miglog.xml melden, dass die Anwendung nicht weiter migriert wurde.

Bei der ersten Ansicht mit diesen Nachrichten ist es logisch anzunehmen, dass dies eine vollständige Katastrophe und eine schlechte Wahl ist. Betrachten Sie jedoch den Upgrade -Prozess als eine Art Wächter. Nach dem Upgrade möchte Microsoft möchten, dass Sie sich beim System anmelden und es tatsächlich verwenden können, um zu arbeiten. Wenn eine Anwendung die Installation brechen wird, warum migrieren Sie sie dann? Beachten Sie auch, dass ich nicht angegeben habe, dass die Daten nicht migriert werden würden. Nein, es wird im Benutzerprofil aufbewahrt (wenn es angemessen gespeichert wird).

Dies macht das Manövrieren der Anwendungskompatibilität zwischen dem Betriebssystem und der Software von Drittanbietern sowohl problematisch als auch etwas pragmatisch:

problematisch darin, dass ein langsamer Softwareentwickler einer wichtigen Unternehmensanwendung nachweislich ein Upgrade von vorne ohne wesentliche Anwendungsscheiben oder andere Tricks verhindern kann Seien Sie nicht da, um später eine Aufregung für den Benutzer zu erstellen.

Es ist auch erwähnenswert, dass in der Registrierung einige ältere Anwendungen in der Registrierung versteckten Einstellungen (oder sogar Daten in Form von Binärblobs usw.) davonkommen. Diese Praxis war nie wirklich gut, um zu folgen, und jetzt kommt es mit einer Strafe. Bereiche der Registrierung, die vom Betriebssystem verwaltet werden, führen in der Regel keine benutzerdefinierten Schlüsseleinträge, wenn die Betriebssysteminstallation aktualisiert wird. Im Allgemeinen gibt es keine Garantie dafür, dass die Oddball -Registrierungshacks von Legacy oder interne Anträge für Sie migrieren, wenn sie in Registrierungsbereichen sind, die im Allgemeinen in der Regel dem Betriebssystem vorbehalten sind. Ihre Kilometerleistung kann variieren.

Internet Explorer 11 Enterprise -Moduskonfiguration

Windows kann die Kompatibilitätseinstellungen von Internet Explorer 11 über das zentrale Management verwalten. Auf diese Weise ermöglicht Unternehmen mit über internen Webanwendungen, die das Kompatibilitätsproblem mit Edge of Internet Explorer 11 bekannt haben, um die Kompatibilitäts- und Sicherheitseinstellungen nach Bedarf anzupassen, damit diese spezifische Website funktioniert. Diese Einstellungen werden in einer zentralen XML -Datei verwaltet, die über GPO oder lokale Richtlinien gedrückt wird.

Es gibt eine Beispiel -XML -Struktur, die für die Konfiguration dieses Konfigurierens bereitgestellt wird. Vor kurzem hat Microsoft ein Tool für die Listenliste von Unternehmensmodus und ein Unternehmens -Portal für Unternehmensmodus auf GitHub veröffentlicht. Das Tool ist für relativ kleine Implementierungen ausgelegt, und das Portal erfordert eine gewisse Infrastruktur wie SQL und Active Directory, um ordnungsgemäß zu verwalten.

Windows 10 Start und Taskleistenlayout

In Windows 8 gab es große Schwierigkeiten mit Startmenükonfigurationen. Diese Probleme sind in Windows 10 nach Build 1607 etwas gelöscht. Inzwischen gibt es ein PowerShell -CMDLet zum Exportieren und Importieren von Startmenülayouts. In der Regel erfolgt dies als Teil einer Bereitstellungsaufgabesequenz mit SCCM oder MDT, um die Automatisierung des Prozesses zu erleichtern. Die Richtlinien für Gruppenrichtlinien und Mobilgeräte (MDM) können auch einige davon ausführen.

Einige denken, dass dies im Voraus in diese Zeit eingesetzt werden muss. Berücksichtigen Sie die vorhandenen Mechaniker:

Wenn Sie ein Taskleistenlayout auf eine Reinigungsinstallation von Windows 10 anwenden:

- Die Standardkonfiguration wird mit Ihrer Konfiguration etwas verschmolzen. Es werden nur Anwendungen in Ihrer Konfiguration und Standardanwendungen an der Taskleiste festgehalten.

Wenn Sie ein Taskleistenlayout auf eine aktualisierte Windows 10 -Installation anwenden, werden die Dinge chaotisch, wie Sie hier sehen können:

- Wenn die Anwendung vor dem Upgrade vom Benutzer an die Taskleiste festgehalten wurde, verbleiben diese festgehaltenen Anwendungen und neue Anwendungen werden rechts von den vorhandenen hinzugefügt

- Wenn die Anwendung während der Installation oder Richtlinien (nicht vom Benutzer) angehalten wurde und die Anwendung nicht in Ihrer XML -Konfigurationsdatei liegt, wird die Anwendung aus der Taskleiste entfernt

- Wenn die Anwendung während der Installation oder Richtlinien (nicht vom Benutzer) angewendet wurde und die Anwendung in Ihrer XML -Konfigurationsdatei liegt, wird die Anwendung rechts von den vorhandenen Anwendungen hinzugefügt

- Neue Anwendungen, die in Ihrer XML -Konfigurationsdatei angegeben sind

Nach all dem berücksichtigen, unabhängig davon, ob Sie eine Taskleistenkonfiguration auf eine saubere Installation oder eine aktualisierte Anwendung anwenden, können die Benutzer weiterhin zusätzliche Anwendungen festlegen, die Reihenfolge der Stifte ändern oder sogar entpeln. Die Anweisungen zum Exportieren des Layouts sind wie folgt:

Verwenden Sie die folgenden Schritte, um das gewünschte Startmenülayout zu definieren und zu exportieren:

1. Richten Sie das gewünschte Layout des Startmenüs/-bildschirms auf einem vorhandenen Windows 10 -Computer ein.

2. Machen Sie ein Verzeichnis namens C: \ temp.

3. Ausführen von PowerShell im Administratormodus.

4. Führen Sie den folgenden Befehl in der PowerShell -Konsole aus:

Exportstartlayout -Path

C: \ temp \ CustomStartScreenLayout.xml –verbose

5. Um das angepasste Layout dann in ein montiertes WIM zu importieren (wobei % systemDrive % der Weg zum montierten WIM ist):

Führen Sie den folgenden Befehl in einer erhöhten PowerShell -Konsole aus:

Import -Startlayout -LayoutPath

c:\temp\customstartscreenlayout.xml

-MountPath %SystemDrive %

Dieser Mechanismus sollte einige Verwaltungsaufgaben im Anpassungsbereich leisten.

Prüfmodus

Der Prüfmodus ist eine weitere Methode zum Anpassen des Standardbenutzerprofils (Administrator) für ein System. Es ist eine bewährte Methode der manuellen Anpassung, wenn die Automatisierung nicht in die Situation passt. Ein wichtiger Punkt ist, dass der Prüfmodus zwar noch nicht unterstützt und gut zu verwenden ist, aber nicht als Methode zum Anpassen oder Optimieren des Builds vom Upgrade auf Upgrade beabsichtigt oder unterstützt wird. Gehen Sie erneut auf Gruppenrichtlinien/Gruppenrichtlinienvorlieben zurück und es wird Ihnen hier gut gehen.

Tipps

Microsoft hat darauf geachtet, wie Menschen Windows verwenden. Einer der Gründe, warum das Startmenü (wie in den Tagen von XP bekannt) verschwunden ist, ist, dass die Leute viel Zeit damit verbrachten, Mausbewegungen und Klicks durchzuführen, um ein Programm zu starten. Wenn Sie sich also die Benutzerfreundlichkeit ansehen, war es nicht sehr effizient, die Maus zu klicken und auf die Maus (manchmal subtil abhängig von Ihrer Überwachungsauflösung) zu klicken und zu verschieben (manchmal subtil abhängig von Ihrer Überwachungsauflösung).

Windows + X ist eines der besten Beispiele dafür, dass Microsoft die Benutzererfahrung optimiert und effizienter gestaltet:

Sehen Sie sich die verfügbaren Optionen an. Die meisten administrativen Tools können mit einer einfachen Schlüsselkombination und einem Klick geöffnet werden. Das ist großartig!

Das Windows Action Center ist eine weitere großartige Ressource, die ein Beispiel dafür ist, dass Microsoft für Produktivität und Effizienz vorausdenkt. Wenn Unternehmensumgebungen diese Erfahrung anpassen könnten, wäre dies noch großartiger.

Eine Sache, die wir bisher noch nicht besprochen haben, ist die Verwendung von Microsoft Intune, um Geräte zu organisieren und zu Patch. Einige der Dinge, die Menschen ändern möchten, werden jetzt über MDM verwaltet. Microsoft Intune ist eine großartige Möglichkeit, MDM-Einstellungen auf Enterprise-Geräte zu bringen und sich in SCCM-Umgebungen vor Ort zu integrieren.

Virtuelle Desktop -Infrastruktur

In virtuellen Desktop -Konfigurationen (in denen sich viele Windows -Installationen von Gast in einem Virtualisierungsstack befinden und Benutzer über Thin Clients oder RDP -Protokoll -Apps eine Verbindung zu ihnen herstellen) sind Administratoren wahrscheinlich mit der Vielfalt der Skripte vertraut Eine virtuelle Desktop -Infrastruktur (VDI). Die Skripte wurden entwickelt, um die unnötige IO -Ladung des Festplattensubsystems des VDI -Hosts (en) zu verringern und die CPU -Verwendung zu verringern (außer wenn es natürlich erforderlich). Diese Skripte nahmen erhebliche Änderungen am Betriebssystem vor und wurden von Anbietern, OEMs und Microsoft in unterschiedlichem Maße unterstützt.

In Windows 10 stellt ich fest, dass diese Methode zur Änderung des Systems des Systems zusammen mit der Lösung Probleme verursacht. Entweder Teile des Skripts funktionieren nicht wie beabsichtigt/überhaupt oder in einigen Fällen, dass die im Skript befolgten Schritte dazu führen, dass das SYSPREP -Dienstprogramm die Windows -Instanz für die spätere Erfassung nicht verallgemeinert hat.

User Experience Virtualisierung (UE-V) ist ein Angebot, das Microsoft dabei hilft. Im Wesentlichen ist das gewünschte Ergebnis all dieser Konfiguration, dass Benutzer eine erwartete Konfiguration von Windows bei der Anmeldung haben. Großartig! UEV kann einige der benutzerbasierten Einstellungen durchsteuern lassen, anstatt sie alle dazu zu zwingen, in das Bild gebacken zu werden, wo sie jetzt Probleme verursachen. Diejenigen, die immer noch den alten Pfad für Windows 10 hinuntergehen, werden feststellen, dass WAAS -Änderungen sie zu Problemen führen. Es ist eine Änderung der Denkweise, Windows 10 im Unternehmen zu verwenden.

Schichttechnologien

Wenn man auf der VDI -Route eingestellt ist, würde ich vorschlagen, die Layering -Technologie als Anpassung zu erforschen, um die Lücke der Bedürfnisse/Fähigkeiten in Fenstern zu überbrücken. Die Technologie von UNEDSK (jetzt im Besitz von Citrix) ist ein gutes Beispiel für diese Fähigkeit. Diese Technologien behandeln das OS -Bild als eine Ebene, auf der Registrierungsveränderungen, Anwendungen, Dokumente usw. alle in das Bild geschichtet werden können, bevor es dem Endbenutzer präsentiert wird.

Dies verdünnt die Daten, die für den Benutzer erheblich relevant sind, wenn wir Dinge wie Backups, Datenintegrität usw. berücksichtigen. Außerdem ermöglicht Unternehmen die Beweglichkeit, Anwendungen schnell zu einem Benutzer oder einer Gruppe von Benutzern zu ändern oder zu entfernen/zu entfernen/zu entfernen/zu entfernen/zu entfernen/zu entfernen/zu entfernen/zu entfernen/hinzuzufügen.

Sicherheitsvorschriftenmanager

Für diejenigen, die sich mit Sicherheit befassen, hat Microsoft seit einiger Zeit den Security Compliance Manager (SCM). Microsoft und andere und machen sie zu Gruppenrichtlinien, die Sie in Ihre Umgebung importieren können. Im Allgemeinen wird die Verwendung dieses Tools zur sicheren Konfiguration Ihrer Umgebung bevorzugt, anstatt alleine in den Wald zu gehen. Die Gründe dafür sind:

- Die Richtlinien werden von erfahrenen Sicherheitsunternehmen und Fachleuten erstellt.

- Wenn Sie Probleme haben und Unterstützung erhalten müssen, ist es besser zu sagen, dass wir der SCM -Vorlage für sichere Desktops gefolgt sind, oder wir haben eine Reihe von Verbesserungen an die Registrierung und die Sicherheitseinstellungen durchgeführt, und jetzt funktioniert es nicht.

Applocker

Applocker ist eine Erweiterung der Richtlinien zur Einschränkung der nativen Gruppenrichtlinien -Software. Es kann verwendet werden, um Anwendungen im Großhandel zu blockieren oder detailliert zu sein, wobei die Anwendungen nur dann ausgeführt werden können, wenn sie eine bestimmte Version sind oder mit einer akzeptierten digitalen Signatur/einem anerkannten Zertifikat signiert sind.

Die Einrichtung von Applocker ist eine ziemlich einfache Übung in der Konsole für die Konsole für die Gruppenrichtlinien. Sie können sogar alle zulässigen Programme in einen Referenzordner einfügen und Applocker den Ordner inventarisieren und eine Richtlinie basieren, die auf diesen Binärdateien basiert. Dies ist eine Übung, die sich für den Administrator lohnt, der Malware in seiner Umgebung verhindern möchte.

Microsoft Windows Store für Business, auch als Private Store bekannt

Der Microsoft Windows Store for Business, auch als Private Store bezeichnet, ist eine neue Funktion in Build 1607, mit der Unternehmensverwalter nur bestimmte zugelassene Anwendungen veröffentlichen können. Darüber hinaus kann der allgemeine Windows Store über Richtlinien deaktiviert werden, sodass nur Windows Store für Unternehmen UWP -Apps installieren darf. Konzeptionell entspricht der Windows Store for Business -Angebot der Anwendungsbibliotheksangebote von SCCM.

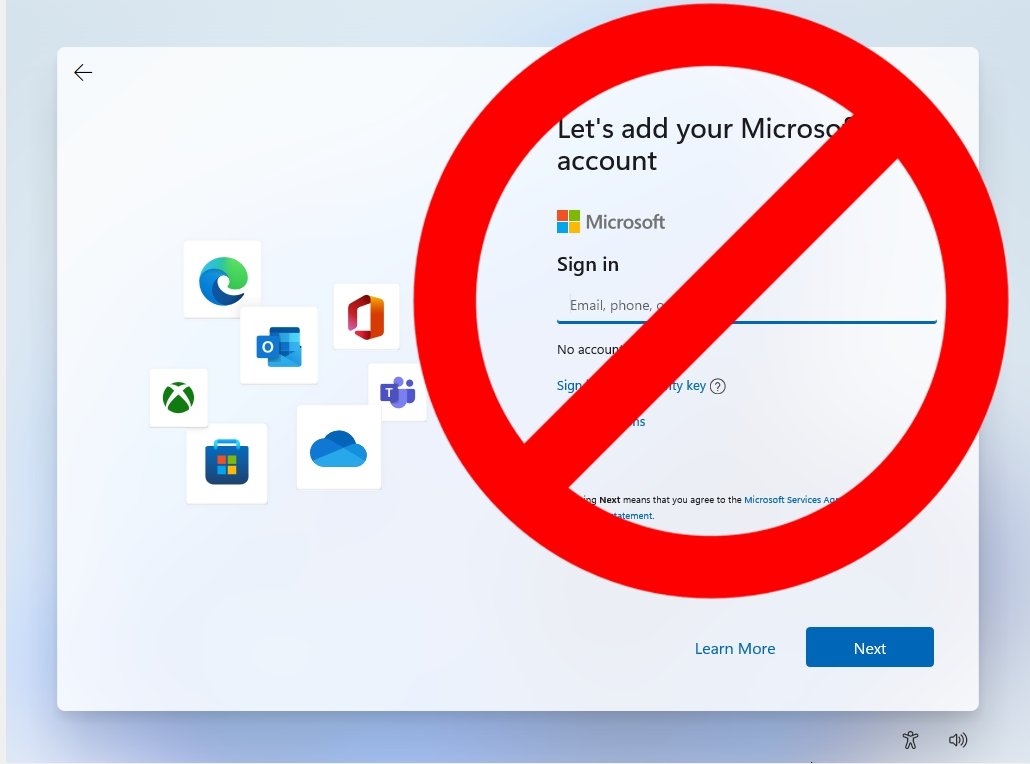

Es gibt einige Voraussetzungen, die diese Funktionalität für das Unternehmen ermöglichen. Der IT -Administrator benötigt Azure AD und Windows 10, um die erste Anmeldung, die Verwaltung, die Verteilung von Apps und die Lizenzverwaltung durchzuführen. Für die volle Erfahrung benötigen die Mitarbeiter selbst auch Azure -Anzeigenkonten. Die Anforderungen werden hier aufgeführt und erläutert: https://technet.microsoft.com/en-us/itpro/windows/Manage/Preequisites-windows-store-for-business. Aber im Allgemeinen sind sie:

- Mitarbeiter benötigen Azure-Anzeigenkonten, wenn sie von Windows-basierten Geräten für Geschäftsinhalte auf Store zugreifen

- Wenn Sie ein Management-Tool verwenden, um Online-lizenzierte Apps zu verteilen und zu verwalten, benötigen alle Mitarbeiter ein Azure-Anzeigenkonto

Das Blockieren von Zugriff auf den Windows Store, der regelmäßig ist, kann mit Applocker, MDM oder der Gruppenrichtlinie ausgeführt werden, um die Speicheranwendung auszuschalten.

Microsoft Telemetrie

Das Aufkommen der erzwungenen Telemetrie in Windows 10 sorgte für den Bereich IT Pro und Enterprise Administration. Für diejenigen, die dies nicht wissen, hält Windows 10 die Protokolle vieler Aktivitäten, die darauf ausgeführt werden, und versendet diese (anonymisierten) Datenpunkte für erweiterte Analysen an Microsoft zurück. Bevor Sie in Panik geraten, untersuchen wir, was gesammelt wird und warum.

Was wird gesammelt?

- Art der Hardware wird verwendet

- Anwendungen installiert und Nutzungsdetails

- Zuverlässigkeitsinformationen auf Gerätefahrern

Warum wird es gesammelt?

Microsoft gibt viele Gründe für das Sammeln dieser Daten an. Das allgemeine Mitnehmen hier sollte sein, dass Microsoft Telemetrie verwendet, um die Funktionalität zukünftiger Versionen am besten zu tun und die Ressourcen auszugeben, um Probleme in einem realen Prioritätsszenario zu beheben. Zum Beispiel, wenn in der Vergangenheit 10.000.000 Unfälle in Explorer.exe täglich in der Welt stattgefunden haben und sie alle den gleichen Debugging -Call -Stack hatten, war Microsoft möglicherweise dieses Problem möglicherweise nicht wirklich bewusst, bis beide Anrufe von Endbenutzern getätigt wurden Zu Hause oder Enterprise -Kunden haben sich mit einer gewissen Häufigkeit zu diesem Thema angerufen.

Mit Windows 10 hört Microsoft die Stabilitätsmetriken des von ihnen geschriebenen Codes an. Angesichts des gleichen Szenarios von 10.000.000 Crashes-A-A-Days in Windows 10 können Sie sicher sein, dass Microsoft Ressourcen widmen würde, um das Problem mit allen angemessenen Eile anzugehen. Hier gibt es hier einen Vorteil für Heimnutzer, Enterprise -Benutzer und alle dazwischen.

Kannst du jetzt das alles angegeben? Wenn Sie ein Heimnutzer sind, nicht wirklich, nein.

Wenn Sie ein Unternehmen oder eine Schule sind und die entsprechende Lizenz/SKU verwenden, können Sie ja. Aber solltest du? Übergibt der potenzielle Verlust wichtiger Daten an Microsoft oder Dritter die Vorteile aller Benutzer (einschließlich Ihrer Organisation), die eine bessere Erfahrung haben? Für einige Organisationen ist dies ein einfacher Entscheidungsbaum. Für andere ist es sicherlich ein komplizierteres Szenario.

Es werden auch verschiedene Telemetrieebenen gesammelt. Sie gehen von einer Grundlinie der Sicherheitssammlungen nur bis zu einer vollständigen Lieferung von Anwendungsnutzungsmustern auf höchstem Niveau. Angesichts der sich ändernden Natur des WAAS -Modells ermutige ich Sie, das gesamte Konzept der Telemetrie während Ihres Implementierungsprozesses zu überprüfen.

Windows Spotlight

Windows Spotlight ist eine neue Funktion in Windows 10, mit der Sie mehr als nur ein Bild für Ihren Sperrbildschirm haben können. Anstelle einer statischen Seite können Sie jetzt zwei Elemente optimieren (als Benutzer oder als Enterprise -Administrator):

- Welche Bilder können als Sperrbildschirme angezeigt werden?

- Zeigt Windows auf Ihrem Sperrbildschirm auch zufällige Tipps und Tricks an?

Die meisten Organisationen konfigurieren den Sperrbildschirm als Unternehmenslogo oder von Unternehmen zugelassener Kunstpaket, um zu vermeiden, dass Personalprobleme auftreten und auch Einheitlichkeiten im Büro schaffen.

Die Tipps, die die meisten Menschen nehmen oder gehen können. Ich finde, die meisten Unternehmen schalten sie aus, falls ein Tipp den Benutzer anweist, etwas zu tun, das das Unternehmen nicht möchte (z. B. versuchen, ein Problem zu lösen, anstatt den Helpdesk zu kontaktieren, um Hilfe zu erhalten).

Gruppenrichtlinien können die Einstellungen für diese Fähigkeit im Unternehmen verwalten, und dies ist die empfohlene Methode zur Verwaltung.

Obligatorische Benutzerprofile

Seit einiger Zeit gibt es seit einiger Zeit seit Windows XP. Für diejenigen, die mit diesem ehrwürdigen Windows -Mechanismus nicht vertraut sind, sind obligatorische Benutzerprofile Roaming -Profile, die mit spezifischen Einstellungen konfiguriert wurden, die normalerweise nicht von der Anmeldung von Endbenutzer auf der Windows -Maschine geändert werden können. Darüber hinaus werden Änderungen am Profil vorgenommen (z. B. Malware) nicht auf das obligatorische Profil zurückgespeichert. Sie sind eine Einbahnstraße der Konfiguration.

Diese eignen sich hervorragend für Bildungsmaschinen: Testzentren, Schreiben von Labors und auch Kioske passen manchmal zu einer obligatorischen Profilanforderung.

Wenn ein Server, der das obligatorische Profil hostet, nicht verfügbar ist (Netzwerkprobleme, Remote -Host weg vom Unternehmenslan usw.), wird eine lokal zwischengespeicherte Kopie geladen (falls vorhanden ist dies konfigurierbar). Wenn das Profil nicht lokal zwischengespeichert wird, kann ein temporäres Profil bedient oder die Anmeldung abgelehnt werden (über Gruppenrichtlinien).

Obligatorische Benutzerprofile sind im Großen und Ganzen normale Benutzerprofile. Der ntuser.dat wurde gerade in .man (für obligatorisch) umbenannt und markiert das Profil nur.

Der Prozess wird im Detail im Technalen detailliert dokumentiert, sodass wir ihn hier nicht wiederholen werden (und theoretisch ist es ohnehin, sich vom Build zum Erstellen im WAAS -Modell zu ändern).

Ein Anliegen der obligatorischen Profile sind Anmeldezeiten. Wenn Sie der Meinung waren, dass ein Profil über das Netzwerk von einem zentralen Host (sogar DFS oder einer anderen Replikation) über das Netzwerk kopiert wird, lassen Sie den Benutzer warten, Sie sind tatsächlich korrekt. Es tut. Und ein schlecht konfiguriertes obligatorisches Profil (oder sogar Roaming -Profile, die nicht obligatorisch sind), kann eine große Ursache für SBSL -Probleme (Slow Stiefel langsame Anmeldung) im Unternehmen sein. Microsoft hat dieses Richtlinienraster bereitgestellt, um zu demonstrieren, welche Richtlinienfunktionen je nach Version von Windows verwendet werden sollen:

Zugewiesener Zugriff, auch als Kiosk -Modus bekannt

Ich habe ein paar Mal Kioskfunktionalität erwähnt. Wie sich herausstellt, verfügt Windows 10 mit einer Funktion, mit der Ihr Enterprise -Build in einen Kiosk verwandelt, der eine einzige Anwendung bedient. Um dies manuell zu tun, gehen Sie zu Einstellungen | Konten | Andere Leute | Richten Sie zugewiesenen Zugriff ein.

Von hier aus ist es so einfach, ein Konto und eine Anwendung zuzuweisen, die das Konto ausführt (im Wesentlichen als Shell):

Sobald dies ein Konto und eine Anwendung zugewiesen ist, wird diese Anwendung geöffnet, wenn sich das Konto anmeldet. Wenn die Anwendung schließt, meldet sich der Benutzer an.

Für das Unternehmensmanagement wird diese Konfiguration jedoch einzeln nicht skaliert. Daher gibt es Anleitungen für TechNet, wie Sie PowerShell verwenden können, um dies sowie MDM -Richtlinien oder sogar den Windows ICD zu konfigurieren.

Bringen Sie Ihre eigenen Gerätezenarien mit

Um Ihr eigenes Geräte (BYOD) -Szenarien mitzubringen, ist Intune das empfohlene Fahrzeug für die Verwaltung. Die Suite verwendet integrierte MDM -Richtlinien, um das zu verwalten, was mit den Unternehmensdaten auf einem Gerät passiert, wenn Sie feststellen, dass der Mitarbeiter kein Mitarbeiter mehr ist, oder wenn das Gerät gestohlen wurde und Sie sie wischen. Microsoft Intune ist für sich selbst ein Buch wert und ist jenseits des Rahmens davon. Beachten Sie nur, dass Sie, wenn BYOD Teil Ihrer Endpunktstrategie ist, Intune oder ein konkurrierendes Angebot betrachten sollten, um dies ordnungsgemäß zu verwalten.

Wenn Sie in eine Situation versetzt werden, in der Sie BYOD ohne MDM -Lösung implementieren müssen, sollten Sie die Software -Lizenzaspekte Ihrer Implementierung berücksichtigen. Dürfen Sie die Software gesetzlich auf einem Computer installieren, der eigentlich nicht Ihnen gehört? Willst du das wirklich tun? Es ist eine interessante Lizenz- und Unterstützungsgrenzgespräche, die auch mit MDM gebügelt werden muss. Wenn Sie keine richtige Lösung haben, um sie zu bewältigen, ist es in der Tat sehr schlammig.

Windows -Bibliotheken

Windows -Bibliotheken haben seit ihrer Gründung einen langen Weg zurückgelegt. Wir sind jetzt an dem Punkt, an dem sie leicht Funktionen wie Föderierte Suche, Indexierung und Suche nach Medien enthalten können, die sich auf Servern oder Heimcomputern befinden.

Es gibt hier viel Flexibilität für das Unternehmen, Unternehmensdatenvermögen in anderen logischen Methoden als "Meine Daten sind auf g:" usw. vorzustellen. Sie können sogar Ordnerumleitung für bekannte Ordner in Bibliotheken implementieren.

Es ist jedoch wichtig, hier sorgfältig zu treten, da eine langsame Leistung bei schlecht implementierter Ordnerumleitung auftreten kann. Die Fähigkeit einer zentralen Einführung der Bibliothekskonfiguration erfolgt mit einer Bibliotheksbeschreibungsdatei und wird in einer XML -Schema -Datei verwaltet.

Es gibt noch einige Einschränkungen: Keine Dateien, die in Microsoft Exchange oder Microsoft SharePoint gehostet werden, keine Dateien auf NAS -Geräten und keine DFS -gehosteten Dateien.

Benutzererfahrung Virtualisierung

UE-V ist die Microsoft-Lösung aus dem Microsoft Desktop Optimization Pack (MDOP), das einige benutzerdefinierte Einstellungen und Optimierungen erfasst und in einem Container speichert. Ein Großteil der Funktionen rund um UE-V befindet sich in Anwendungseinstellungen. Wenn Benutzer die Standardeinstellungen von Microsoft Word ändern, erfasst UE-V dies und stellen sicher, dass die Änderungen dem Benutzer folgen.

Es ist ziemlich raffiniert und hat einen langen Weg zurückgelegt. Es gab einige Bedenken, die auf den potenziellen Leistungsauswirkungen des UE-V-Agenten (insbesondere in VDI-Umgebungen) beruhen, aber diese wurden größtenteils in aufeinanderfolgenden Iterationen des Produkts angesprochen. UE-V Matter kann ein Buch füllen, aber es genügt zu sagen, dass UE-V ein Einstellungscontainer-Agent für Endbenutzer ist.

Zugegebenermaßen ist diese Konfiguration mit dieser Konfiguration verbunden. Es ist keine Setup-and-Go-Installation. Einige denken, dass es in die Verwendung und das Erfassen der Nutzung eingehen muss, insbesondere wenn das Unternehmen benutzerdefinierte Anwendungseinstellungen mit dem UE-V-Agenten erfassen will.

MBAM (BitLocker Administration) ist ein weiteres Tool, das beim Speichern der Bitlocker -Wiederherstellungsschlüssel in Active Directory oder anderen Treuhandlingen hilft.

Zusammenfassung

Wie Sie sehen können, bringt Windows 10 und insbesondere 1703 für Unternehmensverwalter viel zu bieten. Aber es ist wiederum eine Paradigmenverschiebung von den alten Windows 7-Image-Herstellungstagen. Bewerten Sie die Ihnen zur Verfügung stehenden Funktionen sorgfältig, bevor Sie Ihre Migration und Einführung dieser neuen Technologie nach Möglichkeit beginnen.