Funciones avanzadas para configurar y personalizar para Windows 10 y Windows 11 Speed

Funciones avanzadas para configurar y personalizar para Windows 10 y Windows 11 Speed

En este artículo, los métodos discutidos serán aplicables principalmente a las ediciones de Windows 10 Enterprise and Education. Si su entorno también incluye la edición profesional, encontrará que algunas configuraciones recomendadas no funcionan ni se aplican como se esperaba. Microsoft mantiene un índice de configuraciones que solo se aplican a las ediciones de Windows 10 Enterprise and Education; saber más. Debe tener en cuenta que estos están sujetos a cambios de la versión en la versión.

En este artículo, aprenderemos lo siguiente:

- Windows como metodología de servicio

- Opciones de configuración de imagen y personalización de Windows disponibles para administradores empresariales

- Nuevas tecnologías que vienen con Windows 10 y enriquecen la experiencia del usuario (por ejemplo, Cortana)

- Configuración de seguridad

- Administración de la tienda de Windows

Introducir Windows como servicio

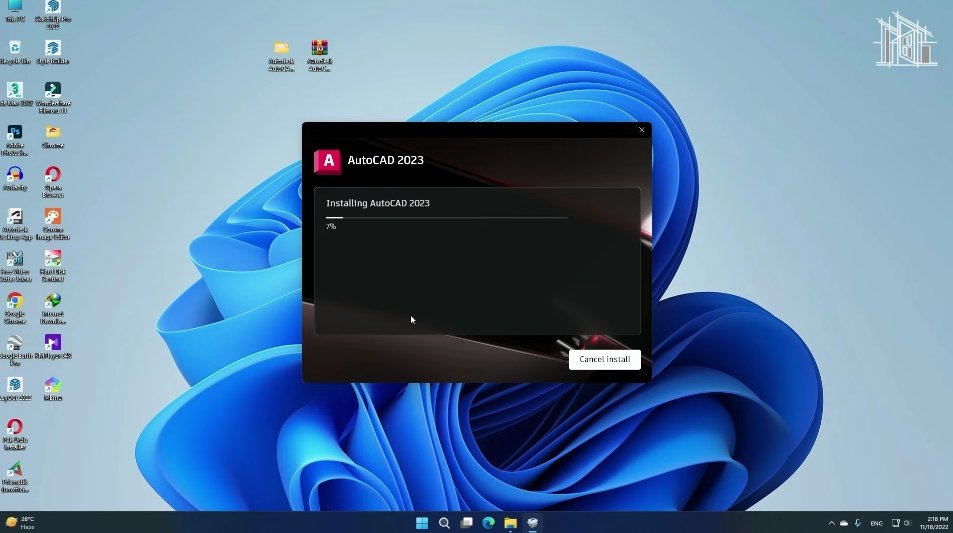

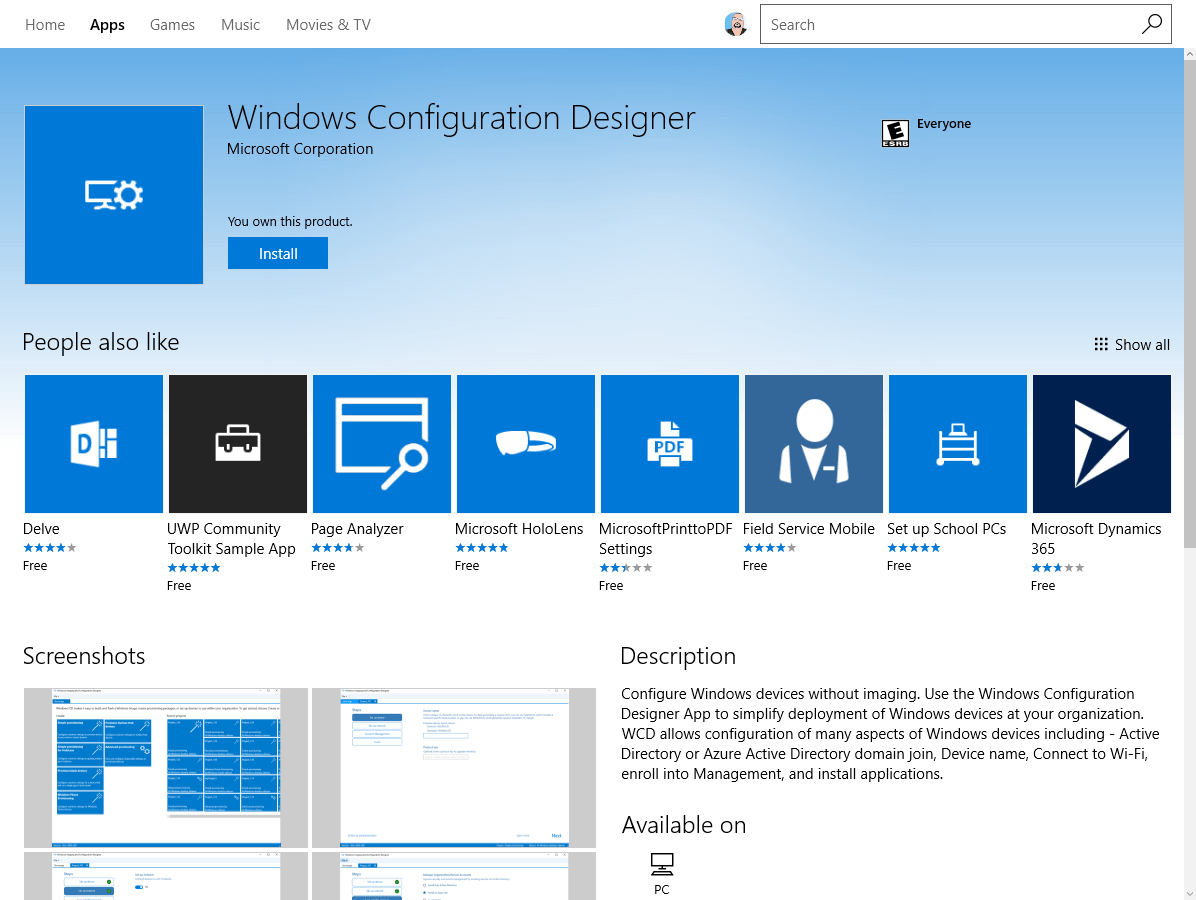

Microsoft ha cambiado los principios de diseño de la configuración de la imagen de Windows entre Windows 7 y Windows 10. Windows 10 y Server 2016 anuncian una nueva forma de hacer negocios para Microsoft, Windows como servicio (WAAS). Esta es ahora la forma en que Windows está siendo diseñado, implementado y atendido en todo el mundo. A la luz de esto, para ayudar a los entornos empresariales a mantenerse al día, Microsoft parece estar realizando inversiones significativas en herramientas y desarrollo de procesos centrados en la implementación. Es probable que esto ayude con el proceso históricamente largo de las máquinas migratorias y de imágenes. Probablemente no haya un mejor ejemplo que la disponibilidad del diseñador de configuración de Windows en la tienda de Microsoft, como se muestra en la siguiente captura de pantalla:

Si bien la herramienta cambió, la idea de configurar y ajustar una imagen sin tener que pasar por los pasos de la secuencia de tareas que requieren mucho tiempo y el ajuste riguroso y metódico de la configuración es sin duda una bendición para el administrador empresarial (y quizás una ruina para el despliegue, centrado en el despliegue. profesional). Es mi firme creencia de que se está dirigiendo por un camino donde las imágenes (como ahora lo sabemos) será cosa del pasado, donde una máquina Windows 10 se puede conectar a una red, unidas a Active Directory o Azure Active Directory (Azure AD), y las políticas se empujan hacia abajo para configurar la experiencia del usuario. Además, sospecho que eventualmente, una tecnología de contenedor se aferrará donde el perfil de usuario es solo un contenedor para cargar al inicio de sesión. Dada la preponderancia de la redirección de la carpeta mal aplicada y las políticas del grupo de perfil de roaming en entornos empresariales, esto es probablemente algo bueno, ya que muchos administradores confantan con una orientación difícil o conflictiva sobre el despliegue, o incluso externalizan su trabajo de imagen debido a la naturaleza compleja del trabajo. .

Uno de los aspectos de WAA que pueden no ser anticipados por muchos profesionales de TI (todavía) es que las cosas cambiarán debajo de usted de construcción a construcción de ventanas más que probablemente. No estoy simplemente describiendo un cambio o estabilidad de diseño de experiencia de experiencia (UX), ni nada de eso. Estoy hablando sobre el núcleo de lo que ha sido para Windows para las empresas desde hace algún tiempo.

Por lo general, las empresas están acostumbradas a modificar el sistema operativo para satisfacer sus necesidades. ¿Necesita software para ejecutar un cajero automático? Genial, las ventanas incrustadas siempre fueron la respuesta. ¿Quiere lanzar misiles, ver imágenes médicas, procesar nóminas o cualquiera de las otras tareas de innumerables trabajadores en empresas, organizaciones gubernamentales e incluso hogares? ¡Genial, Microsoft Windows es para ti!

Lo que estoy diciendo es que las perillas de personalización profundas a las que estamos acostumbrados desde Windows XP y Windows 7 días han desaparecido de alguna manera. Eso no quiere decir que los casos de borde ya no sean bienvenidos en Windows Land, en absoluto. Lo que está diciendo es que para los casos de esquina, en lugar de forzar la clavija cuadrada en el agujero redondo, puede servirse mejor utilizando la herramienta apropiada disponible. Por ejemplo, si necesita Windows para ser un quiosco, el uso del acceso asignado es muy preferido sobre piratear el registro de manera que puede causar problemas involuntarios más adelante.

Microsoft está recibiendo retroalimentación activamente sobre los cambios que realizan desde la construcción hasta la construcción y modificación de sus hojas de ruta como resultado de esa retroalimentación. Los casos de borde aún tendrán un hogar en las ventanas, pero puede ser un hogar diferente al antiguo.

Entonces, si bien la personalización del perfil de usuario parece estar encabezada por una ruta nueva y emocionante, la personalización de imágenes todavía está disponible y puede ser necesaria y vale la pena el esfuerzo. Las herramientas para esto son el Kit de herramientas de implementación de Microsoft (MDT) y Windows System Image Manager (Windows SIM) desde el kit de evaluación e implementación de Windows (Windows ADK).

Cortano

Una de las nuevas características de Windows 10 es Cortana. Una entidad familiar de aquellos que jugaron la serie de juegos Halotm, Cortana es más que una cara bonita en Windows 10. Está profundamente integrado en el sistema operativo, y los desarrolladores de aplicaciones pueden integrarse fácilmente en los controles de voz de Cortana para lanzar o administrar su aplicaciones. En las siguientes capturas de pantalla se muestran dos ejemplos de Cortana en el trabajo:

Para los entornos empresariales, Azure AD se aprovecha para administrar algunos de sus comportamientos y, por lo tanto, las empresas que usan Azure AD realmente deberían investigar las capacidades de Cortana. La sólida integración con Office 365 y Power BI son dos casos de uso convincentes que Microsoft admite ahora. La adición del kit de habilidades de Microsoft Bots SDK y Cortana hace de esta una plataforma personalizable para que las empresas aprovechen sus propias aplicaciones internas.

No estamos simplemente hablando con una computadora, aunque eso es parte de lo que Cortana hace para los usuarios. Imagine la integración con Cortana Analytics en Azure, Power BI Dashboards y Excel Tablas Pivot, todas integradas y resultados disponibles a través de una interfaz simple de usar integrada en Windows 10. Eso es más adecuado para lo que la visión y las capacidades están aquí. También busque más acrobacias de integración con la suite Office de Microsoft y otros productos y servicios en el futuro.

Mitigación de seguridad

Para la importancia del enfoque de seguridad de Windows 10, uno simplemente necesita mirar las noticias. Parece todos los días que surge otra historia de una empresa u organización que ha instalado ransomware y luego ha sido chantajeado para pagar una clave de cifrado para recuperar el acceso a sus propios datos. Vale la pena una revisión del trabajo necesario para proteger de este tipo de ataques.

Una compañía, tercera nivel, incluso tiene un kit que ofrecen para ayudar a prevenir este tipo de intrusión en su red. Desde el sitio del kit de prevención de ransomware del tercer nivel, http://www.thirdtier.net/ransomware-prevention-kit/, puede ver que el paquete hace muchas modificaciones y recomendaciones, incluidas las políticas de grupo, el filtrado de WMI, las políticas de restricción de software, el bloqueo de vectores de ataque conocidos, copias de seguridad, métodos de recuperación e incluso materiales de capacitación para enseñar a los usuarios a ser más conscientes de la seguridad.

Incluso si elige no usarlo, es una gran lista de verificación de haber pensado ... cuando se trata de mitigación de riesgos. En una época en la que los productos antivirus no pueden proteger contra todo, especialmente los ataques de ingeniería social a los usuarios finales, corresponde a los administradores para proteger a los usuarios de sí mismos en el mejor interés de la empresa.

Además, los productos de software que trabajan en conjunto con soluciones antivirus, como el software de prevención de pérdidas de datos (DLP) o incluso software/sistemas de detección de intrusos (IDS) se pueden utilizar para proteger a las organizaciones y sus datos del robo accidental o incluso intencional por parte de terceros o pícaros Rogue empleados. El objetivo típico de una organización es evitar que sus datos terminen en WikiLeaks, por lo que cualquier paso que se pueda tomar hacia ese fin sea un buen objetivo para el administrador empresarial.

Si bien la prevención está muy bien, ¿qué pasa con las consecuencias de una intrusión detectada? ¿Estás preparado para ese escenario? Más aún, ¿está preparado su equipo de seguridad? Las herramientas forenses, la configuración del registro de Windows y la auditoría posterior pueden contribuir en gran medida a responder las preguntas de

Lo que sucedió, cómo sucedió y lo que perdimos. Con Windows 10, es suficiente decir que Microsoft ha realizado muchas mejoras para evitar que ocurran ataques.

Personalización de imágenes

En un entorno empresarial con muchas aplicaciones heredadas y configuraciones de departamento, la implementación de una imagen preconfigurada y configurada para el usuario tiene mucho sentido. Defender un entorno MDT en una empresa es una tarea relativamente fácil (generalmente requiere más cambio en los procedimientos de control/seguridad que el tiempo de instalación/configuración real) que se puede completar en una tarde en la mayoría de los casos. Personalizar la imagen se realiza mejor con herramientas reproducibles, y MDT ayudará con eso, ya que puede modificar el perfil de usuario predeterminado.

Es decir, hasta que todas sus aplicaciones se migren a la plataforma Universal Windows (UWP). Una vez que esto sucede, su perfil de usuario/escenarios de aplicación predeterminados se vuelven un poco más fáciles de planificar e implementar.

Esta es la visión a largo plazo de Microsoft para todas las aplicaciones. Si su organización no ha comenzado a echar un vistazo, podría tener sentido ayudar a impulsar esa adopción como un objetivo a largo plazo para su empresa. Hay muchos beneficios de seguridad y estabilidad para moverse en esta dirección, y el enlace proporcionado al comienzo de este párrafo proporcionará amplios puntos de datos para argumentar el caso.

Proceso de imagen

Una vez que se hornee su imagen, puede tomarla e implementarla con SCCM o MDT o incluso darla a un fabricante de equipos original (OEM) para haber colocado en sus computadoras compradas antes de recibirlas. El proceso para hornear una imagen es generalmente esto:

Se crea un entorno que está fuera de la red de producción. Este suele ser un entorno virtualizado e incluso puede estar en un solo host.

Se prefiere el protocolo de configuración de host dinámico independiente (DHCP) y subred artificial con una regla NAT para el host MDT.

Se crea una máquina virtual que aloja el servidor MDT, 4 GB de RAM y algunos procesadores típicamente es suficiente para fines de creación de imágenes. Se prefiere un sistema operativo de servidor para MDT, pero puede ejecutarse en un sistema operativo cliente en un apuro.

Se crea una máquina virtual para Windows Server Update Services (WSUS) para reducir los parches apropiados y su aprobación/control.

Se crea otra máquina virtual que será su contenedor de imagen de referencia. Debe configurarse con 4 GB de RAM y dos procesadores, lo que generalmente es suficiente para este propósito. Esta máquina solo necesita conectarse a los hosts WSUS y MDT y montar un ISO producido a partir del proceso del servidor MDT.

MDT se utiliza para construir una imagen de referencia a partir del ISO de Windows 10 Enterprise, y se utiliza un ISO de arranque para iniciar el contenedor de referencia de la máquina virtual y ejecutar la secuencia de tareas para capturar el WIM completado para la implementación posterior.

La implementación posterior puede ser a través de cualquier mecanismo de implementación generalmente disponible. MDT y System Center Configuration Manager (SCCM) (a través de OSD) o incluso el servidor de implementación de Windows (WDS) son posibles.

Es notable que dos de estas opciones sean gratuitas (MDT es un acelerador de solución que es gratuito para los clientes, y WDS es un papel en Windows Server).

Hay algunas consideraciones en este proceso que deben revisarse:

- ¿Con qué frecuencia vas a parchear/capturar tu imagen? Si no lo hace, eventualmente la imagen estará en un estado donde se implementa en hardware, luego ejecuta actualizaciones de Windows durante más de 30 minutos antes de que el sistema sea utilizable para el usuario final. En general, las organizaciones se despliegan para acelerar, y si no sirve la imagen dorada con actualizaciones frecuentes, terminará no alcanzando su objetivo original.

- ¿Vas a hacer un despliegue de toque de cero o touch ligero?

- El toque cero se realiza a través de SCCM OSD o un producto de terceros e implica (generalmente) reserva de dirección MAC para una imagen específica, o tal vez un usuario ejecuta a través de un script que determina la imagen apropiada para colocar en el hardware.

- El toque ligero se realiza cuando se necesita algo para estimular el despliegue. Esto no es tan automatizado, pero funciona para la mayoría de los casos de uso. Se logra con SCCM OSD/MDT/WDS o cualquiera de las otras herramientas de terceros disponibles comercialmente.

Personalización de la imagen

La personalización en Windows 10 puede ser una combinación de scripts de PowerShell, políticas grupales/preferencias de políticas de grupo y ajustes clave de registro. Mezaje a través de un filtro de todos los objetos de política grupal que se pueden ajustar en Windows 10:

Es importante tener en cuenta con cualquier esfuerzo de personalización que eventualmente, el administrador se encontrará con una configuración que no se puede editar o ajustar para todos los usuarios de forma predeterminada. El grupo de productos de Windows ha determinado que algunas configuraciones no son para empresas o administradores para ajustar, sino que son configuraciones solo para el usuario que forman parte de sus esfuerzos de personalización.

Una política grupal es una opción de configuración algo fluida y lo ha sido por un tiempo. Un gran lugar para mantenerse al tanto de los nuevos cambios que llegan al procesamiento de políticas grupales es http://www.grouppolicy.biz/news/. Este sitio también tiene tutoriales, guías, mejores prácticas y otros recursos que son una bendición para el administrador de Windows. Ciertamente, uno también podría considerar asistir a una charla de Jeremy Moskowitz en www.gpanswers.com. Es un MVP en gestión y diseño de políticas grupales y sus conversaciones son bastante buenas (hablando de experiencia de primera mano).

Pero, ¿qué pasa si la política grupal o GPP no se puede usar para lograr el resultado deseado? Registro de monitor de proceso mientras configura la interfaz de usuario como se desea puede dar una pista de una clave de registro que necesita modificar (que generalmente se puede agregar mediante comandos de política de grupo o Reg ADD) para que el ajuste suceda.

Sin embargo, esta es una práctica del ceño fruncido, principalmente porque esas claves de registro pueden cambiar la ubicación (o simplemente no funcionar) en una base de construcción de Windows 10. Por lo tanto, si utiliza objetos de política de grupo para manejar el ajuste, está en Una ruta mucho más sólida y compatible para su imagen y experiencia del usuario que piratear el registro para ajustes de configuración indocumentados.

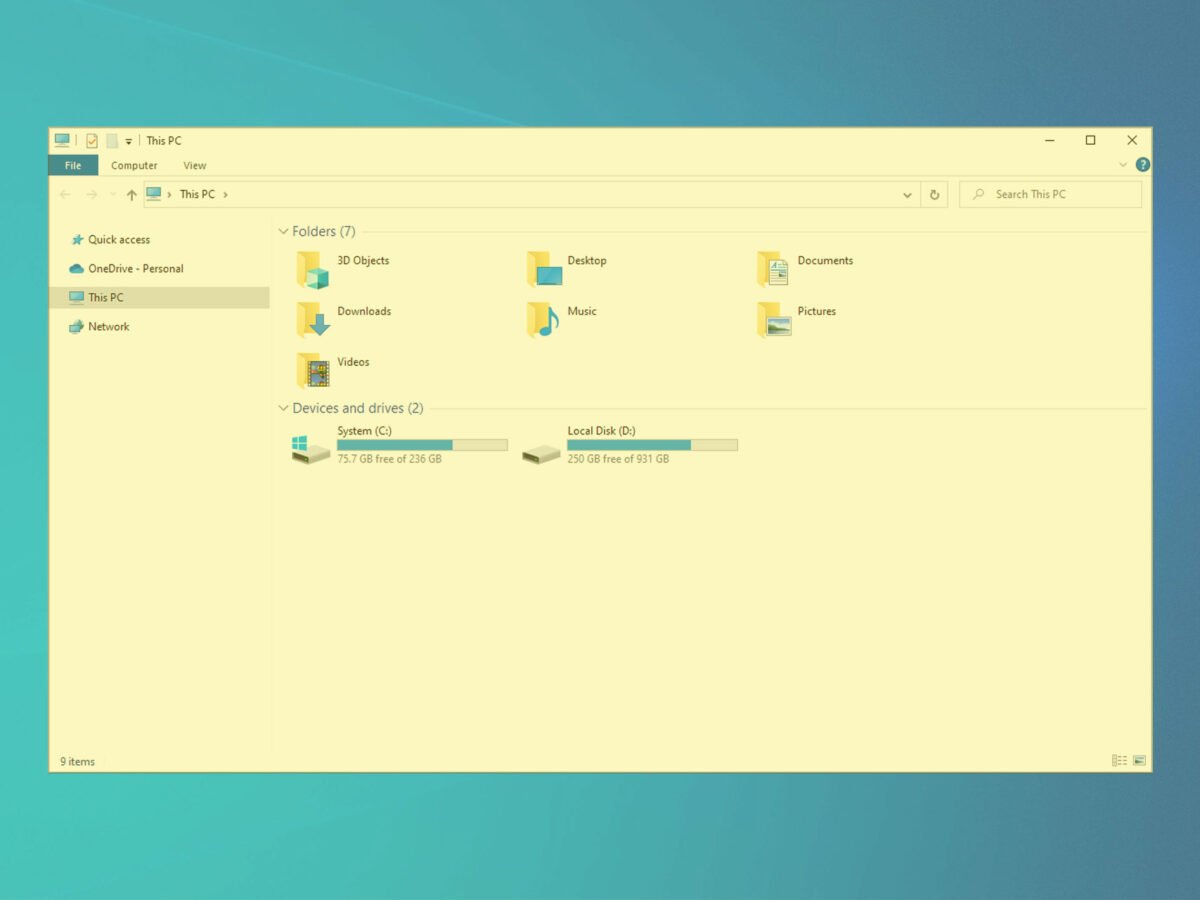

Expectativas de actualización

Históricamente, cuando Windows se actualizó, llevaba todo su equipaje con él desde la instalación anterior (para bien o para mal). Windows 10, sin embargo, parece haberse desviado de esto. Ahora, si una aplicación se considera incompatible con la compilación que se actualiza, la aplicación simplemente no estará presente en el sistema operativo posterior a la actualización. Windows debe advertir al usuario de esto antes de la actualización y, si se ignora, informar esto en un archivo de informe en C: \ Windows \ Panther llamado miglog.xml que la aplicación no se migró hacia adelante.

Cuando se enfrenta por primera vez con esta noticia, es lógico suponer que se trata de un desastre completo y una mala elección. Sin embargo, considere el proceso de actualización como una especie de guardián. Después de la actualización, Microsoft desea que pueda iniciar sesión en el sistema y realmente usarlo para trabajar. Si una aplicación va a romper la instalación, ¿por qué migrarla? También tenga en cuenta que no declaré que los datos no se migrarían. No, se mantiene (si se almacena adecuadamente) en el perfil de usuario.

Esto hace que la maniobra de la compatibilidad de la aplicación entre el sistema operativo y el software de terceros sea problemático y algo pragmático:

problemático en el sentido de que un desarrollador de software lento de una aplicación empresarial clave puede evitar que una actualización avance sin las capas de aplicación significativas u otros trucos, pragmático porque el software funciona y, por lo tanto, se migra durante el proceso de actualización, o no funciona y no funciona y no funciona y no funciona y no funciona y no funciona y no funciona y no funciona y no funciona No estará allí para crear un escándalo más adelante para el usuario.

También vale la pena señalar que algunas aplicaciones más antiguas solían escapar con la configuración de ocultación (o incluso los datos en forma de blobs binarios, etc.) en el registro. Esta práctica nunca fue realmente buena a seguir y ahora viene con una penalización. Las áreas del registro administrada por el sistema operativo tienden a no mantener entradas de clave personalizadas cuando se actualiza la instalación del sistema operativo. En términos generales, no hay garantía de que los hacks de registro Oddball de las aplicaciones heredadas o internas se migren por usted si se encuentran en áreas de registro generalmente reservadas para el sistema operativo como regla general. Su kilometraje puede variar.

Internet Explorer 11 Configuración del modo empresarial

Windows tiene la capacidad de administrar la configuración de compatibilidad de Internet Explorer 11 a través de la administración central. Esto permite a las empresas que tienen aplicaciones web internas que tienen un problema de compatibilidad conocido con Edge of Internet Explorer 11 ajustar la configuración de compatibilidad y seguridad según sea necesario para que ese sitio específico funcione. Estas configuraciones se gestionan en un archivo XML central que se presiona a través de GPO o política local.

Hay una estructura XML de muestra proporcionada para seguir para configurar esto, lo cual es bueno, pero recientemente Microsoft lanzó una herramienta de administrador de la lista de sitios de modos empresariales y también un portal de la lista de sitios de modo empresarial en GitHub. La herramienta está diseñada para implementaciones relativamente pequeñas y el portal requiere cierta infraestructura como SQL y Active Directory para administrar correctamente.

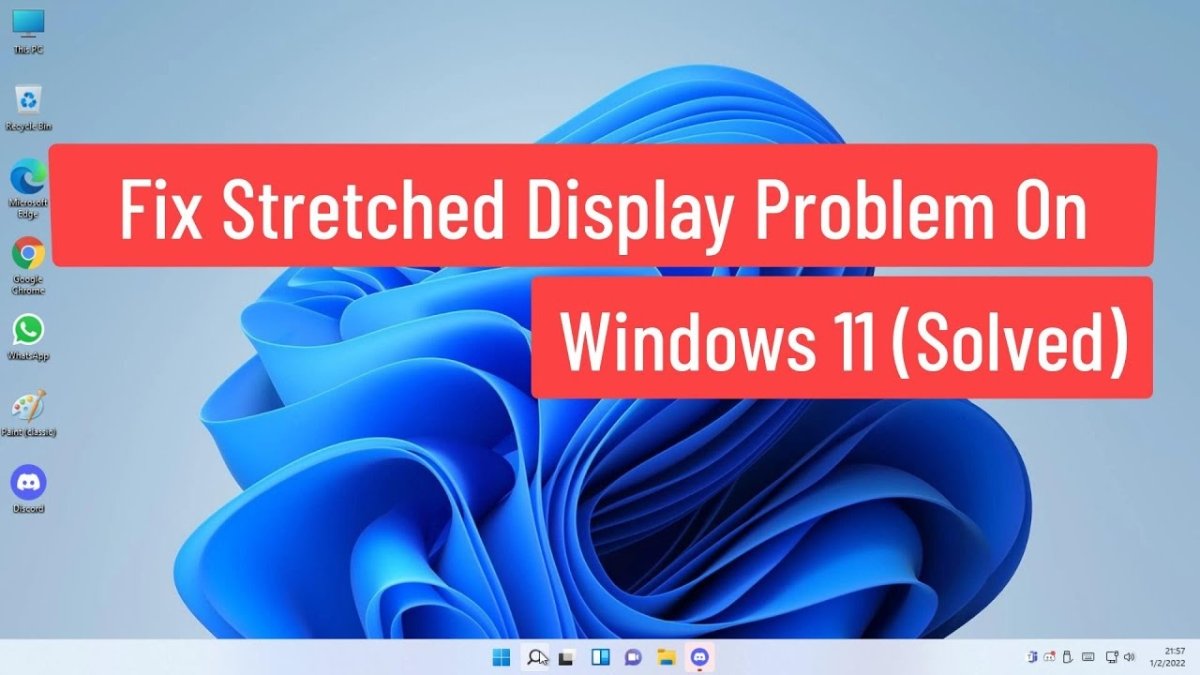

Windows 10 Inicio y diseño de la barra de tareas

En Windows 8 hubo mucha dificultad con las configuraciones de menú Inicio. Estos problemas están un poco aclarados en Windows 10 después de la compilación 1607. Ahora hay un cmdlet de PowerShell para exportar e importar diseños de menú de inicio. Por lo general, esto se hace como parte de una secuencia de tareas de implementación utilizando SCCM o MDT para aliviar la automatización del proceso. Las políticas de gestión de la política del grupo y los dispositivos móviles (MDM) se pueden usar para hacer algo de esto también.

Algunos pensamientos deben ponerse en esto con anticipación. Tenga en cuenta la mecánica existente:

Si aplica un diseño de la barra de tareas a una instalación limpia de Windows 10:

- La configuración predeterminada se fusiona un poco con su configuración. Solo las aplicaciones que están en su configuración y aplicaciones predeterminadas que no se eliminan específicamente se fijarán en la barra de tareas.

Si aplica un diseño de la barra de tareas a una instalación actualizada de Windows 10, las cosas se desordenan, como puede ver aquí:

- Si el usuario fijó la aplicación a la barra de tareas antes de la actualización, esas aplicaciones fijadas permanecen y se agregarán nuevas aplicaciones al derecho de los existentes.

- Si la aplicación se fijó durante la instalación o por política (no por el usuario) y la aplicación no está en su archivo de configuración XML, la aplicación se eliminará de la barra de tareas

- Si la aplicación se fijó durante la instalación o por política (no por el usuario) y la aplicación está en su archivo de configuración XML, la aplicación se agregará a la derecha de las aplicaciones existentes

- Las nuevas aplicaciones especificadas en su archivo de configuración XML están fijadas a la derecha de las aplicaciones fijadas del usuario

Ahora, con todo eso en cuenta, no importa si aplica una configuración de la barra de tareas a una instalación limpia o una actualizada, los usuarios aún pueden fijar aplicaciones adicionales, cambiar el orden de los pines o incluso descargarlas. Las instrucciones para exportar el diseño son las siguientes:

Para definir y exportar el diseño del menú de inicio deseado, use los siguientes pasos:

1. Configure el diseño deseado del menú/pantalla de inicio en una máquina Windows 10 existente.

2. Haga un directorio llamado C: \ temp.

3. Ejecute PowerShell en modo administrador.

4. Ejecute el siguiente comando en la consola PowerShell:

Export -sartlayout -path

c: \ temp \ customStartScreenLayout.xml –verbose

5. Luego importar el diseño personalizado a un WIM montado (donde % SystemDrive % es la ruta al WIM montado):

Ejecute el siguiente comando en una consola PowerShell elevada:

import -startlayout -layoutpath

c:\temp\customstartscreenlayout.xml

-MountPath %SystemDrive %

Este mecanismo debe proporcionar alivio para algunas tareas de administración en el área de personalización.

Modo de auditoría

El modo de auditoría es otro método para personalizar el perfil de usuario predeterminado (administrador) para un sistema. Es un método probado y verdadero de personalización manual cuando la automatización no se ajustará a la situación. Un elemento de nota importante es que, si bien todavía es compatible y está bien de usar, el modo de auditoría no se pretende o admite como un método para personalizar o ajustar la compilación de la actualización a la actualización. Nuevamente, vuelva a las políticas grupales/preferencias de política grupal y estará bien aquí.

Consejos

Microsoft ha estado prestando atención a cómo las personas usan Windows. Una de las razones por las que el menú de inicio (como se conoce en los días de XP) se ha ido es porque la gente pasaba mucho tiempo haciendo movimientos del mouse y hace clic para lanzar un programa. Entonces, cuando observa la facilidad de uso, haga clic y mueva el mouse (a veces sutilmente dependiendo de la resolución de su monitor) de manera exacta solo para escribir un documento de Word no era muy eficiente.

Windows + X es uno de los mejores ejemplos del trabajo que Microsoft ha realizado para optimizar la experiencia del usuario y hacerlo más eficiente:

Mire las opciones disponibles. La mayoría de las herramientas administrativas se pueden abrir con una combinación de teclas simple y un clic. ¡Esto es genial!

Windows Action Center es otro gran recurso que es un ejemplo de Microsoft pensando en la productividad y la eficiencia. Si los entornos empresariales pudieran personalizar esta experiencia, sería aún más increíble.

Una cosa que no hemos discutido hasta ahora es el uso de Microsoft Intune para ayudar a organizar y parches los dispositivos. Algunas de las cosas que la gente quiere modificar ahora se gestionan a través de MDM. Microsoft Intune es una excelente manera de empujar la configuración de MDM a los dispositivos empresariales y también se integra con entornos SCCM en el sitio.

Infraestructura de escritorio virtual

En las configuraciones de escritorio virtuales (donde muchas instalaciones de Windows de invitados residen en una pila de virtualización y los usuarios se conectan a ellas a través de clientes delgados o aplicaciones de protocolo RDP), los administradores probablemente estén familiarizados con la variedad de scripts utilizados para modificar Windows 7 para convertirlo en un invitado a rendimiento Una infraestructura de escritorio virtual (VDI). Los scripts fueron diseñados para reducir la carga innecesaria de IO en el subsistema de disco de los host (s) VDI, así como para reducir el uso de la CPU (excepto cuando es necesario, por supuesto). Estos scripts realizaron cambios significativos en el sistema operativo y fueron compatibles con diversos grados por proveedores, OEM y Microsoft.

En Windows 10, creo que las personas descubren que este método de modificar el sistema mayorista está causando problemas junto con la solución. O partes del script no funcionan según lo previsto/en absoluto o, en algunos casos, los pasos seguidos en el script causan que la utilidad SYSPREP no falle en generalizar la instancia de Windows para la captura posterior.

La virtualización de la experiencia del usuario (UE-V) es una oferta que Microsoft tiene que ayudar con esto. Esencialmente, el resultado deseado de toda esta configuración es que los usuarios tienen una configuración esperada de Windows en el inicio de sesión. ¡Excelente! UEV puede hacer que algunas de las configuraciones basadas en el usuario deambulen en lugar de obligarlos a ser horneados en la imagen donde ahora están causando problemas. Aquellos que todavía están subiendo por el camino antiguo para Windows 10 encontrarán que los cambios WAA les están causando problemas. Es un cambio de mentalidad para usar Windows 10 en la empresa.

Tecnologías de capas

Si uno se establece en la ruta VDI, sugeriría explorar la tecnología de capas como un ajuste para cerrar la brecha de necesidad/capacidad en Windows. La tecnología de Unidesk (ahora propiedad de Citrix) es un gran ejemplo de esta capacidad. Estas tecnologías tratan la imagen del sistema operativo como una capa sobre la cual cambia el registro, aplicaciones, documentos, etc., se pueden colocar en cola en la imagen antes de presentarse al usuario final.

Esto se detiene los datos que son relevantes para el usuario considerablemente cuando consideramos cosas como copias de seguridad, integridad de datos, etc. También permite a las empresas la agilidad modificar o eliminar/agregar aplicaciones rápidamente a un usuario o grupo de usuarios con poco de la sobrecarga de imágenes tradicional común a VDI.

Gerente de Cumplimiento de Seguridad

Para aquellos interesados en la seguridad, Microsoft ha tenido el Gerente de Cumplimiento de Seguridad (SCM) durante algún tiempo. Microsoft, y otros y convertirlos en políticas grupales que pueda importar a su entorno. En términos generales, se prefiere usar esta herramienta para configurar su entorno de forma segura en lugar de ir al bosque por su cuenta. Las razones de esto son:

- Las pautas son creadas por entidades de seguridad expertos y profesionales.

- Cuando tiene problemas y tiene que obtener soporte, es mejor decir que seguimos la plantilla SCM para escritorios seguros o hicimos un montón de ajustes a la configuración del registro y la seguridad y ahora no funciona.

Aplicador

APLOCKER es una extensión de las políticas de restricción de software de política de grupo nativo. Se puede usar para bloquear las aplicaciones al por mayor o puede ser granular, donde solo permitirá que las aplicaciones se ejecuten cuando sean una versión particular o firmadas con una firma/certificado digital aceptado.

La configuración de APLOCKER es un ejercicio bastante simple en la consola de gestión de políticas grupales. Incluso puede poner todos sus programas permitidos en una carpeta de referencia y dejar que Applocker inventario la carpeta y desarrollar una política basada en esos binarios. Este es un ejercicio que vale la pena el esfuerzo para el administrador que busca evitar el malware en su entorno.

Microsoft Windows Store for Business, también conocida como tienda privada

Microsoft Windows Store for Business, también conocida como tienda privada, es una nueva característica en Build 1607 que permite a los administradores empresariales la capacidad de publicar para usar solo ciertas aplicaciones aprobadas. Además, la tienda General Windows se puede deshabilitar a través de la política, por lo que solo la tienda de Windows para negocios puede instalar aplicaciones UWP. Conceptualmente, la tienda de Windows para la oferta comercial es similar a la oferta de la biblioteca de aplicaciones de SCCM.

Hay algunos requisitos previos para habilitar esta funcionalidad para la empresa. El administrador de TI necesita Azure AD y Windows 10 para hacer el registro inicial, la administración, la distribución de aplicaciones y la gestión de licencias. Sin embargo, para la experiencia completa, los propios empleados también necesitan cuentas publicitarias de Azure. Los requisitos se enumeran y explican aquí: https://technet.microsoft.com/en-us/itpro/windows/manage/prerequisites-windows-store-for-business. Pero en general, son:

- Los empleados necesitan cuentas publicitarias de Azure cuando acceden a la tienda para el contenido comercial de los dispositivos basados en Windows

- Si utiliza una herramienta de administración para distribuir y administrar aplicaciones con licencia en línea, todos los empleados necesitarán una cuenta publicitaria de Azure

El bloqueo de acceso a la tienda de Windows se puede lograr directamente con Applocker, MDM o la aplicación de la política de la política de grupo.

Telemetría de Microsoft

El advenimiento de la telemetría forzada en Windows 10 causó un revuelo en el espacio de administración de IT Pro y Enterprise. Para aquellos que desconocen esto, Windows 10 mantiene registros de muchas actividades realizadas en él y envía esos puntos de datos (anonimizados) a Microsoft para análisis avanzados. Antes de entrar en pánico, exploremos lo que se recolecta y por qué.

¿Qué se recoge?

- Tipo de hardware que se está utilizando

- Aplicaciones instaladas y detalles de uso

- Información de confiabilidad en los controladores de dispositivos

¿Por qué se recopila?

Microsoft ofrece muchas razones para recopilar estos datos. La conclusión general aquí debería ser que Microsoft usa la telemetría para hacer lo mejor que pueda sobre la funcionalidad de las versiones futuras, así como para gastar los recursos para solucionar problemas en un escenario de prioridad del mundo real. Por ejemplo, en el pasado, si se produjeron 10,000,000 de accidentes en Explorer.exe diariamente en el mundo y todos tuvieron la misma pila de llamadas de depuración en ellos, Microsoft podría no haber sido consciente de este problema hasta que se realicen muchas llamadas por usuarios finales En el hogar o los clientes empresariales llamaron con cierta frecuencia sobre el tema.

Con Windows 10, Microsoft está escuchando las métricas de estabilidad del código que escriben. Dado el mismo escenario de 10,000,000 de choques al día en Windows 10, puede estar seguro de que Microsoft dedicaría recursos para abordar el problema con todos los derechos. Por lo tanto, hay un beneficio aquí para usuarios domésticos, usuarios empresariales y todos los demás.

Ahora dado todo esto, ¿puedes optar por no participar? Si eres un usuario local, en realidad no, no.

Si usted es una empresa o escuela y está utilizando la licencia/SKU apropiada, entonces sí, puede. ¿Pero deberías? ¿La pérdida potencial de datos importantes para Microsoft o de terceros supera los beneficios para todos los usuarios (incluida su organización) que tienen una mejor experiencia? Para algunas organizaciones, este es un árbol de decisión fácil. Para otros, ciertamente, puede ser un escenario más complicado.

También hay diferentes niveles de telemetría recolectados. Pasan de una línea de base de colecciones de seguridad solo hasta una entrega completa de patrones de uso de la aplicación al más alto nivel. Dada la naturaleza cambiante del modelo WAAS, le animo a que revise todo el concepto de telemetría tal como existe durante su proceso de implementación.

Spotlight de Windows

Windows Spotlight es una nueva característica en Windows 10 que le permite tener más que una imagen para su pantalla de bloqueo. En lugar de solo una página estática, ahora puede ajustar (como usuario o como administrador empresarial) dos elementos:

- ¿Qué imágenes pueden aparecer como pantallas de bloqueo?

- ¿Windows también le muestra consejos y trucos aleatorios en su pantalla de bloqueo?

La mayoría de las organizaciones configuran la pantalla de bloqueo para que sea un logotipo corporativo o un paquete de arte aprobado por la empresa para evitar que ocurran problemas de recursos humanos y también para crear uniformidad en la oficina.

Los consejos que la mayoría de la gente puede tomar o irse. Creo que la mayoría de las empresas los apagan en caso de que un consejo dirija al usuario que haga algo que la compañía no quiere que hagan (como tratar de resistir un problema en lugar de contactar a la mesa de ayuda para obtener ayuda).

La política grupal puede administrar la configuración de esta capacidad en la empresa, y ese es el método recomendado para administrarlo.

Perfiles de usuario obligatorios

Los perfiles de usuario obligatorios han existido desde hace algún tiempo, desde Windows XP, de hecho. Para aquellos que no están familiarizados con este venerable mecanismo de Windows, los perfiles de usuario obligatorios son perfiles de roaming que se han configurado con configuraciones específicas que generalmente no pueden ser modificadas por el usuario final que inicia sesión en la máquina de Windows. Además, cualquier cambio en el perfil que se realice (por ejemplo, malware) no se guardan en el perfil obligatorio. Son una calle de configuración de un solo sentido.

Estos son excelentes para máquinas educativas: centros de prueba, laboratorios de escritura y también quioscos a veces se ajustan a un requisito de perfil obligatorio.

Cuando un servidor que aloja el perfil obligatorio no está disponible (problemas de red, host remoto lejos de la LAN corporativa, etc.), se carga una copia en caché localmente (si existe, esto es configurable). Si el perfil no se almacena en caché localmente, se puede servir un perfil temporal o el inicio de sesión puede ser rechazado (a través de la política grupal).

Los perfiles de usuario obligatorios son, en general, perfiles de usuario normales; El NTUSER.DAT acaba de cambiar a .Man (por obligatorio), marcando solo el perfil leída.

El proceso se documenta en detalle en Technet para que no lo repetiremos aquí (y en teoría, está sujeto a cambios de todos modos de construcción a construcción en el modelo WAAS).

Una preocupación de los perfiles obligatorios es los tiempos de inicio de sesión. Si pensó que copiar un perfil en toda la red desde un host central (incluso DFS u otra replicación) haría que el usuario espere, de hecho está correcto. Lo hace. Y un perfil obligatorio mal configurado (o incluso perfiles de roaming que no son obligatorios) puede ser una gran causa de problemas lentos de inicio de sesión lento (SBSL) en la empresa. Microsoft ha proporcionado esta cuadrícula de políticas para demostrar qué funciones de política usar dependiendo de la versión de Windows:

Acceso asignado, también conocido como modo quiosco

He mencionado la funcionalidad del quiosco varias veces; Resulta que Windows 10 viene con una función que convertirá su construcción de su empresa en un quiosco que sirve una sola aplicación. Entonces, para hacer esto manualmente, vaya a Configuración | Cuentas | Otras personas | Configurar el acceso asignado.

Desde aquí, es tan simple como asignar una cuenta y una aplicación que la cuenta ejecuta (esencialmente como su shell):

Una vez que se le asigna una cuenta y una aplicación, cuando la cuenta inicia sesión, abre esa aplicación. Si la aplicación se cierra, el usuario se inicia.

Sin embargo, para la gestión empresarial, hacer esta configuración individualmente simplemente no escala. Por lo tanto, hay guías en Technet sobre cómo usar PowerShell para configurar esto, así como las políticas de MDM o incluso en Windows ICD.

Traiga los escenarios de su propio dispositivo

Para los escenarios de traer su propio dispositivo (BYOD), Intune es el vehículo recomendado para la gestión. La suite utilizará políticas integradas de MDM para administrar lo que sucede con los datos corporativos en un dispositivo cuando determine que el empleado ya no es un empleado, o si el dispositivo fue robado/faltante y necesita limpiarlo. Microsoft Intune vale un libro en sí mismo y está más allá del alcance de esto. Solo tenga en cuenta que si BYOD es parte de su estrategia de punto final, debe buscar intune o una oferta competitiva para administrar esto correctamente.

Si se le pone en una situación en la que debe implementar BYOD sin una solución MDM, asegúrese de considerar los aspectos de licencia de software de su implementación. ¿Se le permite legalmente instalar el software en una máquina que en realidad no es suya? ¿De verdad quieres hacer eso? Es interesante licencia y conversación de límites de apoyo que necesita ser solucionada, incluso con MDM. No tener una solución adecuada para manejarlo lo hace muy fangoso.

Bibliotecas de Windows

Las bibliotecas de Windows han recorrido un largo camino desde su inicio. Ahora estamos en el punto en que pueden incluir fácilmente características como búsqueda federada, indexación y búsqueda de medios que se encuentren en servidores o computadoras domésticas.

Aquí hay mucha flexibilidad para que la empresa presente activos de datos corporativos en métodos lógicos que no sean "mis datos están en G:", etc. Incluso puede implementar la redirección de carpetas para carpetas conocidas en las bibliotecas.

Sin embargo, es importante pisar con cuidado aquí, ya que se puede encontrar un rendimiento lento con la redirección de carpetas implementada mal. La capacidad de un despliegue central de la configuración de la biblioteca se realiza con un archivo de descripción de la biblioteca y se administra en un archivo de esquema XML.

Todavía hay algunas restricciones: no hay archivos alojados en Microsoft Exchange o Microsoft SharePoint, no hay archivos en dispositivos NAS y no hay archivos alojados DFS.

Virtualización de la experiencia del usuario

UE-V es la solución de Microsoft del Microsoft Desktop Optimization Pack (MDOP) que captura algunas configuraciones y ajustes personalizados y los almacena en un contenedor. Gran parte de la funcionalidad en torno a UE-V está en la configuración de la aplicación. Entonces, cuando los usuarios modifican la configuración predeterminada de, por ejemplo, Microsoft Word, UE-V capturará eso y se asegurará de que los cambios sigan al usuario.

Es bastante ingenioso y ha recorrido un largo camino. Hubo algunas preocupaciones basadas en el impacto potencial del rendimiento del agente UE-V (especialmente en entornos VDI), pero se han abordado en gran medida en iteraciones consecutivas del producto. La materia UE-V puede llenar un libro, pero es suficiente decir que UE-V es un agente de contenedores de configuración para los usuarios finales.

Es cierto que esta configuración tiene algunas sobrecargas asociadas con ella. No es un tipo de instalación de instalación. Algunos pensamientos deben entrar en cómo se usa y qué va a capturar, especialmente cuando la empresa busca capturar la configuración de aplicaciones personalizadas con el agente UE-V.

MBAM (Administración de BitLocker) es otra herramienta que ayuda a almacenar las teclas de recuperación de BitLocker en Active Directory u otras áreas de depósito en garantía.

Resumen

Como puede ver, Windows 10, y particularmente Build 1703, trae mucho para soportar para los administradores empresariales. Pero es, nuevamente, un cambio de paradigma desde los viejos días de artesanía de Windows 7. Evalúe cuidadosamente las capacidades a su disposición antes de comenzar su migración y adopción de esta nueva tecnología, si es posible.