¿Cómo configurar la administración de la cuenta de usuario de Windows 10 y Windows 11?

¿Cómo configurar la administración de la cuenta de usuario de Windows 10 y Windows 11?

En este artículo, cubriremos los conceptos y tecnologías que permiten el uso seguro y productivo del sistema operativo Windows 10, así como las opciones avanzadas disponibles para asegurar las credenciales de la cuenta del usuario y evitar cambios de configuración del sistema no autorizados y la instalación de software.

Exploraremos los siguientes temas:

- Tipos de cuenta de Windows

- Privilegios de cuenta

- Solución de contraseña de administrador local

- Creación de políticas para controlar las cuentas locales

- Administrar opciones de inicio de sesión de usuario

- Explorando la configuración de seguridad disponible con la gestión de dispositivos móviles (MDM)

- Control de la cuenta de usuario

- Windows Hello For Business

- Guardia credencial

- Estación de trabajo de acceso privilegiado

Tipos de cuenta de Windows

El sistema operativo Windows 10 admite cinco tipos de cuentas, cada una utilizada para habilitar una funcionalidad diferente:

- Cuenta del sistema: estas cuentas se utilizan para ejecutar servicios de fondo y se les asignan permisos específicos. No están acostumbrados a iniciar sesión en el sistema, pero pueden usarse de forma remota. Las computadoras unidas por dominio pueden tener cuentas de servicio adicionales asignadas para habilitar la administración central.

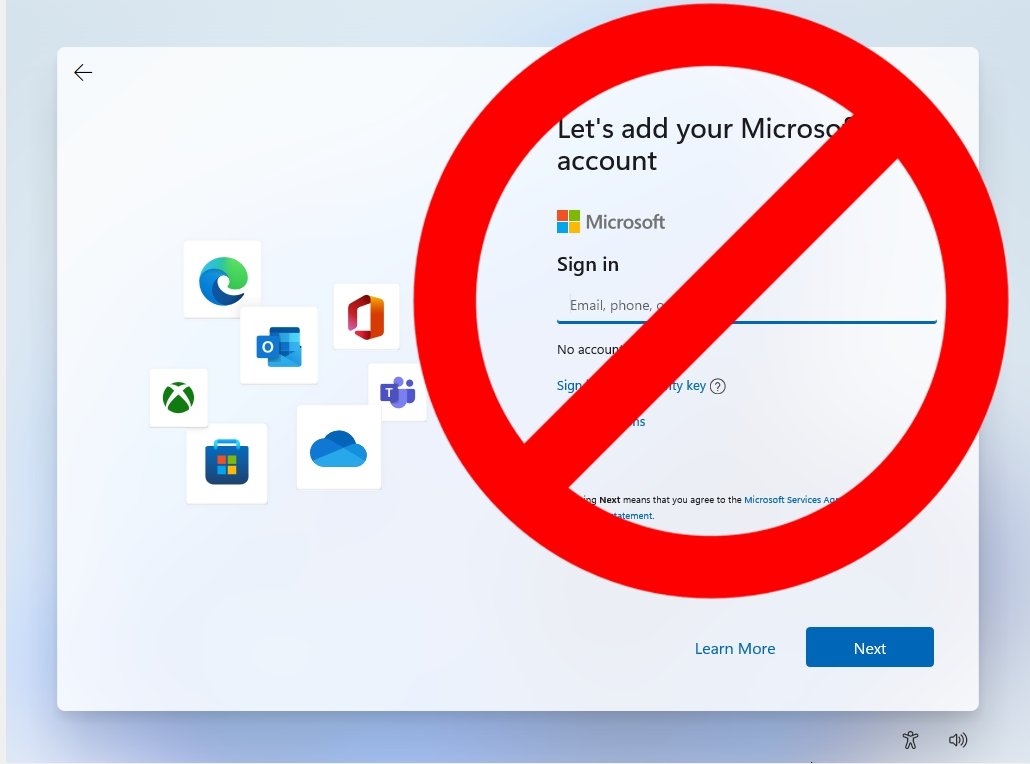

- Cuenta de usuario local: de forma predeterminada, se crea al menos una cuenta de usuario local para ejecutarse como administrador local al configurar por primera vez el sistema operativo. Dependiendo de cómo se instale Windows, esta cuenta puede ser una cuenta genérica, como el administrador, o podría llevarse el nombre del primer usuario que completa el asistente de ejecución por primera vez y eligen no registrar una cuenta de Microsoft. Estas cuentas se rigen por las políticas de contraseña locales, que se pueden configurar a través de la política de grupo, o un servicio de administración de dispositivos/aplicaciones, como Microsoft Intune.

- Cuenta de Microsoft: si la computadora no está unida al dominio, el usuario puede registrar su cuenta de Microsoft (como @outlook.com) como su cuenta de usuario local. En esta configuración, todas las configuraciones de los usuarios se sincronizan con Microsoft Cloud para proporcionar una transición perfecta entre varias computadoras o al reconstruir la computadora. Las cuentas de Microsoft pueden coexistir con cuentas de usuarios locales y cuentas de Azure Active Directory (AD).

- Cuenta de usuario de Azure AD: este tipo de cuenta tiene las credenciales corporativas del usuario almacenadas en Azure AD, como un usuario de Office 365. Este método de inicio de sesión se puede habilitar en uno de los dos escenarios:

- Si la cuenta de la computadora se une a Azure AD (también conocido como Juego de Lugar de Trabajo), entonces el usuario puede iniciar sesión con sus credenciales corporativas en Azure AD.

- Si la cuenta de la computadora no se une a Azure AD, el usuario puede iniciar sesión con una cuenta de usuario local o una cuenta de Microsoft y luego vincular su cuenta de anuncios de Azure utilizando la opción Connect to Work o School. Cuando esto se haga, el usuario podrá almacenar sus credenciales de forma segura para habilitar el inicio de sesión único (SSO) a las aplicaciones de la empresa, como Office 365.

- Cuenta de usuario del anuncio de Windows Server: la mayoría de las computadoras Enterprise Windows 10 es probable que se unan a un dominio de anuncios de Windows Server. Cuando esto ocurre, la cuenta de Microsoft y las opciones de cuenta de usuario del anuncio de Azure están deshabilitados. Sin embargo, la cuenta de usuario de AD se puede vincular automáticamente a la cuenta de usuario de Azure AD, para habilitar SSO cuando el usuario no está en la red corporativa.

Privilegios de cuenta

A cada cuenta se le puede asignar una gama de privilegios específicos, desde una cuenta de usuario estándar (sin acceso a sistemas) a una cuenta de administrador local completa.

Obtener acceso a los derechos administrativos en el sistema operativo de Windows es uno de los vectores de ataque clave que debe prevenirse en cada organización e incluso PC personal. Se requieren derechos administrativos al cambiar las configuraciones o la instalación del software, los cuales no deben ser llevados a cabo por los usuarios y, por lo tanto, todas las cuentas de los usuarios deben restringirse solo a cuentas de usuario estándar.

Cuando exista una verdadera necesidad de que un usuario reciba derechos de administrador locales en una computadora, nunca debe asignarse a la cuenta principal del usuario que usa para obtener acceso a correo electrónico, documentos y sitios web. Esto lleva al potencial para que un usuario abra un documento, o haga clic en un hipervínculo, que contiene malware. Un mejor enfoque de diseño es crear una cuenta de usuario local específica para este usuario y proporcionarles la contraseña a la cuenta.

De esta manera, cuando el usuario necesita hacer un cambio de cambio o instalar, puede ingresar la ID de usuario de administrador local y la contraseña en el indicador de Control de la cuenta del usuario (UAC).

Para las computadoras unidas por dominio AD, las cuentas de administrador local no deben compartir la misma identificación de usuario y contraseña. Si bien esto puede facilitar la vida de los equipos de soporte, permite que el malware se extienda rápidamente por la red, infectando a todas las máquinas que pueda alcanzar. Hay varias prácticas que pueden ayudar a reducir este riesgo:

- Deshabilite la cuenta de administrador local predeterminada (debido a un conocido identificador de seguridad (SID))

- Cree una nueva cuenta de administrador local y controle la contraseña utilizando la solución de contraseña de administrador local (LAPS) (discutida en la siguiente sesión)

- Evitar que las cuentas locales usen recursos de red

- Proporcionar derechos de administrador locales utilizando la membresía del grupo (administradores)

Las computadoras unidas por dominio tendrán cuentas de dominio específicas agregadas a los permisos locales en cada PC, como el grupo de administradores locales. Esto permite que los administradores de TI y los sistemas de gestión se conecten de forma remota para ayudar a apoyar y configurar las computadoras. Los administradores de TI no deben iniciar sesión en ninguna computadora con cuentas privilegiadas a nivel de dominio (como el administrador de dominio); Este es uno de los métodos más conocidos para obtener permisos de todo el dominio a través de ataques de pase-the-Hash (enumere otros). En cambio, deben llevar a cabo su trabajo a través de PowerShell de forma remota, y si necesitan iniciar sesión de manera interactiva, deben hacerse cargo de la sesión del usuario y usar la opción Ejecutar como administrador (obtenga la contraseña única actual para la cuenta de administrador local primero usando las vueltas).

Solución de contraseña de administración local

Si se configura una sola contraseña para las cuentas de administración locales en todas las computadoras unidas por dominio, existe el alto riesgo de que pueda usarse en un ataque generalizado para instalar malware, elevar privilegios o obtener acceso a archivos confidenciales. Para resolver este problema, Microsoft ofrece la solución local de contraseña de administración (LAPS). Esto funciona estableciendo una contraseña aleatoria diferente en cada computadora en el dominio y almacenando esa contraseña en AD. Los administradores pueden elegir quién puede acceder a esas contraseñas para admitir las PC.

La solución está integrada en AD y no requiere ninguna otra tecnologías o licencias de soporte. LAPS utiliza la extensión del lado del cliente (CSE) de la política de grupo que instala en computadoras administradas para realizar todas las tareas de administración. Las herramientas de administración de la solución proporcionan una fácil configuración y administración.

En el próximo actualización de la política de grupo, las contraseñas se cambian. Los administradores autorizados pueden usar la herramienta LAPS UI para buscar en las computadoras individuales para recuperar la contraseña y/o cambiar la fecha de vencimiento para el siguiente cambio de contraseña:

Crear políticas para controlar las cuentas locales

Si habilita las cuentas de administración locales, para los usuarios que las requieren, debe

también aplica un conjunto de políticas para garantizar que las cuentas locales tengan fuertes

Estándares de autenticación. En las computadoras unidas al dominio, la política grupal puede ser

utilizado para especificar la configuración de la política de cuenta local, que contiene dos

subconjuntos:

- Política de contraseña: estas configuraciones de política determinan los controles para las contraseñas de cuentas locales, como la aplicación y la vida útil

- Política de bloqueo de la cuenta: estas configuraciones de política determinan las circunstancias y el tiempo para los cuales una cuenta se bloqueará del sistema cuando se ingrese la contraseña incorrectamente

Política de contraseña

La política de contraseña impone valores específicos que controlan la frecuencia con la que se cambia la contraseña, qué tan compleja es y si los usuarios pueden reutilizar las contraseñas antiguas. Los valores predeterminados se muestran en la siguiente captura de pantalla:

Es posible que desee configurar esta política para que sea más restrictiva que la política de contraseña a nivel de dominio.

Política de bloqueo de cuenta

Si un atacante intenta adivinar la contraseña de una cuenta administrativa local, la política de bloqueo ralentizará sus intentos al hacer cumplir más restricciones sobre el número de intentos que se pueden hacer en un período de tiempo establecido. Esto, combinado con la mayor complejidad de la contraseña, debería dificultar que se realice un ataque exitoso antes de que expire la contraseña de la cuenta. Los valores predeterminados se muestran en la siguiente captura de pantalla:

En resumen, la configuración anterior permitirá a un atacante no hacer más de 15 intentos de contraseña malos en cada 24 horas; Si lo hacen, la cuenta está bloqueada durante una hora cada vez que se hace un mal intento posterior. Esto aumenta la usabilidad de un usuario genuino que puede hacer varios intentos malos (pero no 15) sin bloquearlos innecesariamente, al tiempo que dificulta que se logre un ataque de fuerza bruta antes de que la contraseña vuelva a cambiar.

Administrar opciones de inicio de sesión de usuario

Windows 10 Enterprise ofrece una gama de opciones configurables para administrar el proceso de inicio de sesión de la cuenta. Algunas de las características están diseñadas para aumentar la seguridad, otras deben mejorar la experiencia del usuario.

Al considerar la configuración adecuada de la configuración para su entorno, asegúrese de encontrar el equilibrio adecuado entre usabilidad, privacidad y seguridad. Las opciones que impiden que el usuario tenga que ingresar su contraseña en cada inicio de sesión puede conducir a una mayor seguridad al eliminar la tentación de que el usuario escriba su contraseña, o haga que sea tan simple que es fácil de adivinar. Aliente a los usuarios a adoptar estos nuevos métodos de inicio de sesión, junto con la creación de contraseñas más complejas de 12 o más caracteres, ya que no tendrán que ingresarlos todos los días.

Los administradores de TI deben cuidar especialmente dónde inician sesión, ya que las credenciales comprometidas pueden conducir a ataques devastadores de un usuario malicioso. Para obtener una gran orientación sobre cómo mitigar este riesgo, consulte la sección sobre Estación de trabajo de acceso privilegiado (PAW) más adelante en este artículo.

Control de la cuenta de usuario

UAC es un control de seguridad fundamental que ayuda a mitigar el impacto del malware, sin embargo, algunos administradores empresariales deshabilitan el Control de la cuenta del usuario (UAC) a petición de los usuarios, ya que se considera que se considera molestos e innecesarias indicaciones que se interponen en el camino de la productividad. La función ha mejorado mucho desde que se lanzó por primera vez (como parte de Windows Vista), por lo que le recomendamos que se asegure de que esto esté habilitado en todas las computadoras administradas en su entorno.

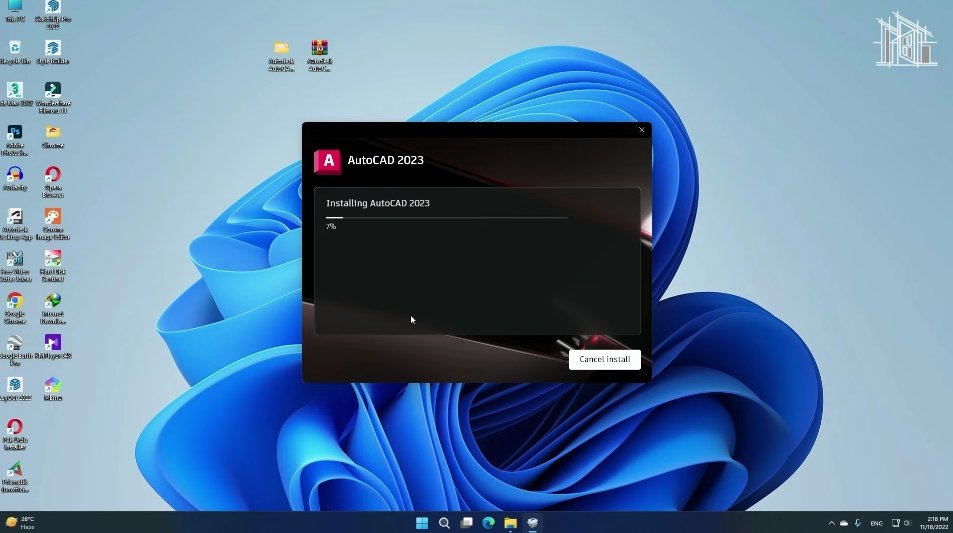

Con UAC habilitado, Windows 10 solicita su consentimiento o solicita las credenciales de una cuenta de administrador local válida, antes de comenzar un programa o tarea que requiere un token de acceso de administrador completo. Este aviso asegura que ningún software malicioso se pueda instalar en silencio.

Si el usuario inicia sesión con los derechos de administrador locales (que no se recomienda), el mensaje de consentimiento se presenta cuando un usuario intenta realizar una tarea que requiere el token de acceso administrativo de un usuario. El siguiente es un ejemplo de la solicitud de consentimiento de la UAC, verá si tiene derechos de administrador locales:

Alternativamente, el mensaje de la credencial se presenta cuando un usuario estándar intenta realizar una tarea que requiere acceso administrativo, como instalar software o hacer un cambio de configuración del sistema (ambos potenciales

Signos de malware). También se puede requerir que los administradores proporcionen sus credenciales estableciendo el control de la cuenta del usuario: Comportamiento de la solicitud de elevación para los administradores en el modo de configuración de la política del modo de aprobación del administrador para solicitar credenciales. El siguiente es un ejemplo de la solicitud de credencial de UAC:

Windows Hello For Business

Las contraseñas son reconocidas como una de las principales causas de seguridad débil en la mayoría de los sistemas informáticos. Las contraseñas se pueden reutilizar en múltiples sistemas (incluidas las redes sociales y los sitios web débiles), pueden crearse en función de información adivinable que se puede diseñar o agrietarse socialmente utilizando un software especializado, o probablemente almacenado en una base de datos que luego se compromete y se comparte en el Comunidad Ciber Dinterina. Entonces, no importa qué tan bien educamos a los usuarios para que creen contraseñas más complejas que se cambien con frecuencia, siempre habrá un riesgo de compromiso de la contraseña, que luego se puede utilizar para obtener acceso a los sistemas, hacerse pasar por un usuario válido.

La mejor defensa contra este tipo de riesgo es implementar mecanismos de autenticación multifactor (MFA): un método de autenticación que requiere que el usuario proporcione más que una contraseña para obtener acceso autorizado a un sistema. La implementación de soluciones de MFA ha sido algo que solo las compañías más seguras habrían considerado o han podido pagar, para implementar. Además del costo de comprar, implementar y mantener las soluciones, también hay una cantidad considerable de capacitación de usuarios involucrada y la potencial productividad perdida.

Windows Hello for Business combina y simplifica la implementación y administración de Microsoft Passport y Windows Hello. Está diseñado para eliminar el uso de contraseñas como el método de autenticación principal, reemplazándolas con una gama de opciones alternativas y más seguras. Se solicita a los usuarios que configure esta solución cuando inician sesión en una computadora Windows 10 por primera vez. Para usar esta función, los usuarios crean un gesto específico de dispositivos, como un número de pin o entrada biométrica, que luego desbloquea el dispositivo y su TPM. El TPM protege una clave privada que se utiliza para firmar solicitudes de autenticación de credenciales, en lugar de una contraseña.

Para facilitar el proceso de inicio de sesión para el usuario, inicialmente se les solicita que inicie sesión con los gestos más simples, como el reconocimiento facial o las huellas digitales.

Si por alguna razón este intento falla, el usuario puede recurrir a usar su número PIN único. Estos métodos son más seguros que una sola contraseña debido a la forma en que presentan un segundo factor de autenticación: acceso al dispositivo físico utilizado en el registro de gestos iniciales. Un atacante no puede simplemente obtener su contraseña, también debe obtener acceso físico al dispositivo utilizado para iniciar sesión para proporcionar el segundo factor.

Administrar opciones para Windows Hello para negocios

Recomendamos habilitar esta función en todas las computadoras administradas, pero debe considerar la educación del usuario que se requiere: si el usuario puede establecer un número PIN simple para obtener acceso a su dispositivo, esto puede reducir la seguridad en comparación con una contraseña compleja. Si bien el PIN es exclusivo del dispositivo, algunos usuarios aún pueden usar el mismo PIN en cada dispositivo.

Los usuarios pueden administrar sus propias preferencias de inicio de sesión al comenzar | Configuración | Cuentas | Opciones de inicio de sesión y seleccione las opciones que prefiera.

Los administradores también pueden controlar la configuración de esta característica a través de la política de grupo o usar Microsoft Intune. Por defecto, la opción PIN puede deshabilitarse en todos los dispositivos unidos por dominio.

Guardia credencial

Credential Guard es exclusivo de Windows 10 Enterprise y Windows Server 2016, y está diseñado para proteger contra los intentos de nivel del sistema operativo para leer las credenciales. Utiliza la seguridad basada en hardware y virtualización para aislar secretos para que solo el software del sistema privilegiado pueda acceder a ellos. Credential Guard protege los hash de contraseña NTLM, los boletos de concesión de boletos de Kerberos y las credenciales almacenadas por las aplicaciones.

Por lo general, Windows almacena secretos en la Autoridad de Seguridad local (LSA), en la memoria del proceso. Con la Guardia Credencial habilitada, el proceso LSA en el sistema operativo habla con un nuevo componente llamado proceso LSA aislado que almacena y protege esos secretos. Los datos almacenados por el proceso LSA aislado están protegidos utilizando seguridad basada en la virtualización y no son accesibles para el resto del sistema operativo. Puede considerar que la LSA aislada se ejecuta como una pequeña máquina virtual con la que solo la LSA puede comunicarse, utilizando llamadas de procedimientos remotos.

Para habilitar esta función, las computadoras deben cumplir con los requisitos específicos de hardware, firmware y software. Además, tenga en cuenta que debido a las restricciones necesarias para asegurar las credenciales, algunas aplicaciones no serán compatibles, especialmente aquellas que requieren los siguientes métodos de autenticación:

- NTLMV1

- MS-CHAPV2

- Digerir

- Credssp

Las aplicaciones también se romperán si requieren:

- Soporte de cifrado Kerberos des

- Delegación sin restricciones de Kerberos

- Extracción del Kerberos TGT

Recomendamos que esta solución esté habilitada debido a la protección avanzada que puede proporcionar contra los ataques locales en las estaciones de trabajo. Cualquier aplicación que no sea compatible debe reemplazarse con opciones más seguras.

Puede usar la política grupal para habilitar la guardia de credenciales. Esto agregará y habilitará las funciones de seguridad basadas en la virtualización para usted si es necesario:

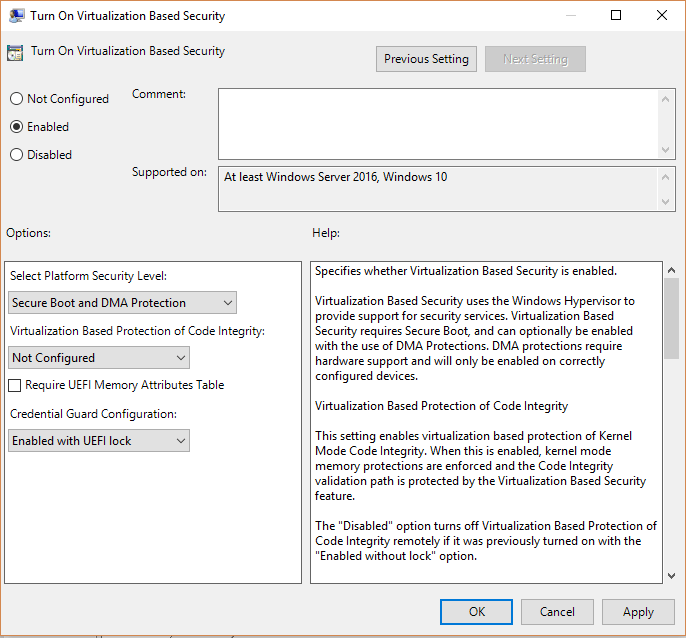

1. Desde la consola de gestión de políticas grupales (GPMC), vaya a la configuración de la computadora | Plantillas administrativas | Sistema | Guardia del dispositivo.

2. Haga doble clic en activar la seguridad basada en la virtualización y luego haga clic en la opción habilitada.

3. En la opción Seleccionar Nivel de seguridad de la plataforma, elija Protección Secure Boot y DMA.

4. En la opción de configuración de la guardia de credencial, haga clic en habilitado con el bloqueo UEFI y luego haga clic en Aceptar. Si desea poder desactivar el guardia de credencial de forma remota, elija habilitado sin bloqueo.

5. Cierre la consola de gestión de políticas grupales.

URL de origen: https://docs.microsoft.com/en-us/windows/access-protection/credential-guard/credential-guard-manage.

Estación de trabajo de acceso privilegiado

Si realmente desea tomar la seguridad en serio, debe proporcionar los niveles más altos de seguridad para sus cuentas privilegiadas, para evitar el comportamiento malicioso a través del acceso comprometido. Microsoft ha desarrollado un conjunto completo de material de orientación sobre cómo configurar estaciones de trabajo específicas utilizadas por los administradores y otras cuentas privilegiadas, para llevar a cabo tareas confidenciales, como la administración de sistemas y las transacciones financieras de alto valor.

En este modelo, las computadoras están designadas específicamente para el acceso privilegiado, que bloquean las otras cuentas de inicio de sesión interactivamente o a través de la red. En lugar de iniciar sesión en la computadora como un usuario estándar y elevar los privilegios para obtener acceso a información y sistemas confidenciales, el usuario inicia sesión en la computadora PAW directamente con la cuenta privilegiada y lleva a cabo las tareas requeridas.

Este sistema funciona evitando los comportamientos de riesgo habituales que ocurren en una computadora, como navegar por Internet, abrir correos electrónicos y archivos adjuntos, o ejecutar programas no autorizados. Al bloquear la computadora para ejecutar solo aplicaciones verificadas y confiables y solo permitiendo que un conjunto mínimo de cuentas de confianza obtenga acceso, la computadora sigue siendo lo más segura posible. Luego se pueden configurar otros sistemas para permitir que los administradores inicien sesión si la solicitud se origina en una computadora de pata y niega todos los demás intentos de inicio de sesión administrativos.

La guía proporciona un enfoque gradual para la implementación, asegurando que pueda obtener rápidamente los beneficios y proteger las cuentas más críticas: los administradores de dominios. Una vez que ese nivel de protección esté en su lugar, puede extenderse a otras cuentas privilegiadas y configurar la seguridad para administrar servicios en la nube, como Office 365 y Azure.

Resumen

Windows 10 Enterprise proporciona las herramientas necesarias para proporcionar un entorno seguro para acceder a información y sistemas confidenciales y valiosos.

Hay muchas opciones a considerar al crear y asegurar cuentas locales de usuario que obtengan acceso autorizado a sus sistemas. Los factores más importantes son:

- Nunca inicie sesión en computadoras con derechos de administrador locales habilitados, use Run-AS para elevar los derechos con una cuenta administrativa separada

- Nunca inicie sesión en una computadora cliente con cuentas privilegiadas por dominio, limite iniciar sesión solo en PC de IT de confianza, como PAW

- Asegúrese de que todas las contraseñas de cuentas administrativas sean únicas en las computadoras, complejas y se cambien regularmente.