Verwalten Sie Geräte und Daten in Windows 10 Windows 11

Verwalten Sie Geräte und Daten in Windows 10

Verwalten Sie lokale Benutzer, lokale Gruppen und Geräte

In dieser Fähigkeit überprüfen Sie, wie lokale Benutzer und lokale Gruppen unter Windows 10 -Geräten verwaltet werden. Wenn Sie Erfahrung mit einer früheren Version von Windows haben, sind Sie möglicherweise mit der Konfiguration lokaler Benutzer und lokaler Gruppen vertraut, da diese Vorgänge weitgehend unverändert sind. Bevor Sie Windows 10 auf einem Gerät verwenden, müssen Sie sich bei den Anmeldeinformationen für ein Benutzerkonto anmelden. In einer Enterprise -Umgebung werden das Gerät und der Benutzer häufig verwendet, um den Zugriff auf Ressourcen bereitzustellen, zu steuern und zu prüfen. Gruppen können zur Vereinfachung der Verwaltung verwendet werden, sodass Unternehmen eine gemeinsame Funktion oder Rolle teilen oder dieselben Berechtigungen erfordern. Sie müssen verstehen, wie lokale Benutzer, lokale Gruppen und Geräte eine Schlüsselkomponente in der Windows -Sicherheit bilden.

Verwalten Sie lokale Benutzer

Ein Benutzerkonto ist erforderlich, um sich bei einem Windows 10 -Computer anzumelden und das Gerät zu sichern, es sollte ein Kennwort haben. Sie müssen die Standard -Benutzerkonten verstehen, die bei der Installation von Windows 10 automatisch erstellt werden und wie neue Benutzerkonten erstellt werden, damit sich Benutzer bei Maschinen anmelden und auf Ressourcen zugreifen können. In dieser Fähigkeit konzentrieren Sie sich auf lokale Konten, die nur auf dem lokalen Gerät erstellt und arbeiten.

Konfigurieren Sie lokale Konten

Lokale Konten existieren, wie der Name schon sagt, in der lokalen Kontendatenbank auf Ihrem Windows 10 -Gerät. Sie können nur Zugang zu lokalen Ressourcen erteilt und, wenn sie gewährt werden, Verwaltungsrechte und Privilegien auf dem lokalen Computer ausüben.

Wenn Sie Windows 10 zum ersten Mal installieren, werden Sie aufgefordert, ein Microsoft -Konto oder ein Arbeitskonto zu verwenden, z. B. ein Microsoft 365 -Konto, das mit Azure Active Directory verbunden ist. Wenn keine dieser Optionen verfügbar ist oder zu Ihren Anforderungen entspricht, können Sie ein Offline -Konto auswählen und ein lokales Konto erstellen, um sich anmelden. Danach können Sie zusätzliche lokale Benutzerkonten erstellen, wie Ihre Anforderungen vorliegen.

Standardkonten

In Windows 10 befinden sich drei Standard -lokale Benutzerkonten auf dem Computer im vertrauenswürdigen Identitätsspeicher. Dies ist eine sichere Liste von Benutzern und Gruppen und wird als SAM -Datenbank (Security Accounts Manager) in der Registrierung lokal gespeichert. Die drei Konten sind das Administratorkonto, das Standardkonto und das Gastkonto.

Das Standardadministratorkonto kann nicht gelöscht oder gesperrt werden, aber es kann umbenannt oder deaktiviert werden. Wenn das Standardadministratorkonto aktiviert ist, erfordert es ein starkes Passwort. Ein weiteres lokales Konto, das als Helpssistant -Konto bezeichnet wird, wird erstellt und aktiviert, wenn eine Windows Remote Assistance -Sitzung ausgeführt wird. Das Hilfsassistentenkonto bietet nur begrenzten Zugriff auf den Computer auf die Person, die Fernhilfe bietet. Das Hilfsassistentenkonto wird automatisch gelöscht, wenn keine Remote -Hilfsanfragen anhängig sind.

Wenn Sie Windows 10 über ein lokales Konto installieren, können Sie zusätzliche Benutzerkonten erstellen und diesen Konten den gültigen Namen geben. Um gültig zu sein, der Benutzername

-

Muss von 1 bis 20 Zeichen sein

-

Muss unter allen anderen Benutzer- und Gruppennamen, die auf dem Computer gespeichert sind, eindeutig sein

-

Kann keine der folgenden Zeichen enthalten: / \ [] :; | =, +? <> " @

-

Kann nicht ausschließlich aus Perioden oder Räumen bestehen

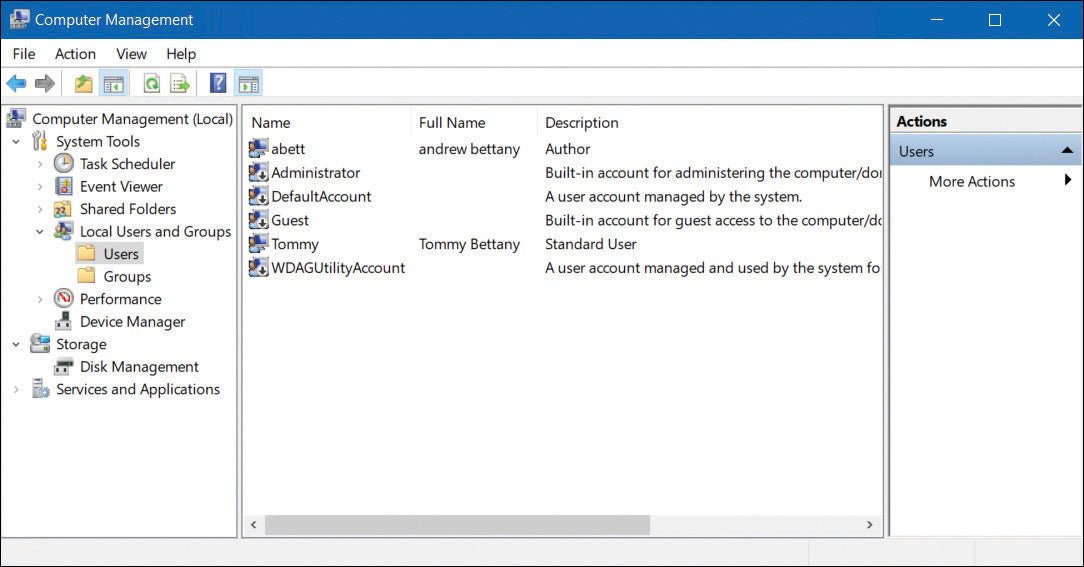

Das anfängliche Benutzerkonto, das bei der Installation erstellt wurde, ist Mitglied der lokalen Administratorengruppe und kann daher jede lokale Verwaltungsaufgabe auf dem Gerät ausführen. Sie können die installierten Konten, einschließlich der Standardkonten, anhand der Computerverwaltungskonsole, wie in gezeigt in der In -Nutzung der in der Computerverwaltungskonsole, anzeigen Abbildung 2-1. Wenn Sie den Abschnitt lokaler Benutzer und Gruppen in der Computerverwaltung nicht finden können, führen Sie wahrscheinlich die Windows 10 Home Edition aus, in der die lokalen Benutzer und Gruppen Microsoft Management Console (MMC) Snap-In nicht enthält.

Abbildung 2-1 Anzeigen integrierter Benutzerkonten

Sie können auch den Befehl Net User und die verwenden Get -wmiObject -Class Win32_UserAccount Windows PowerShell CMDLET, um die lokalen Benutzerkonten auf einem Gerät aufzulisten.

Verwalten Sie lokale Benutzerkonten

Sie können lokale Benutzerkonten mit der Computerverwaltung (außer mit Windows 10 Home Edition), Control Panel, der Einstellungs -App und Windows PowerShell verwalten.

Verwendung von Computermanagement

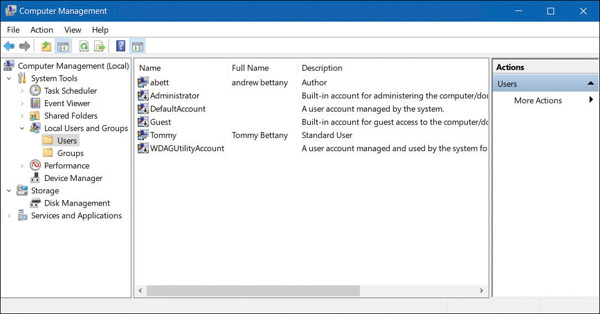

Um Benutzerkonten mithilfe der Computerverwaltung zu verwalten, klicken Sie mit der rechten Maustaste mit der rechten Maustaste Start und dann auswählen Computermanagement. Erweitern Sie den lokalen Nutzer und Gruppenknoten und wählen Sie dann aus Benutzer. Um einen neuen Benutzer zu erstellen, klicken Sie mit der rechten Maustaste auf die Benutzer Knoten und auswählen Neuer Benutzer.

Im Neuer Benutzer Dialogfeld konfigurieren Sie die folgenden Eigenschaften, wie in gezeigt in Abbildung 2-2, und dann auswählen Erstellen.

Abbildung 2-2 Hinzufügen eines Benutzers mit Computerverwaltung

-

Benutzername

-

Vollständiger Name

-

Passwort

-

Der Benutzer muss das Passwort bei der nächsten Anmeldung ändern

-

Der Benutzer kann das Passwort nicht ändern

-

Passwort läuft niemals ab

-

Konto ist deaktiviert

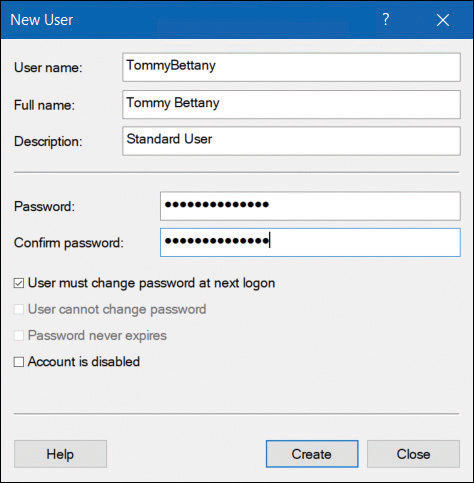

Nachdem Sie das neue Benutzerkonto hinzugefügt haben, können Sie fortgeschrittenere Eigenschaften ändern, indem Sie das Benutzerkonto doppelklicken. Auf der Registerkarte Allgemein können Sie den vollständigen Namen und die Beschreibung des Benutzers und die kennwortbezogenen Optionen ändern. Auf dem Registerkartenmitglied können Sie den Benutzer Gruppen hinzufügen oder den Benutzer aus Gruppen entfernen. Die Registerkarte Profil, angezeigt in Abbildung 2-3Ermöglicht es Ihnen, die folgenden Eigenschaften zu ändern:

-

Profilpfad Dies ist der Weg zum Speicherort des Desktop -Profils eines Benutzers. Das Profil speichert die Desktop -Einstellungen des Benutzers, wie z. B. Farbschema, Desktop -Wallpaper und App -Einstellungen (einschließlich der für den Benutzer in der Registrierung gespeicherten Einstellungen). Standardmäßig hat jeder Benutzer, der sich anmeldenBenutzername Ordner. Sie können hier einen anderen Ort definieren und einen Namen der universellen Namenskonvention (UNC) in Form von verwenden \\ Server \ Share \ Ordner.

-

Anmeldungsskript Dies ist der Name eines Anmeldeskripts, das jedes Mal verarbeitet, wenn ein Benutzer einmeldet. In der Regel handelt es sich um eine Fledermaus- oder CMD -Datei. Sie können Befehle eingeben, die Netzwerkantriebe kartieren oder Apps in diese Skriptdatei laden. Das Zuweisen von Anmeldungsskripten auf diese Weise ist normalerweise nicht erledigt. Stattdessen werden Gruppenrichtlinienobjekte (GPOs) verwendet, um Anmeldungs- und Start -Skripte für Domänenbenutzungskonten zuzuweisen.

-

Home -Ordner Dies ist ein persönlicher Speicherbereich, in dem Benutzer ihre persönlichen Dokumente speichern können. Standardmäßig erhalten den Benutzern Unterordner innerhalb des C: \ Benutzer \Benutzername Ordner für diesen Zweck. Sie können jedoch eine der folgenden zwei Eigenschaften verwenden, um einen alternativen Ort anzugeben:

-

Lokaler Weg Ein lokaler Dateisystempfad für die Speicherung der persönlichen Dateien des Benutzers. Dies wird im Format eines lokalen Laufwerks- und Ordnerpfads eingegeben.

-

Verbinden Ein Netzwerkstandort, der dem angegebenen Laufwerksbuchstaben zugeordnet ist. Dies wird im Format eines UNC -Namens eingegeben.

-

Abbildung 2-3 Ändern der Profileigenschaften für einen Benutzer

Verwenden von Bedienfeld

Sie können auch Benutzerkonten verwalten, indem Sie das Bedienfeld öffnen, auf Benutzerkonten klicken und dann erneut auf Benutzerkonten klicken. Von hier aus können Sie Folgendes tun:

-

Nehmen Sie Änderungen an meinem Konto in PC -Einstellungen vor Startet die Einstellungs -App, mit der Sie Änderungen des Benutzerkontos vornehmen können

-

Ändern Sie Ihren Kontotyp Ermöglicht es Ihnen, zwischen Standard- und Administratorkontotypen zu wechseln

-

Ein anderes Konto verwalten Ermöglicht es Ihnen, andere Benutzerkonten auf diesem Computer zu verwalten

-

Ändern Sie die Einstellungen zur Steuerung des Benutzerkontos Startet das Dialogfeld "Benutzerkonto -Steuerungseinstellungen Einstellungen

Wenn Sie ein Administrator sind und einen anderen lokalen Benutzer auswählen, können Sie diese Aufgaben ausführen:

-

Ändern Sie den Kontonamen Ermöglicht Ihnen, Ihren Kontonamen zu ändern.

-

Ändern Sie das Passwort Sie können das Kennwort für den Benutzer ändern und einen Kennwort -Hinweis geben

-

Ändern Sie Ihren Kontotyp Ermöglicht es Ihnen, zwischen Standard- und Administratorkontotypen zu wechseln

-

Löschen Sie das Konto Ermöglicht das Löschen des Benutzerkontos und optional alle mit ihrem Konto zugeordneten Dateien

-

Ein anderes Konto verwalten Ermöglicht es Ihnen, andere Benutzerkonten auf diesem Computer zu verwalten

Sie können keine neuen Konten aus dem Bedienfeld hinzufügen. Wenn Sie ein neues lokales Konto hinzufügen möchten, verwenden Sie die Computerverwaltung, Windows PowerShell oder ein Familienmitglied in der Familie und anderer Benutzer der Einstellungs -App.

Verwenden der Einstellungs -App

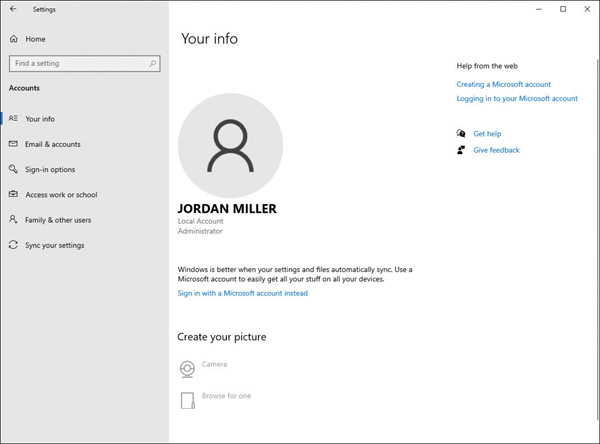

Die bevorzugte Möglichkeit, lokale Konten in Windows 10 zu verwalten, besteht darin, die App für Einstellungen zu verwenden. Wählen Sie aus den Einstellungen Konten aus. Wie in gezeigt Abbildung 2-4Auf der Registerkarte "Ihre Info" können Sie Ihre Kontoeinstellungen ändern, einschließlich dieser:

-

Melden Sie sich stattdessen mit einem Microsoft -Konto an Sie können sich anmelden und mit einem Microsoft -Konto anmelden.

-

Erstellen Sie Ihr Bild Sie können nach einem Bild suchen oder ein Selfie machen, wenn Ihr Gerät über eine Webcam verfügt.

-

Erstellen eines Microsoft -Kontos Mit dieser Option können Sie ein neues Microsoft -Konto erstellen.

Abbildung 2-4 Ändern Sie Ihre Benutzerkonto -Eigenschaften in der Einstellungs -App

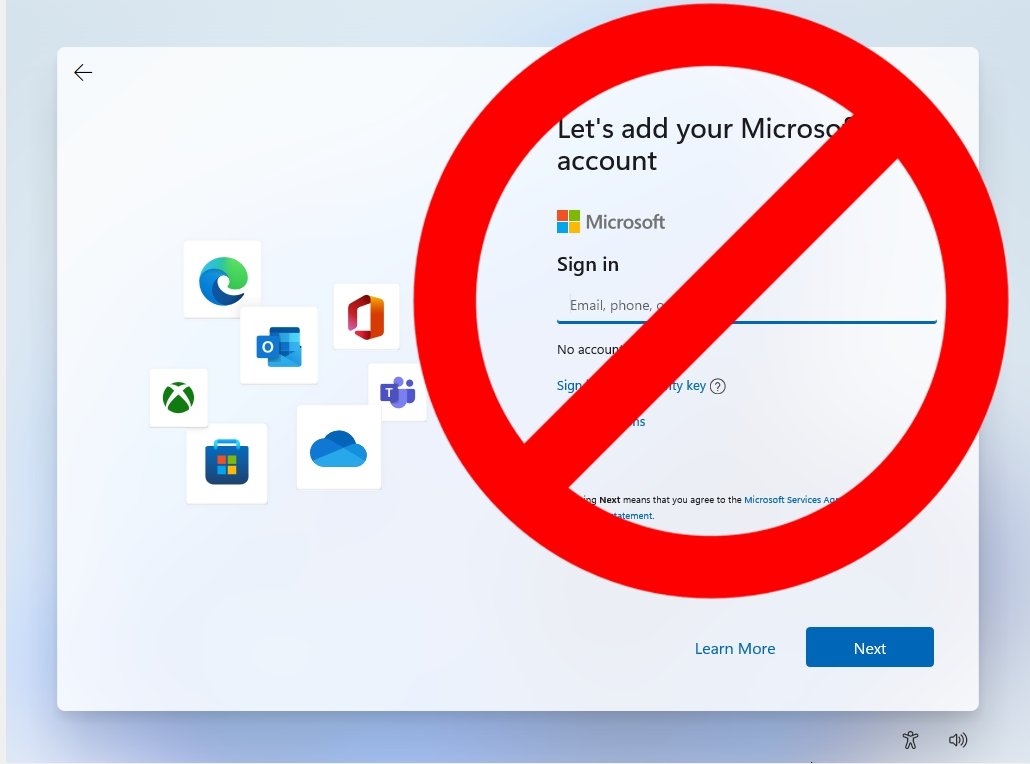

Wenn Sie ein neues lokales Benutzerkonto hinzufügen müssen, wählen Sie den Abschnitt "Familie" und "Andere Benutzer" aus und wählen Sie dann einen anderen anderen PC hinzu.

Bei Windows 10 müssen Sie dann die E -Mail -Adresse dieser Person eingeben, in der Regel die Adresse, mit der sie sich bei Office 365, OneDrive, Skype, Xbox oder Outlook.com anmelden.

Wenn Sie nicht über die E -Mail -Adresse des Empfängers verfügen, können Sie weiterhin ein lokales Konto mit der folgenden Prozedur hinzufügen:

-

Im Einstellungen App, auswählen Konten.

-

Auf der Familie und andere Benutzer Tab, unter Andere Benutzer, wählen Fügen Sie jemand anderem zu diesem PC hinzu.

-

Im Wie wird sich diese Person anmelden Dialogfeld, auswählen Ich habe keine Anmeldeinformationen dieser Person.

-

Im Benutzerkonto erstellen Dialogfeld, auswählen Fügen Sie einen Benutzer ohne Microsoft -Konto hinzu.

-

Auf der Erstellen Sie ein Konto für diesen PC Seite, geben Sie den Benutzernamen ein, geben Sie zweimal ein neues Passwort ein, geben Sie Antworten auf die drei Sicherheitsfragen an und wählen Sie dann aus Nächste So erstellen Sie das lokale Konto. Das Konto ist unter aufgeführt Andere Benutzer.

Verwenden von Windows PowerShell

Sie können lokale Benutzerkonten mit Windows PowerShell anzeigen. Um lokale Konten hinzuzufügen oder zu ändern, müssen Sie die CMDLets mit erhöhten Berechtigungen ausführen.

Sie können die folgenden CMDLets verwenden, um lokale Benutzerkonten zu verwalten:

-

Get-Localuser Holen Sie sich lokale Benutzerkonten

-

Neu-Localuser Erstellt ein lokales Benutzerkonto

-

Lokaluser entfernen Löscht ein lokales Benutzerkonto

-

Umbenennen des Lokalusers Benennt ein lokales Benutzerkonto um

-

Deaktivieren Sie den Localuser Deaktiviert ein lokales Benutzerkonto

-

Lokaluser aktivieren Aktiviert ein lokales Benutzerkonto

-

Set-Localuser Ändert ein lokales Benutzerkonto

Führen Sie beispielsweise ein neues lokales Benutzerkonto namens User 03 mit einem Kennwort hinzu, führen Sie die folgenden CMDLets aus:

$ Password = read -host -Assecurestring << Passwort eingeben >> NEW -LOCALUSER "User03" -Password $ Passwort -Fullname "Dritter Benutzer" -Deskription "Benutzer 3"

Lokale Gruppen verwalten

Es gibt mehrere integrierte Gruppen mit Windows 10, die den Benutzern eine einfache Möglichkeit bieten, dieselben Berechtigungen und Rechte wie andere Gruppenmitglieder zu erteilt. Das Zuweisen von Berechtigungen an Gruppen ist in der Regel effizienter als die Anwendung auf einzelne Benutzer.

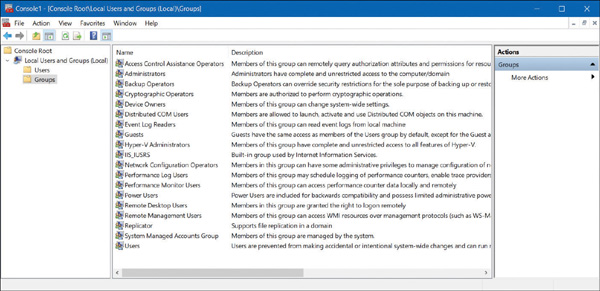

Sie verwenden die Computerverwaltungskonsole, oder wenn Sie ein Administrator sind, können Sie eine benutzerdefinierte Microsoft Management Console (MMC) erstellen und die lokalen Benutzer und Gruppen ein SNAP-In hinzufügen, wie in gezeigt Abbildung 2-5, um lokale Gruppen zu erstellen und zu verwalten.

Abbildung 2-5 Standardgruppen in Windows 10

In Abbildung 2-5Sie können die Standard-integrierten lokalen Gruppen (z. B. Administratoren und Geräteeigentümer) und eine Beschreibung für jeweils sehen. Diese integrierten Gruppen haben bereits die notwendigen Berechtigungen, die mit ihnen bestimmte Aufgaben erledigen.

Wenn Sie die Gruppe der Benutzer oder der Administratoren auswählen, sollten Sie Mitglieder sehen, die Sie erkennen. Administratoren haben einen vollständigen und uneingeschränkten Zugriff auf den Computer, während Benutzer keine zufälligen oder absichtlichen systemweiten Änderungen vornehmen können. Sie können jedoch die meisten Anwendungen ausführen, die bereits auf einem Gerät installiert wurden.

Eingebaute lokale Gruppen

Sie können Ihre eigenen Gruppen hinzufügen, die Gruppenmitgliedschaft ändern, Gruppen umbenennen und Gruppen löschen. Es ist bewährt, die integrierten Gruppen nach Möglichkeit zu verwenden, da sie bereits über die entsprechenden Berechtigungen verfügen und anderen Administratoren vertraut sind. Einige integrierte lokale Gruppen sind spezielle Gruppen, die das Windows 10-System benötigt (und nicht verwaltet werden kann).

Einige der lokalen Gruppen, die auf Windows 10-Geräten erstellt wurden, sind in Tabelle 2-1 angezeigt.

Tabelle 2-1 Eingebaute lokale Gruppen

|

Lokale Gruppe |

Beschreibung |

|---|---|

|

Betreiber der Zugangskontrolle bei der Steuerung |

Mitglieder dieser Gruppe können Attribute und Berechtigungen für Ressourcen auf dem Computer aus der Ferne abfragen. |

|

Administratoren |

Die Administratorengruppe verfügt über volle Berechtigungen und Berechtigungen auf einem Windows 10 -Gerät. Mitglieder können alle Objekte auf dem Computer verwalten. Der Administrator und die ersten Benutzerkonten sind Mitglieder der lokalen Gruppe der Administratoren. |

|

Backup -Operatoren |

Mitglieder der Sicherungsbetreibergruppen haben Berechtigungen, das Dateisystem unabhängig von NTFS -Berechtigungen zu sichern und wiederherzustellen. Sicherungsbetreiber können nur über das Sicherungsdienstprogramm für das Backup auf das Dateisystem zugreifen. |

|

Kryptografische Betreiber |

Die kryptografische Bedienergruppe hat Zugriff auf kryptografische Operationen am Computer. |

|

Gerätebesitzer |

Mitglieder dieser Gruppe können die systemweiten Einstellungen auf den Computer ändern. |

|

Verteilte COM -Benutzer |

Die Gruppe Distributed Com -Benutzer kann verteilte COM -Objekte auf dem Computer starten und ausführen. |

|

Ereignisprotokollleser |

Gruppenmitglieder von Event Log Readers können das Ereignisprotokoll auf dem lokalen Computer lesen. |

|

Gäste |

Die Gästegruppe hat nur sehr begrenzten Zugriff auf den Computer. In den meisten Fällen deaktivieren Administratoren den Zugriff auf den Gast, da der Zugriff auf Gäste ein potenzielles Sicherheitsrisiko darstellen kann. Stattdessen bevorzugen die meisten Administratoren, bestimmte Benutzer zu erstellen. Standardmäßig ist das Gastbenutzungskonto Mitglied der lokalen Gruppe der Gäste. |

|

Hyper-V-Administratoren |

Mitglieder dieser Gruppe haben einen vollständigen und uneingeschränkten Zugriff auf alle Funktionen von Hyper-V, wenn diese Funktion installiert wurde. |

|

Iis_iusrs |

Die IIS_IUSRS -Gruppe wird von Internet Information Services (IIS) verwendet. Standardmäßig ist das von IIS verwendete NT -Benutzerkonto von NT Authority \ IUSR ein Mitglied der IIS_IUSRS -Gruppe. |

|

Netzwerkkonfigurationsoperatoren |

Mitglieder der Gruppe für Netzwerkkonfigurationsbetreiber können die Netzwerkkonfiguration des Computers verwalten. |

|

Leistungsprotokollbenutzer |

Die Gruppe für Leistungsprotokollbenutzer kann auf die Protokollierung von Performance -Zählern zugreifen und die Aufzeichnungen auf ein Gerät erstellen und Trace -Zähler erstellen. |

|

Leistungsmonitor Benutzer |

Die Gruppe der Leistungsmonitor -Benutzer kann auf ein Gerät auf Leistungszählerinformationen zugreifen und sie anzeigen. Mitglieder dieser Gruppe können sowohl lokal als auch remote auf Leistungszähler zugreifen. |

|

Power -Benutzer |

Die Power Users -Gruppe ist nur für die Rückwärtskompatibilität in Windows 10 enthalten. Power Users war eine Gruppe, die auf Computern verwendet wurde, die Windows XP ausführen, und gewährte Mitglieder begrenzte Verwaltungsrechte. |

|

Remote -Desktop -Benutzer |

Die Gruppenmitglieder der Remote -Desktop -Benutzer können sich mit dem Remote -Desktop -Dienst remote anmelden. |

|

Benutzer des Remote -Managements |

Mitglieder dieser Gruppe können auf WMI-Ressourcen über Management-Protokolle zugreifen (wie WS-Management über den Windows Remote-Management-Dienst). Dies gilt nur für WMI -Namespaces, die dem Benutzer Zugriff gewähren. |

|

Replikator |

Die Replikatorgruppe unterstützt die Verzeichnisreplikation, eine Funktion, die von Domänencontrollern verwendet wird. |

|

System -Managed Accounts Group |

Mitglieder dieser Gruppe werden vom System verwaltet. |

|

Benutzer |

Die Benutzergruppe wird für Endbenutzer verwendet, die einen sehr begrenzten Systemzugriff benötigen. In einer neuen Kopie von Windows 10 können Mitglieder der Benutzergruppe das Betriebssystem oder die Programmdateien nicht beeinträchtigen. Standardmäßig sind alle Benutzer, die auf einem Gerät erstellt wurden, außer Gastbenutzern, Mitglieder der lokalen Gruppe. |

Wie Tabelle 2-1 zeigt, verfügen die Mitglieder der Administratorengruppen mit vollständigen Berechtigungen und Berechtigungen auf einem Windows 10-Gerät. Ein Mitglied der lokalen Gruppe der Administratoren kann die folgenden Aufgaben ausführen:

-

Greifen Sie auf alle Daten auf dem Computer zu

-

Benutzerrechte zuweisen und verwalten

-

Sichern Sie und stellen Sie alle Daten wieder her und stellen Sie sie wieder her

-

Konfigurieren von Audit -Richtlinien

-

Konfigurieren Sie die Kennwortrichtlinien

-

Dienste konfigurieren

-

Verwaltungskonten erstellen

-

Verwaltungsaktien erstellen

-

Erhöhen und verwalten Sie die Festplattenquoten

-

Installieren und konfigurieren Sie Hardware -Geräte -Treiber

-

Installieren Sie Anwendungen, mit denen die Windows -Systemdateien geändert werden

-

Installieren Sie das Betriebssystem

-

Installieren Sie Windows -Updates, Servicepakete und heiße Korrekturen

-

Verwalten Sie die Festplatteneigenschaften, einschließlich der Formatierung von Festplatten

-

Sicherheitsprotokolle verwalten

-

Ändern Sie Gruppen und Konten, die von anderen Benutzern erstellt wurden

-

Systemweite Umgebungsvariablen ändern

-

Führen Sie eine Systemwiederherstellung durch

-

Wiederermaßen gesperrte und deaktivierte Benutzerkonten

-

Ferne auf die Registrierung zugreifen

-

Ferne das System ausschalten

-

Einen Dienst anhalten oder starten

-

Aktualisieren Sie das Betriebssystem

Gruppen erstellen und löschen

Nur Mitglieder der Administratorengruppe können Benutzer und Gruppen verwalten. Beachten Sie beim Erstellen einer neuen Gruppe, dass der Gruppenname auf dem lokalen Computer eindeutig sein muss und nicht mit einem lokalen Benutzernamen, der auf dem Computer vorhanden ist, mithalten muss.

Sie sollten den Gruppennamen beschreibend machen und nach Möglichkeit eine Beschreibung der Funktion der neuen Gruppe angeben. Gruppennamen können bis zu 256 Zeichen lang sind und alphanumerische Zeichen wie Leerzeichen enthalten, aber der Backslash (\) ist nicht zulässig.

Befolgen Sie die folgenden Schritte, um eine neue Gruppe zu erstellen:

-

Klicken Sie mit der rechten Maustaste Start und auswählen Computermanagement.

-

Öffnen die Lokale Benutzer und Gruppen Konsole.

-

Klicken Sie mit der rechten Maustaste auf Gruppen Ordner und auswählen Neue Gruppe Aus dem Kontextmenü.

-

Im Neue Gruppe Dialogfeld geben Sie den Gruppennamen ein. (Optional können Sie eine Beschreibung für diese Gruppe eingeben.)

-

Um Gruppenmitglieder hinzuzufügen, wählen Sie die aus Hinzufügen Taste.

-

Im Wählen Sie Benutzer aus Dialogfeld, geben Sie den Benutzernamen ein und wählen Sie dann aus OK. Im Neue Gruppe Dialogfeld sehen Sie, dass der Benutzer der Gruppe hinzugefügt wurde.

-

Um die neue Gruppe zu erstellen, wählen Sie die aus Erstellen Taste.

Um eine Gruppe aus der lokalen Nutzungs- und Gruppenkonsole in der Computerverwaltung zu löschen, klicken Sie mit der rechten Maustaste auf den Gruppennamen und wählen Sie im Kontextmenü löschen. Sie werden eine Warnung sehen, dass das Löschen einer Gruppe nicht rückgängig gemacht werden kann, und Sie sollten die Taste Ja auswählen, um die Löschung der Gruppe zu bestätigen.

Wenn eine Gruppe gelöscht wird, gehen alle für die Gruppe angegebenen Berechtigungszuweisungen verloren.

Spezielle Identitätsgruppen

Mehrere spezielle Identitätsgruppen (manchmal als spezielle Gruppen bezeichnet) werden vom System oder von Administratoren verwendet, um Zugang zu Ressourcen zuzuweisen. Die Mitgliedschaft in speziellen Gruppen ist automatisch, basierend auf den Kriterien, und Sie können spezielle Gruppen nicht über die lokale Benutzer- und Gruppenkonsole verwalten. Tabelle 2-2 beschreibt die speziellen Identitätsgruppen, die in Windows 10 integriert sind.

Tabelle 2-2 Integrierte spezielle Identitätsgruppen

|

Spezielle Identitätsgruppe |

Beschreibung |

|---|---|

|

Anonyme Anmeldung |

Wenn ein Benutzer über eine anonyme Anmeldung auf den Computer zugreift, wie über spezielle Konten, die für den anonymen Zugriff auf Windows 10 -Dienste erstellt wurden, werden er Mitglieder der anonymen Anmeldegruppe. |

|

Authentifizierte Benutzer |

Dies ist eine nützliche Gruppe, da sie alle Benutzer enthält, die mit einem gültigen Benutzernamen und einem gültigen Kennwort auf Windows 10 zugreifen. |

|

Charge |

Diese Gruppe umfasst Benutzer, die sich als Stapeljob -Operator anmelden, um einen Batch -Job auszuführen. |

|

Schöpferbesitzer |

Der Ersteller ist das Konto, das ein Objekt erstellt oder übernommen hat, z. B. eine Datei, einen Ordner, einen Drucker oder einen Druckauftrag. Mitglieder der Creator Owner Group haben spezielle Berechtigungen auf Administratorebene für die Ressourcen, über die sie Eigentum haben. |

|

Dialup |

Diese Gruppe umfasst Benutzer, die sich im Netzwerk von einer DFÜ-Verbindung anmelden. |

|

Alle |

Diese Gruppe umfasst jeden, der auf den Computer zugreift. Dies schließt alle Benutzer ein, einschließlich Gastkonten und alle Benutzer, die sich in einer Domain- oder vertrauenswürdige Domänen befinden. Mitglieder der anonymen Anmeldegruppe sind nicht als Teil der All -All -Gruppe aufgenommen. |

|

Interaktiv |

Diese Gruppe umfasst alle Benutzer, die die Ressourcen des Computers vor Ort verwenden, und diejenigen, die die Ressourcen des Computers nicht über eine Netzwerkverbindung aus der Ferne verwenden. |

|

Netzwerk |

Diese Gruppe umfasst Benutzer, die über eine Netzwerkverbindung auf die Ressourcen des Computers zugreifen. |

|

Service |

Diese Gruppe umfasst Benutzer, die sich als Benutzerkonto anmelden, mit dem ein Dienst ausgeführt wird. |

|

System |

Wenn Windows 10 auf interne Funktionen zugreifen muss, kann es Aktionen als Systembenutzer ausführen. Der Prozess, der vom Betriebssystem zugegriffen wird, wird Mitglied der Systemgruppe. |

|

Terminal Server -Benutzer |

Diese Gruppe umfasst Benutzer, die sich über Terminal Server -Anwendungen anmelden. |

Verwalten Sie Benutzer, Gruppen und Geräte in Active Directory -Domänendiensten

Sobald ein Netzwerk größer ist als einige Computer, konfigurieren Unternehmen und Unternehmen Netzwerke als Domain oder Verzeichnis. Ein großes Netzwerk wird unter Verwendung einer Domäne verwaltet. On-Premises-Umgebungen verwenden Active Directory Domain Services (AD DS) und Cloud-basierte Umgebungen Azure Active Directory (Azure AD). Die Verwendung sowohl vor Ort als auch Cloud-Ressourcen wird als bezeichnet als Hybridmodell. Beide Verzeichnisdienste sind für das identitätsbezogene Management verantwortlich. Benutzer- und Geräteinformationen werden in einem Verzeichnis gespeichert, das eine logische, hierarchische Organisation von Informationen erstellt, die als Objekte dargestellt wird.

Benutzer sind sich bewusst, dass sie Teil einer Active Directory -Domäne sind, da sie auf gemeinsame Ressourcen zugreifen, indem sie sich mit einem Domain -Benutzernamen und einem Kennwort wie user@contoso.com anstelle eines lokalen oder Microsoft -Kontos anmelden.

AD DS kann Millionen von Objekten speichern, die verwaltet und kontrolliert werden können. Die Objekte enthalten normalerweise gemeinsame Ressourcen wie Server, Volumina, Drucker sowie Netzwerkbenutzer und Computerkonten. AD DS vereinfacht auch die Verwaltung von Benutzerkonten und speichert Informationen dazu, z. B. Namen, Passwörter, Telefonnummern oder Informationen zu einem Computer, wie dem Gerätenamen oder dem letzten angemeldeten Benutzer.

Ein oder mehrere Windows -Server können mit der Domänencontroller -Rolle konfiguriert werden, die dann das Verzeichnis speichert und die Administratoren mithilfe einer Konsolen -App ad DS -Objekte verwalten können, wie z. B. Active Directory Administrative Center (ADAC).

Sie erfahren später in diesem Kapitel, wie die Eigenschaften von Benutzern oder Computerobjekten auch mithilfe lokaler Richtlinien konfiguriert oder mithilfe von Gruppenrichtlinienobjekten verwaltet werden können. Computer, die von Active Directory verwaltet werden Domain beigetreten.

Verwenden Sie Active Directory -Benutzer

Innerhalb von Active Directory (AD) gibt es zwei primäre Objekte, die Sie kennen müssen: Benutzerkonten und Computerkonten. Dies sind zwei Formen gemeinsamer Sicherheitsleiter, die in der Anzeige gehalten werden, und ermöglichen es Ihnen, das Konto zu verwalten und den Zugriff auf Ressourcen durch das Unternehmen (eine Person oder einen Computer) zu steuern. In einer Domain erstellen Sie in den meisten Szenarien Domänenbenutzungskonten für die Person. Ein Domänenbenutzer verwendet seinen Domain-Benutzernamen und sein Passwort, um sich bei jedem Gerät im domänenbasierten Netzwerk (mit den richtigen Berechtigungen) anzumelden. Dieser Ansatz ermöglicht es Administratoren, Benutzerkonten in einer Organisation zentral zu verwalten und nicht auf jedem einzelnen Gerät, wie in einer Arbeitsgruppenumgebung.

Verwenden Sie Active Directory -Gruppen

Active Directory -Gruppen ermöglichen es Ihnen, Benutzerkonten, Computerkonten und andere Gruppen in Einheiten zu sammeln, die verwaltet werden können. Durch die Kontrolle von Objektgruppen können Administratoren Berechtigungen für Ressourcen in Skala verwalten. Für Benutzer und andere Objekte, die einer Gruppe hinzugefügt werden, und dann die auf Gruppenebene festgelegten Berechtigungen und nicht auf Benutzer- oder Computerobjektebene hinzugefügt werden können. Auf diese Weise kann die Gruppenmitgliedschaft von Active Directory dynamisch aktualisiert werden, wenn ein bestimmtes Benutzer- oder Computerkonto die Organisation verbindet oder verlässt. Daher wird jedes Mal, wenn ein Personalwechsel eintritt, viel Zeit und Mühe gespeichert.

In Active Directory sind zwei Arten von Gruppen erhältlich:

-

Verteilungsgruppen Wird zum Erstellen von E -Mail -Verteilungslisten verwendet, die von E -Mail -Anwendungen wie Exchange Server verwendet werden, um E -Mails an die Gruppenmitgliedschaft zu senden. Es ist nicht möglich, Sicherheitsberechtigungen für Verteilungsgruppen zu konfigurieren.

-

Sicherheitsgruppen Wird verwendet, um Objekte innerhalb der Gruppe Rechte und Berechtigungen zuzuweisen.

Benutzerrechte werden einer Sicherheitsgruppe zugewiesen, um zu bestimmen, welche Mitglieder dieser Gruppe mit ihrem Benutzerkonto tun können. Sie möchten beispielsweise einen Benutzer zur Backup -Operators -Gruppe in Active Directory hinzufügen. Dem Benutzer wird dann die Möglichkeit erteilt, Dateien und Verzeichnisse zu sichern und wiederherzustellen, die sich auf jedem Dateiserver oder Domänencontroller in der Domäne befinden.

Berechtigungen werden der gemeinsam genutzten Ressource zugewiesen. Best Practice besteht darin, die Berechtigungen einer Sicherheitsgruppe zuzuweisen und die Anzeige zu ermöglichen, zu ermitteln, wer auf die Ressource zugreifen kann, und auf den Zugangsniveau, wann immer die Ressource zugegriffen wird. Der Zugangsniveau kann mithilfe von ACES (Access Control Entries) wie vollständige Kontrolle oder Lesen fein abgestimmt werden, die für jede Ressource in der diskretionären Zugriffskontrollliste (DACL) gespeichert werden. Das DACL definiert die Berechtigungen für Ressourcen und Objekte wie Dateifreigaben oder Drucker.

Active Directory Standard Sicherheitsgruppen

Sie können mehrere integrierte Gruppen mit Active Directory verwenden. Einige häufig verwendete Sicherheitsgruppen sind in Tabelle 2-3 angezeigt.

Tabelle 2-3 Integrierte Active Directory-Sicherheitsgruppen

|

AD -Sicherheitsgruppe |

Beschreibung |

|---|---|

|

Dnsadmins |

Mitglieder dieser Gruppe haben administrativen Zugriff auf den DNS -Serverdienst. |

|

Domain -Administratoren |

Domain -Administratoren sind die ausgewiesenen Administratoren der Domäne. Präsentieren Sie auf jedem von Domänen geeigneten Computer innerhalb der örtlichen Administratorengruppe. Erhält Rechte und Berechtigungen, die der örtlichen Administratorengruppe und der Domain -Administratorengruppe erteilt wurden. |

|

Domänencomputer |

Alle Computer und Server, die mit der Domäne verbunden sind, sind Mitglieder dieser Gruppe. |

|

Domain -Benutzer |

Alle Benutzer in der Domain. |

|

Enterprise -Administratoren |

Enterprise Administratoren haben Berechtigungen, die Waldkonfigurationseinstellungen zu ändern. Enterprise Admins sind Mitglieder der Administratorengruppe der Domain und erhalten Rechte und Berechtigungen, die dieser Gruppe erteilt wurden. |

|

Iis_iusrs |

Die IIS_IUSRS -Gruppe wird von Internet Information Services (IIS) verwendet. Standardmäßig ist das von IIS verwendete NT -Benutzerkonto von NT Authority \ IUSR ein Mitglied der IIS_IUSRS -Gruppe. |

|

Druckbetreiber |

Mitglieder können domänenbasierte Drucker verwalten. |

|

Remote -Desktop -Benutzer |

Die Gruppenmitglieder der Remote -Desktop -Benutzer können sich mit dem Remote -Desktop -Dienst remote anmelden. |

Active Directory verstehen

Ein detailliertes Wissen über Windows Server und AD DS liegt außerhalb des Rahmens der MD-100-Prüfung, aber Sie sollten den Unterschied zwischen einer lokalen und einer Cloud-basierten Umgebung kennen. Active Directory Domain Services (AD DS), allgemein als Active Directory (AD) bezeichnet, ist eine Rolle der zugehörigen Dienste, die auf physischen oder virtuellen Windows -Servern installiert werden. Ein einfaches Hosten eines Windows-Servers, das die AD-DS-Rolle auf einer azure-basierten virtuellen Maschine ausführt, ist ein Beispiel für eine Bereitstellung „Lift and Shift“ für die Cloud-AD-DS und bietet keine Azure Active Directory (Azure AD) -Enumgebung.

Windows Server mit der Ad -DS -Rolle ist eine komplexe Umgebung, die Organisationen seit über 20 Jahren zugute kommt und als solche viele ältere Komponenten für die Unterstützung der Anzeigenfunktionen rückwärtskompatibilität benötigt. Zusätzlich zum Verzeichnisdienst werden Technologien häufig vorgelegt, wenn Sie einen Windows -Server hinzufügen, einschließlich:

-

Active Directory Certificate Services (AD CS)

-

Active Directory Lightweight Directory Services (AD LDS)

-

Active Directory Federation Services (AD FS)

-

Active Directory Rights Management Services (AD RMS)

Active Directory Domain Services verfügt über die folgenden Merkmale (die von Azure AD nicht geteilt werden):

-

AD DS ist ein echter Verzeichnisdienst mit einer hierarchischen X.500-basierten Struktur.

-

AD DS verwendet das Domainnamen -System (DNS) zum Lokalisieren von Ressourcen.

-

Sie können Anzeigen -DS mithilfe des LDAP (Lightweight Directory Access Protocol) abfragen und verwalten.

-

Das Kerberos -Protokoll wird hauptsächlich für die AD -DS -Authentifizierung verwendet.

-

Computerobjekte repräsentieren Computer, die einer Active Directory -Domäne beitreten.

-

Sie können Objekte verwalten, die im Verzeichnis mithilfe von Organisationseinheiten (OUS) und Gruppenrichtlinien (GPOs) gespeichert sind.

-

Sie können Trusts zwischen Domains für das delegierte Management aufbauen.

Verwalten Sie Geräte in Verzeichnissen

Microsoft hat Windows 10 so gestaltet, dass sie mit Cloud-basierten Tools wie Microsoft Intune für die Remote-Geräteverwaltung verwaltet werden. Wenn mehr Unternehmen von herkömmlichen lokalen Domänenumgebungen in die Cloud wandern, müssen Sie verstehen, wie Sie Geräte konfigurieren, um sie in Azure Active Directory zu registrieren.

In diesem Abschnitt erfahren Sie, wie Sie ein Gerät registrieren, damit es von einem Unternehmen oder einer Schule mit Cloud-basierten Diensten verwaltet werden kann. Sie sehen, wie die Registrierung von Geräten und den Prozess des Verbindungsgeräte mit Azure Active Directory aktiviert werden kann.

Geräteverwaltung verstehen

Sobald Geräte von Azure Active Directory (Azure AD) verwaltet wurden, können Sie sicherstellen, dass Ihre Benutzer auf Ihre Unternehmensressourcen zugreifen, die Ihre Standards für Sicherheit und Einhaltung entsprechen. Um Geräte und Ressourcen mithilfe der Azure -Anzeige zu schützen, müssen den Benutzern ihre Windows 10 -Geräte von Azure AD verwaltet werden.

Azure AD ist ein Cloud-basierter Identitätsauthentifizierungs- und Autorisierungsdienst, mit dem Ihre Benutzer die Vorteile von Single Sign-On (SSO) für Cloud-basierte Anwendungen wie Office 365 genießen können. Benutzer können ihre Geräte problemlos mit der Azure-Anzeige Ihres Unternehmens anschließen Sobald Sie das Geräteverbinden im Azure Active Directory Admin Center aktiviert haben.

Wenn Sie Geräte mit einer lokalen Domänenumgebung anschließen, sind die Arten von Geräten, die Sie mit der Domain zusammenschließen können, ziemlich restriktiv. Geräte beispielsweise müssen ein unterstütztes Betriebssystem ausführen. Dies bedeutet, dass Benutzer, die Geräte mit Windows 10 Home-Editionen ausführen, nicht an der lokalen Domain des Unternehmens beitreten können. Azure AD ist in dieser Hinsicht jedoch weniger restriktiv; Sie können die Azure -Anzeige fast jedes Tablet-, Laptop-, Smartphone- und Desktop -Computer hinzufügen, das eine Vielzahl von Plattformen ausführt. Wenn Sie Benutzern ermöglichen, ihre Geräte zu Azure AD hinzuzufügen, verwalten Sie ihre eingeschriebenen Geräte mithilfe einer Mobilgeräte -Verwaltungslösung wie Microsoft Intune, mit der Sie die Geräte Ihrer Benutzer verwalten und vorbereiten können.

Geräte können von Azure AD mit zwei Methoden verwaltet werden:

-

Verbinden eines Geräts mit Azure AD

-

Registrieren eines Geräts in Azure AD

Azure ad -gejnsames Gerät

Das Verbinden eines Windows 10 -Geräts mit Azure AD ist wie die Registrierung eines Geräts mit Azure -Anzeige, ermöglicht jedoch verbesserte Verwaltungsfunktionen. Sobald ein Gerät mit Azure AD verbunden wurde, ändert sich der örtliche Zustand eines Geräts, damit Ihre Benutzer anstelle eines persönlichen Kontos beim Gerät mithilfe des Arbeits- oder Schulkontos anmelden können.

Ein Unternehmen verbindet in der Regel seinen Eigentum Geräten mit Azure AD, um eine Cloud-basierte Verwaltung der Geräte zu ermöglichen und Zugang zu Unternehmens-Apps und -Ressourcen zu gewähren.

Organisationen jeder Größe können Azure AD -Join einsetzen. Azure AD Join funktioniert gut in einer Umgebung mit nur Cloud (keine lokale Infrastruktur). Wenn Azure AD Join in einer hybriden Umgebung implementiert wird, erhalten Benutzer Zugriff auf Cloud- und On-Premises-Apps und Ressourcen.

Mit Azure AD -gejagten Geräten können Ihre Benutzer auf die folgenden Vorteile zugreifen:

-

Einzelsignal (SSO) Ermöglicht Benutzern den vereinfachten Zugriff auf Azure Managed SaaS -Apps, -Dienste und Arbeitsressourcen.

-

Enterprise-konforme Roaming Benutzereinstellungen können mit ihren Azure -AD -geeigneten Geräten synchronisiert werden (ohne dass sie sich anmelden müssen, um ein Microsoft -Konto zu verwenden).

-

Zugang zum Microsoft Store für Business Benutzer können auf einen Microsoft -Store zugreifen, der mit Apps bevölkert wird, die von Ihrem Unternehmen ausgewählt wurden.

-

Windows Hallo Geräte können mit den Unternehmensfunktionen von Windows Hello gesichert werden.

-

Einschränkung des Zugangs Geräte können nur auf Apps zugreifen, die der organisatorischen Compliance -Richtlinie entsprechen.

-

Nahtloser Zugang zu lokalen Ressourcen Hybrid Azure AD-gejnsame Geräte können auf lokale Ressourcen zugreifen, wenn sie mit dem Domänennetzwerk verbunden sind.

Unternehmen, in denen bereits Microsoft 365 oder andere SaaS -Apps in Azure AD integriert sind, verfügen über die erforderlichen Komponenten, um Geräte in Azure AD verwalten zu lassen, anstatt in Active Directory verwaltet zu werden.

Azure ad -registrierte Geräte

Sobald ein Gerät in die Verwaltung registriert ist, ist es Azure AD „bekannt“, und Informationen über das Gerät werden in Azure AD gespeichert. Effektiv erhält das Gerät eine Identität mit Azure AD. Sie können bedingte Zugriffsregeln erstellen, um festzustellen, ob der Zugriff auf Ressourcen aus Ihren Geräten gewährt wird.

Azure AD -registrierte Geräte ermöglichen es Benutzern, personenbezogene Geräte zu verwenden, um auf die Ressourcen Ihres Unternehmens kontrolliert zuzugreifen. Azure-Anzeigen-Unterstützung bringen Szenarien (Your-Own-Device) für verschiedene Arten von Geräten, darunter Geräte, die Windows 10, iOS, Android und MacOS ausführen.

Mit einem Azure -AD -registrierten Gerät erhält der Benutzer zum Zeitpunkt des Zugriffs auf die Ressourcen Zugriff auf Ressourcen mithilfe eines Arbeitskontos für Arbeit oder Schul -Azure. Alle Unternehmensdaten und Apps werden vollständig von den personenbezogenen Daten und Apps auf dem Gerät getrennt. Wenn der Personalcomputer, das Tablet oder das Telefon, das bei Azure AD registriert ist Dann wird der Zugriff auf die Ressource abgelehnt.

Durch die Registrierung von Geräten können Sie den Benutzern ein SSO -Erlebnis ermöglichen und die Notwendigkeit, wiederholt Anmeldeinformationen einzugeben, um auf Ressourcen zuzugreifen.

Die Hauptgründe für die Implementierung der Geräteregistrierung sind:

-

Um den Zugang zu Unternehmensressourcen von Nicht-Domänen beigetretenen oder persönlich besessenen Geräten zu ermöglichen

-

So aktivieren Sie SSO für bestimmte Apps und/oder Ressourcen, die von Azure AD verwaltet werden

Nachdem Sie die Registrierung der Geräte aktiviert haben, können sich Benutzer registrieren und ihre Geräte in Ihrem organisatorischen Mieter einschreiben. Nachdem sie ihre Geräte eingeschrieben haben:

-

Eingeschriebene Geräte sind einem bestimmten Benutzerkonto in Azure AD verknüpft.

-

Ein Geräteobjekt wird in Azure AD erstellt, um das physische Gerät und das zugehörige Benutzerkonto darzustellen.

-

Auf dem Gerät des Benutzers wird ein Benutzerzertifikat installiert.

Geräteverwaltung konfigurieren

Die Geräteverwaltung erfordert eine Konfiguration, um sicherzustellen, dass bei Versuch Ihrer Benutzer die Registrierung der Geräte nicht fehlschlägt. Standardmäßig ist die Einstellung aktiviert und ermöglicht es, dass alle Windows 10 -Geräte, die gültige Anmeldeinformationen vorlegen, von Ihrer Azure -Anzeige verwaltet werden.

Das Azure-Portal bietet einen Cloud-basierten Standort zum Verwalten Ihrer Geräte. Befolgen Sie die folgenden Schritte, um die Registrierung von Geräten in Azure AD zu ermöglichen:

-

Melden Sie sich als Administrator für das Azure -Portal an https://portal.azure.com.

-

Wählen Sie in der linken Navigationsleiste aus Azure Active Directory.

-

Im Verwalten Abschnitt, auswählen Geräte.

-

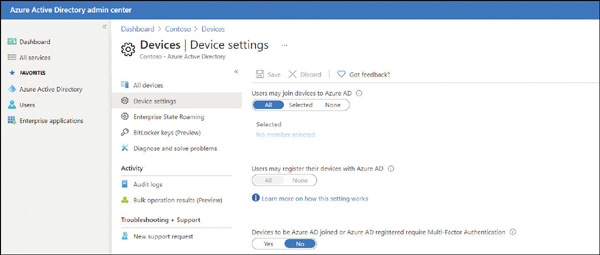

Wählen Geräteeinstellungen.

-

Auf der Geräteeinstellungen Blade, sicherstellen Benutzer können Geräte zur Azure -Anzeige verbinden ist eingestellt auf Allewie in gezeigt in Abbildung 2-6. Wenn Sie wählen AusgewähltWählen Sie dann die aus Ausgewählt Link und wählen Sie die Benutzer aus, die Azure AD beitreten können. Sie können sowohl einzelne Benutzer als auch Benutzergruppen auswählen.

Abbildung 2-6 Aktivieren von Azure ad Join

-

Wählen Speichern.

Innerhalb des Azure-AD-Portals können Sie den Prozess des Registrierens und Verbinden von Geräten fein stimmen, indem Sie die Geräteeinstellungen in Tabelle 2-4 konfigurieren.

Tabelle 2-4 Azure -Anzeigengerätekonfigurationseinstellungen

|

Geräteeinstellung |

Beschreibung |

|---|---|

|

Benutzer können Geräte zur Azure -Anzeige verbinden |

Der Standard ist alles. Mit der ausgewählten Option können Sie Benutzer auswählen, die Windows 10 -Geräte mit Azure AD beitragen können. |

|

Benutzer können ihre Geräte bei Azure AD registrieren |

Erforderlich, damit Geräte von Benutzern bei Azure AD registriert werden können. Zu den Optionen gehören Folgendes:

|

|

Zusätzliche lokale Administratoren auf Azure AD sind Geräte beigetreten |

Sie können den Benutzern, denen die lokalen Administratorrechte auf einem Gerät gewährt und der Rolle der Geräteadministratoren in Azure AD hinzugefügt werden, zuweisen. Standardmäßig erhalten globale Administratoren in Azure -Anzeigen- und Geräteeigentümern lokale Administratorrechte. Benötigt eine Azure AD Premium -Lizenz. |

|

Geräte für die Azure-Anzeige oder eine registrierte Azure-Anzeige erfordern eine Multi-Faktor-Authentifizierung |

Wählen Sie, ob Benutzer die Multifaktorauthentifizierung verwenden müssen, um ihre Geräte mit Azure AD zu verbinden. Die Standardeinstellung ist Nein. Diese Einstellung gilt nur für Azure AD Join unter Windows 10 und BYOD -Registrierung für Windows 10, iOS und Android. Diese Einstellung gilt nicht für hybride Azure-ad-geeignete Geräte, Azure-AD-geeignete VMs in Azure und Azure AD-gesteuerte Geräte unter Verwendung von Windows Autopilot-Selbstverlustmodus. |

|

Maximale Anzahl von Geräten pro Benutzer |

Standardmäßig können alle Benutzer maximal 50 Geräte in Azure AD haben. Sobald diese Quote erreicht ist, können sie erst dann zusätzliche Geräte hinzufügen, wenn ein oder mehrere der vorhandenen Geräte entfernt werden. Die Gerätekontingent befindet sich sowohl über Azure AD -gejnsame als auch azure -ad -registrierte Geräte. |

|

Enterprise State Roaming |

Sie können die Enterprise State Roaming -Einstellungen für bestimmte Benutzer oder Gruppen konfigurieren. Mit Azure AD Premium können Sie eine Teilmenge Ihrer Benutzer auswählen und diese Funktion für diese aktivieren. Ohne Azure AD Premium können Sie das Enterprise State Roaming für alle Benutzer gleichzeitig konfigurieren. |

Geräteverwaltungsaufgaben

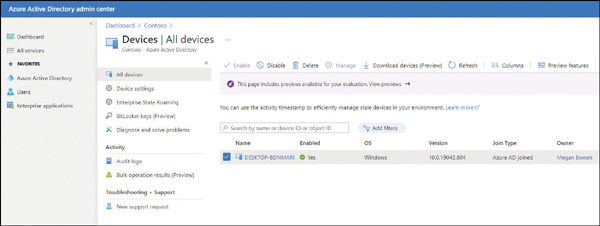

Sobald Geräte registriert oder mit Azure AD eingeschlossen wurden, werden sie in der Liste im Abschnitt ALLE Geräte des Azure Active Directory Admin Center angezeigt. Geräte, die von einer anderen Verwaltungsbehörde wie Microsoft Intune verwaltet werden, sind ebenfalls aufgeführt.

Um ein Gerät zu finden, können Sie mit dem Gerätenamen oder der Geräte -ID suchen. Sobald Sie ein Gerät gefunden haben, können Sie zusätzliche Aufgaben zur Geräteverwaltung ausführen, einschließlich der folgenden:

-

Geräte aktualisieren Sie können Geräte aktivieren oder deaktivieren. Sie müssen ein globaler Administrator in der Azure -Anzeige sein, um diese Aufgabe auszuführen, wodurch ein Gerät nicht mit Azure AD authentifiziert werden kann und so verhindert, dass das Gerät auf Azure -Anzeigenressourcen zugreift.

-

Geräte löschen Wenn ein Gerät im Ruhestand ist oder keinen Zugriff mehr auf Ihre Unternehmensressourcen erfordert, sollte es in Azure AD gelöscht werden. Wenn Sie ein Gerät löschen, müssen Sie ein globaler Administrator in Azure AD oder ein Intune -Administrator sein. Nach dem Löschen werden alle Details in Azure -Anzeigen in Bezug auf das Gerät - zum Beispiel BitLocker -Schlüssel für Windows -Geräte - entfernt. Wenn ein Gerät an anderer Stelle verwaltet wird, z.

-

Geräte -ID anzeigen Jedes Gerät verfügt über eine eindeutige Geräte -ID, mit der nach dem Gerät gesucht werden kann. Die eindeutige Geräte -ID kann als Referenz verwendet werden, wenn Sie PowerShell während einer Fehlerbehebungsaufgabe verwenden müssen.

-

Gerätetaste Bitlocker anzeigen Windows Devices, die von Azure AD verwaltet werden, können ihre Bitlocker -Wiederherstellungsschlüssel in Azure AD speichern lassen. Sie können auf diesen Schlüssel zugreifen, wenn das verschlüsselte Laufwerk wiederhergestellt werden muss. Um die BitLocker -Tasten anzuzeigen oder zu kopieren, müssen Sie der Eigentümer des Geräts sein oder eine der folgenden Aufgaben zugewiesen haben: Global Administrator, Helpdesk -Administrator, Sicherheitsadministrator, Sicherheitsleser oder Intune Service Administrator.

Verbinden Sie Geräte mit Azure Anzeige

Sobald die Voraussetzungen konfiguriert wurden, damit der Geräteregistrierungsdienst stattfinden kann, können Sie Geräte mit Azure AD anschließen.

Es gibt drei Möglichkeiten, ein Windows 10 -Gerät an Azure AD zu verbinden:

-

Verbinden eines neuen Windows 10 -Geräts mit Azure AD

-

Verbinden eines vorhandenen Windows 10 -Geräts mit Azure AD

-

Registrieren eines Windows 10 -Geräts in Azure AD

In diesem Abschnitt lernen Sie die für jede Methode erforderlichen Schritte zum Anschließen von Windows 10 mit Azure AD.

Schließen Sie sich einem neuen Windows 10 -Gerät mit Azure AD an

Bei dieser Methode nehmen wir ein neues Windows 10-Gerät mit und verbinden das Gerät während der ersten Erfahrung mit der Azure-Anzeige. Das Gerät hätte zuvor unter Verwendung einer Enterprise -Bereitstellungsmethode erstellt werden können, oder es hätte vom Original Equipment Hersteller (OEM) direkt an Ihre Mitarbeiter verteilt werden können.

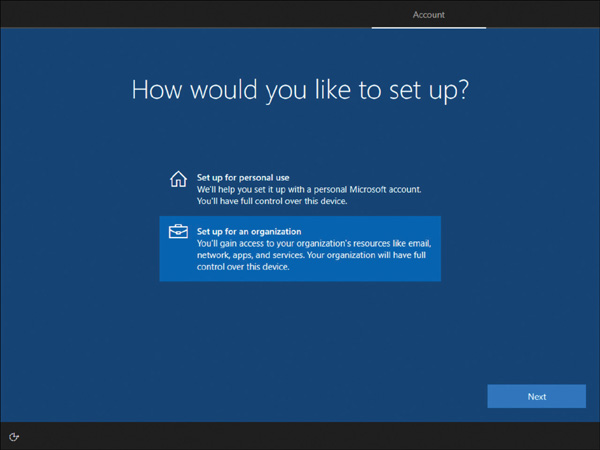

Wenn das Gerät entweder Windows 10 Professional oder Windows 10 Enterprise ausgeführt hat, präsentiert die Erstserfahrung den Setup-Prozess für Unternehmensgeräte.

Verwenden Sie die folgenden Schritte, um einem neuen Windows 10-Gerät während der ersten Erfahrung in der ersten Erfahrung bei der Azure-Anzeige beizutragen:

-

Starten Sie das neue Gerät und lassen Sie den Einrichtungsprozess zu.

-

Auf der Beginnen wir mit der Region. Ist das richtig? Seite, wählen Sie die regionale Einstellung, die Sie benötigen, und wählen Sie Ja.

-

Auf der Ist das das richtige Tastaturlayout? Seite, wählen Sie die Tastaturlayouteinstellungen und wählen Sie Ja.

-

Auf der Möchten Sie ein zweites Tastaturlayout hinzufügen? Seite, ein Layout hinzufügen oder auswählen Überspringen.

-

Der Computer sollte automatisch eine Verbindung zum Internet herstellen, aber wenn dies nicht der Fall ist, werden Sie mit dem präsentiert Lassen Sie uns Sie mit einem Netzwerk verbinden Seite, wo Sie eine Netzwerkverbindung auswählen können.

-

Auf der Wie möchten Sie einrichten? Seite, wählen Sie Für eine Organisation einrichten und auswählen Nächste.

-

Auf der Melden Sie sich bei Microsoft an Seite, geben Sie Ihre Organisation oder Ihr Schulkonto und Ihr Passwort ein und wählen Sie Nächste.

-

Auf der Wählen Sie Datenschutzeinstellungen für Ihr Gerät, wählen Sie die Einstellungen und wählen Sie Akzeptieren.

-

Auf der Verwenden Sie Windows Hello mit Ihrem Konto Seite, auswählen OK.

-

Auf der Weitere Informationen erforderlich Seite, auswählen NächsteGeben Sie die zusätzlichen Informationen zur Sicherheitsüberprüfung an und wählen Sie Nächste wieder.

-

Abhängig von den organisatorischen Einstellungen werden Ihre Benutzer möglicherweise aufgefordert, MFA einzurichten. Auf der Halten Sie Ihr Konto sicher Seite, auswählen Nächste und richten Sie den Microsoft Authenticator ein.

-

Abhängig von den organisatorischen Einstellungen werden Ihre Benutzer möglicherweise aufgefordert, Windows Hello einzurichten. Standardmäßig werden sie aufgefordert, eine PIN einzurichten. Wenn Sie aufgefordert werden, eine PIN einzurichten, wählen Sie aus Pin einrichten. Sie sollten nun automatisch beim Gerät angemeldet sein, sich Ihrer Organisation oder dem Schulmieter für die Schule anschließen und den Desktop präsentieren.

Schließen Sie sich einem vorhandenen Windows 10 -Gerät mit Azure AD an

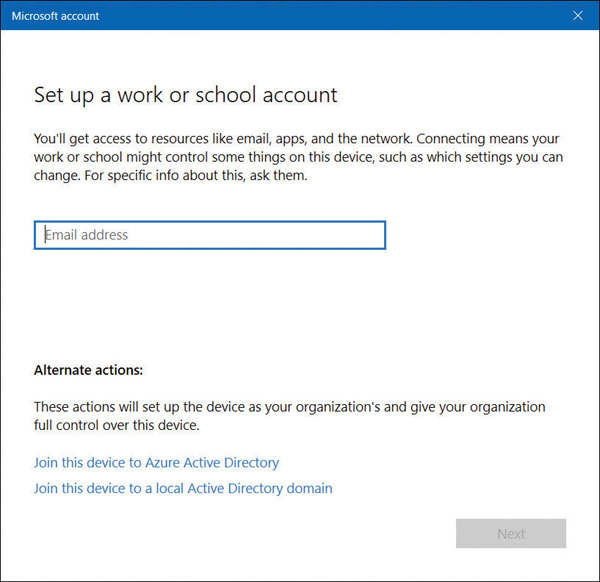

In dieser Methode nehmen wir ein vorhandenes Windows 10 -Gerät ein und verbinden es mit Azure AD. Sie können jederzeit an einem Windows 10 -Gerät mit Azure AD beitragen. Verwenden Sie die folgende Prozedur, um dem Gerät beitreten:

-

Öffnen die Einstellungen App und dann auswählen Konten.

-

In KontenWählen Sie die aus Zugang zu Arbeit oder Schule Tab.

-

Wählen Verbinden.

-

Auf der Richten Sie ein Arbeit oder ein Schulkonto ein Seite, unter Alternative Aktionen, wählen Verbinden Sie dieses Gerät mit Azure Active Directorywie in gezeigt in Abbildung 2-7.

Abbildung 2-7 Verbinden eines Geräts mit Azure AD

-

Auf der Microsoft -Konto Seite, geben Sie Ihre E -Mail -Adresse ein und wählen Sie Nächste.

-

Auf der Kennwort eingeben Seite, geben Sie Ihr Passwort ein und wählen Sie Anmelden.

-

Auf der Stellen Sie sicher, dass dies Ihre Organisation ist Seite, bestätigen Sie, dass die Details auf dem Bildschirm korrekt sind und wählen Sie Verbinden.

-

Auf der Sie sind alle festgelegt! Seite, auswählen Erledigt.

-

Überprüfen Sie, ob Ihr Gerät mit Ihrer Organisation oder Schule verbunden ist Verbinden Taste, was angibt, dass es mit Azure AD verbunden ist.

Wenn Sie Zugriff auf das Azure Active Directory -Portal haben, können Sie validieren, dass das Gerät mit Azure AD verbunden ist, indem Sie folgende Schritte befolgen:

-

Melden Sie sich als Administrator für das Azure -Portal an https://portal.azure.com.

-

Wählen Sie in der linken Navigationsleiste aus Azure Active Directory.

-

Wählen Sie im Abschnitt Verwalten Geräte> Alle Geräte.

-

Stellen Sie sicher, dass das Gerät aufgeführt ist, wie in gezeigt in Abbildung 2-8.

Abbildung 2-8 Anzeigen aller Geräte in Azure AD

Registrieren Sie Geräte zur Azure -Anzeige

Sie verbinden ein Windows 10 -Gerät mithilfe der Funktion "Arbeit oder Schulkonto" in der App für Einstellungen. Die Registrierung der Geräte wird verwendet, damit Geräte sowohl von Azure AD- als auch von MDM -Lösungen bekannt sind.

Bei dieser Methode nehmen wir ein vorhandenes Windows 10 -Gerät auf und registrieren Sie es an Azure AD. Verwenden Sie das folgende Verfahren, um das Gerät zu registrieren:

-

Öffnen die Einstellungen App und dann auswählen Konten.

-

In KontenWählen Sie die aus Zugang zu Arbeit oder Schule Tab.

-

Wählen Verbinden.

-

Auf der Richten Sie ein Arbeit oder ein Schulkonto ein Seite, geben Sie Ihre Arbeit oder Ihre Schul -E -Mail -Adresse ein, wählen Sie Nächsteund vervollständige den Zauberer.

Um zu überprüfen, ob ein Gerät bei Ihrer Organisation oder in der Schule Azure AD -Mieter registriert ist, können Benutzer diese Schritte verwenden:

-

Öffnen die Einstellungen App und dann auswählen Konten.

-

In KontenWählen Sie die aus Zugang zu Arbeit oder Schule Tab.

-

Auf der Zugang zu Arbeit oder Schule Überprüfen Verbinden Taste.

Melden Sie Geräte in Microsoft 365 ein

Microsoft 365 ist ein gebündeltes Abonnement, das Office 365, Windows 10 und Enterprise Mobility + Security umfasst. Microsoft 365 ist in drei Hauptbündeln erhältlich:

-

Microsoft 365 Business Premium Für kleine und mittelgroße Organisationen von bis zu 300 Benutzern

-

Microsoft 365 Enterprise Für Organisationen jeder Größe

-

Microsoft 365 Education Für Bildungseinrichtungen

Mit Microsoft 365 verwenden Sie Azure Active Directory für Ihre Identitäts- und Authentifizierungsanforderungen und können (und sollten) Windows 10 in die Geräteverwaltung einschreiben, damit Ihre Benutzer Zugriff auf Unternehmensressourcen erhalten können. Sobald Geräte an Ihren Microsoft 365-Mieter verbunden sind, wird Windows 10 vollständig in die von Office 365 und Enterprise Mobility + Security angebotenen Cloud-basierten Dienste integriert. Microsoft 365 unterstützt andere Plattformen, einschließlich Android und iOS, die auch als mobile Geräte verwaltet werden können. Es können jedoch nur Windows 10 -Geräte mit Azure AD verbunden werden.

Melden Sie Geräte in Microsoft 365 Business ein

Wenn Sie Windows -Geräte in Microsoft 365 Business einschreiben, müssen sie Windows 10 Pro, Version 1703 (Creators Update) oder später ausführen. Wenn Sie Windows -Geräte mit Windows 7 Professional, Windows 8 Pro oder Windows 8.1 Pro ausführen, berechtigt Sie mit dem Microsoft 365 Business -Abonnement sie auf Windows 10 Pro.

Microsoft 365 Business umfasst eine Reihe von Gerätemanagementfunktionen, die von Microsoft Endpoint Manager betrieben werden. Microsoft 365 Business bietet Organisationen eine vereinfachte Managementkonsole, die Zugriff auf eine begrenzte Anzahl von Aufgaben des Geräteverwaltungsverwaltungen bietet, einschließlich der folgenden:

-

Windows mit Autopilot bereitstellen

-

Unternehmensdaten entfernen

-

Fabrikreset

-

Verwalten Sie die Bereitstellung von Büro

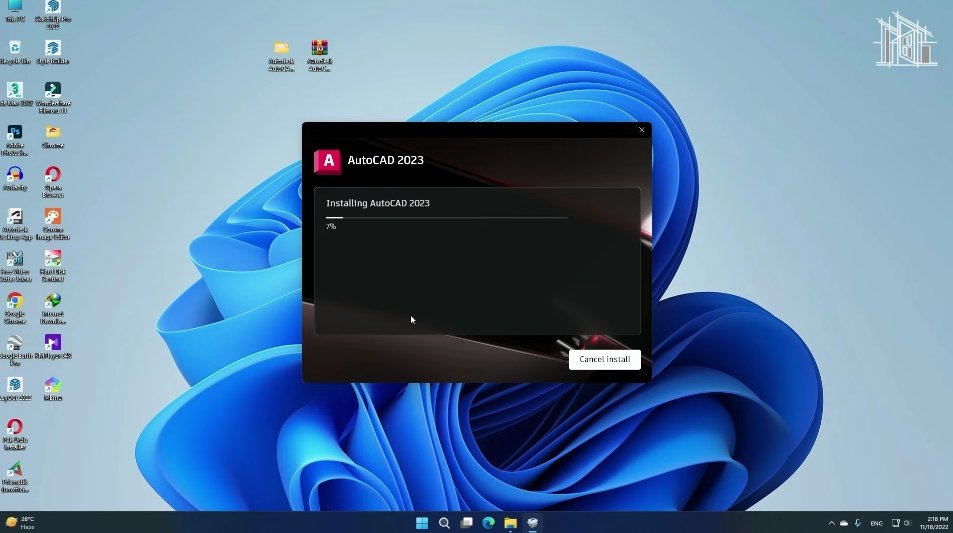

Befolgen Sie die folgenden Schritte, um ein brandneues Gerät mit Windows 10 Pro in Microsoft 365 Business zu integrieren, das als „benutzerorientierte Registrierung“ bezeichnet wird:

-

Gehen Sie Windows 10 -Geräte -Setup durch, bis Sie zur Erreichung des Windows Wie möchten Sie einrichten? Seite, wie in gezeigt in Abbildung 2-9.

Abbildung 2-9 Windows 10 -Geräte -Setup

-

Wählen Für eine Organisation einrichten Geben Sie dann Ihren Benutzernamen und Ihr Passwort für Ihr Microsoft 365 Business Premium -Abonnement (das neue Benutzerkonto, nicht das Mieteradmin -Konto) ein.

-

Vervollständigen Sie den Rest des Windows 10 -Geräte -Setups.

-

Das Gerät wird registriert und mit der Azure -Anzeige Ihrer Organisation verbunden. Sie werden mit dem Desktop präsentiert. Sie können überprüfen, ob das Gerät mit Azure AD angeschlossen ist, indem Sie das öffnen Einstellungen App und Klicken Konten.

-

Auf der Ihre Info Seite, auswählen Zugang zu Arbeit oder Schule.

-

Sie sollten sehen, dass das Gerät mit Ihrer Organisation verbunden ist. Wählen Sie Ihren Organisationsnamen aus, um die anzuzeigen Info Und Trennen Knöpfe.

-

Wählen Info Um festzustellen, dass Ihr Gerät von Ihrer Organisation verwaltet wird und Ihren Geräte -Synchronisierungsstatus angezeigt wird.

-

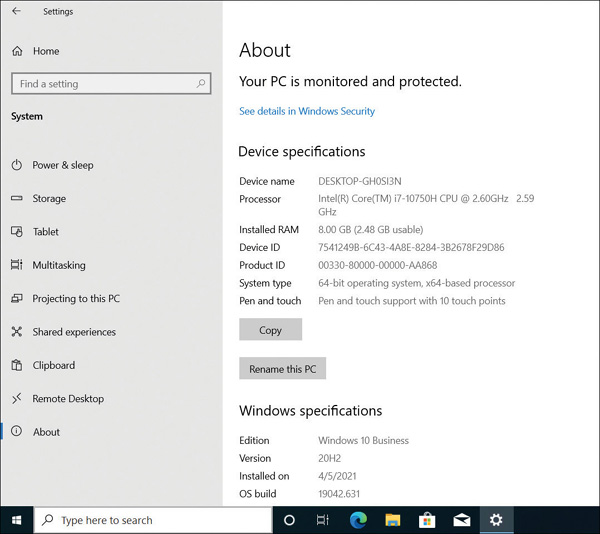

Um zu überprüfen, ob dem Gerät eine Windows 10 -Geschäftslizenz erteilt wurde, wählen Sie die aus Heim Symbol, auswählen System, und dann auswählen Um.

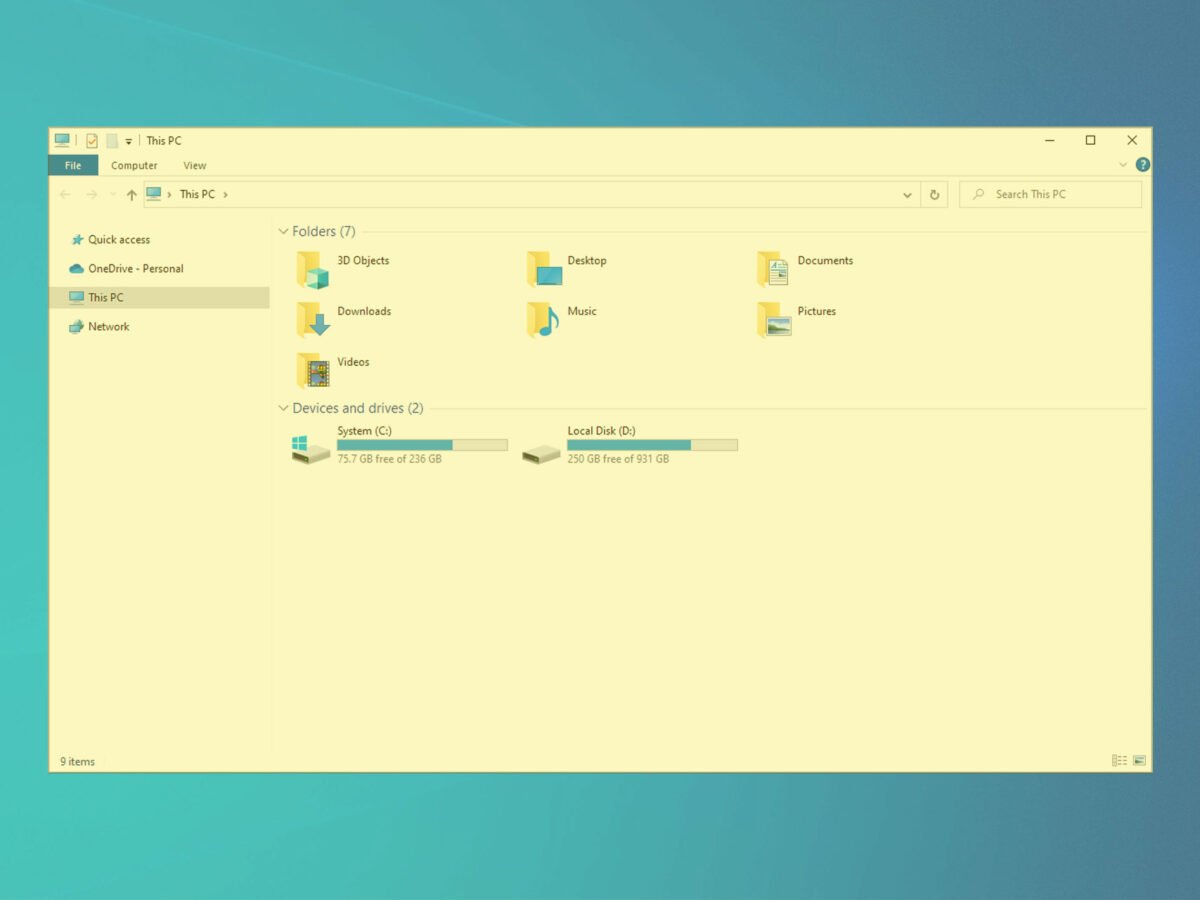

-

Im Windows -Spezifikationen Abschnitt, die Windows Edition zeigt Windows 10 Business, wie in gezeigt in Abbildung 2-10.

Abbildung 2-10 Windows 10 -Geräte -Setup

Obwohl es im Microsoft 365 Business Admin Center kein Verknüpfung zu Microsoft Intune gibt, umfasst das Abonnement die Verwendung der vollständigen MDM-Funktionen für iOS, Android, MacOS und andere plattformübergreifende Geräteverwaltung. Um auf das Microsoft Endpoint Manager Admin Center zuzugreifen, starten Sie einen Browser und melden Sie sich bei Ihren Microsoft 365 Business Premium -Anmeldeinformationen unter https://endpoint.microsoft.com.

Um in den Azure -Portal zuzugreifen und die App -Schutzeinstellungen für verwaltete Windows 10-, Android- und iOS -Geräte anzusehen, befolgen Sie diese Schritte:

-

Melden Sie sich beim Microsoft Endpoint Manager Admin Center unter https://endpoint.microsoft.com Mit Ihren Microsoft 365 Business Admin -Anmeldeinformationen.

-

Wählen Sie in der linken Navigationsleiste aus Apps.

-

Im Apps Blade, auswählen App -Schutzrichtlinien.

-

Sie können jetzt auswählen Richtlinien erstellen Aus dem Menü und konfigurieren App -Schutzrichtlinien.